что делать если недостаточно привилегий

Ошибка “Отказано в доступе: недостаточно привилегий. Данное средство необходимо запускать с повышенными правами.”

Очень часто в Windows 7 и более новых версиях данной операционной системы при использовании командной строки можно столкнуться с ошибкой “Отказано в доступе: недостаточно привилегий. Данное средство необходимо запускать с повышенными правами.”. Как можно догадаться из ее текста проблема с правами, а точнее с из нехваткой. Почему появляется данное сообщение и как его устранить вы узнаете в данное статье.

Из-за чего происходит нехватка привилегий?

Все дело в том, что некоторые системные команды, в том числе chkdsk требуют для своей работы прав администратора. И даже если ваш пользователь, под которым вы работаете, имеет администраторские права, по умолчанию система Windows загружает его с правами обычного пользователя. Почему так было сделано известно только самому разработчику Microsoft.

Именно по этому во избежание ошибки “Отказано в доступе: недостаточно привилегий. Данное средство необходимо запускать с повышенными правами” в командной строке ее нужно запускать от имени администратора.

Как запустить командную строку от имени администратора?

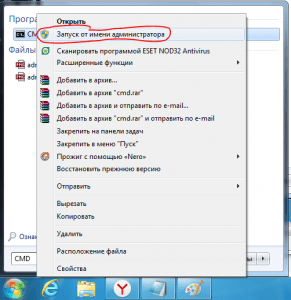

Для этого нужно нажать на ярлык командной строки правой кнопкой мыши и выбрать “Запустить от имени администратора”.

Запуск Командной строки от имени администратора

После этого вы получите полные права администратора и ошибка о недостатке привилегий в команде chkdsk, а также в других командах больше появляться не будет.

Недостаточно прав (привилегий) при скачивании в сетевую папку

Назначение прав на сетевую папку в домене (Share)

Домен, подразделение с компьютерами и пользователями. Несколько вопросов по этой теме в.

Добрый день! Есть сетевая папка \\servername\Договоры, доступ к которой ограничен (обычному.

root Недостаточно привилегий

При попытке доступа из под root к корневым каталогам система пишет: Недостаточно привилегий.

При установке программы недостаточно прав

Пытаюсь установить антивирус AVG, но система выдаёт ошибку «Недостаточно прав для записи в папку.

execute immediate и ошибка ORA-01031: привилегий недостаточно

Добрый день! Ситуация следующая: NewPackage STRING(10000); *** Куда записываю.

Недостаточно прав при запуске скрипта на Apach-e

Пытаюсь запустить сервер апачевский, как описано в куче разных мануалов. Установил apache24.

Добрый день. Решил я воспользоваться всем знакомой функцией «wget» Вроде бы все хорошо, но.

Задержка при сканировании документа в общую сетевую папку

Доброго времени суток! При сканировании документа аппаратом HP LaserJet 400 MFP M425 PCL 6 в общую.

Ошибка при удалении программы: «Недостаточно прав для удаления Navitel Navigator»

Здравствуйте. Не могу удалить навител навигатор. Открыл раздел «расположение» и ничего не вижу. Как.

Недостаточно прав

Извиняюсь еще раз, опять же не знаю в каком разделе задать тему, и поэтому пишу здесь Ситуация.

Как исправить ошибку «Параметр задан неверно» при доступе к диску?

Любой цифровой носитель информации, будь то обычная флешка или жесткий диск, не защищен от сбоев в своей работе. Может случиться так, что при попытке открытия папок или файлов появляется ошибка «Отказано в доступе к диску». Неопытный пользователь в таких случаях сразу же отчаивается восстановить работоспособность устройства и бежит за помощью к мастеру или же просто покупает новый накопитель. Но делать это совсем не обязательно. В этой статье будет рассказано, как исправить ошибку «Отказано в доступе к диску» в Windows 7. Но сразу же стоит пояснить, что инструкция, которая будет предоставлена ниже, подойдет не только для «семерки», она также осуществима и в других версиях операционной системы от Microsoft.

Как решить проблему «Отказано в доступе к диску»

Перед тем как рассказывать о способах исправления ошибки, необходимо разобраться в причинах, по которым она может случиться. Они бывают следующими:

Если с первыми тремя причинами можно разобраться путем некоторых манипуляций в операционной системе, то при неисправности самого накопителя ничего сделать не получится. В некоторых случаях, конечно, можно отдать устройство в ремонт и надеяться на возможность починки.

Проверка жёсткого диска

Также стоит проверить жесткий диск на наличие ошибок:

Если директория в командной строчке отлична от «С:\Windows\system 32>» — у пользователя нет прав полного доступа.

Можно попытаться восстановить повреждённое хранилище: наберите «Dism/Online/Cleanup-Image/Restore Health» в командной строчке.

Способ 1: с помощью стандартных средств ОС

Если ошибка появляется при попытке открыть какой-то раздел жесткого диска, «Отказано в доступе» может появляться из-за ограничения прав пользователя. Даже более того, чаще всего это именно так. К слову, происходит это не только с твердотельным накопителем, но и с обычной флешкой. В этом случае проблему можно решить, не прибегая к использованию стороннего программного обеспечения, а непосредственно с помощью инструментов самой ОС.

В первую очередь необходимо проверить доступ к диску. Данную задачу можно выполнить следующим образом:

Это должно помочь в решении ошибки «Отказано в доступе к диску». Однако если никаких ограничений вы не заметили или попросту не смогли верно их изменить, тогда можно воспользоваться вторым методом:

После этого остается лишь перезапустить компьютер. Если проблема заключалась в подмене вирусом файлов данной директории, то ошибка исчезнет.

Как разрешить не удается открыть том для ошибки прямого доступа?

Попробуйте решение здесь один за другим, это наверняка решит проблему, с которой вы столкнулись.

# Решение 1. Проверьте стороннее программное обеспечение для мониторинга дисков

Как мы упоминали ранее, вы, скорее всего, столкнетесь с этой проблемой, если в вашей системе будет установлено программное обеспечение для мониторинга дисков сторонних производителей. Вы должны рассмотреть возможность отключения этого вида службы или полностью удалить программное обеспечение или службу. Следуйте инструкциям здесь:

Способ 3: форматирование и восстановление данных

Бывает, проблемы с доступом возникают по причине каких-либо системных сбоев. В этом случае лучшим вариантом будет форматирование накопителя. Однако чтобы данные не были потеряны, перед этим лучше произвести их восстановление. В статье для таких целей будет использована программа R-Studio.

После восстановления всех важных данных вам необходимо отформатировать флешку. Делается это через «Проводник».

Остается лишь дождаться окончания процесса форматирования, после чего раздел или накопитель должен работать исправно.

Восстановите данные SD-карты и отформатируйте их до нормального состояния

Если вы сталкиваетесь с SD-карта не может открыть том для прямого доступа тогда форматирование SD-карты — единственный вариант, который у вас есть. Если у вас есть важные данные, хранящиеся на вашей SD-карте, мы предложим вам восстановить эти данные с помощью инструмента восстановления данных.

На рынке доступно различное программное обеспечение для восстановления данных, которое позволяет эффективно восстанавливать все необходимые файлы.

Во всяком случае, народ! Это все с нашей стороны. Надеюсь, вы нашли эту статью полезной для устранения ошибки CHKDSK. Если у вас возникли проблемы с выполнением шагов, сообщите нам об этом через комментарий. Наконец, не забудьте поделиться с нами своими мыслями.

Восстановление системы

Радикальный способ – возврат системы к исходному состоянию (на примере Windows 10). Использовать данный вариант лучше в крайнем случае, когда другие методы не устранили неполадку, ведь в результате получите чистую ОС с личными данными либо без таковых (исходя из выбранного способа инсталляции).

1-й способ — полная очистка системного тома от файлов и переустановка ОС без применения диска с дистрибутивом, 2-й метод — быстрая установка Windows 10 с сохранением файлов пользователя и настроек программ (приложения не сохраняются).

Есть ещё 1 способ вызова диалога сброса ОС, даже не авторизуясь в ней. Проходит всё на экране авторизации. Чтобы открыть доступ к опции, нажмите по значку «Перезагрузка», зажав «Shift». После чего кликните по иконке «Диагностика», далее щёлкните по «Возврат ОС в исходное состояние».

Достоинства метода: не требуются установочные флешка/диск, а также полностью автоматическое выполнение.

Минус лишь один — при удалении образа системы или нахождении файла в испорченных секторах жесткого диска сделать оперативную переустановку не получится, но в Виндовс 10 возможно использовать пару добавочных инструментов: диск восстановления системы (что редко, т. к. обычно его нет) и резервирование системы посредством инструментов ОС на томе, отличном от системного.

Также есть возможность использовать точку восстановления.

В Windows 10 процедура следующая:

Иначе, выберите опцию «Выбрать иную точку восстановления» путём клика левой кнопкой мышки по пустому кружочку рядом с ней и кликните по «Далее», в окошке щёлкните левой кнопкой мыши по строчке с желаемой точкой восстановления и нажимайте на «Далее».

Кликните по «Готово».

В Windows 7 алгоритм немного отличается:

Что делать, если при автоматическом восстановлении не удалось восстановить компьютер

Что такое файловая система RAW?

Если диск получил формат RAW, Windows отобразит его среди других разделов винчестера. Но при попытке открытия компьютер выдаст ошибку и предложит его отформатировать. Помимо этого, любые действия с этим томом будут недоступны: проверка на ошибки, дефрагментирование и пр. (полезно прочитать « »).

Как таковой файловой системы RAW не существует. Если диск получает такое форматирование, это означает, что драйвера компьютера не в состоянии определить тип его файловой системы – NTFS, FAT или FAT32. На практике такое происходит в нескольких случаях:

Если поврежден том с ОС, при загрузке компьютера появятся предупреждения «Reboot and selеct proper boot device» или «Operating System not found».

Восстановление загрузочного сектора первого раздела

Используя Disk Probe выберите DRIVES, Physical Drive. Выберите PhysicalDriveX, где X = номер нужного диска. Например, используйте Disk Administrator, чтобы найти этот номер.

Дважды щелкните мышью на PhysicalDriveX, который Вы хотите восстановить. В окне ниже снимите о и нажмите кнопку «Set Active». Получив сообщение, что активный диск установлен, нажмите «OK».

Из меню SECTORS, выберите Read и установите 0 для STARTING SECTORS и 1 для Number of Sectors, затем щелкните «Read».

Сейчас Вы в Master Boot Record (MBR) вашего физического диска. В этом можно убедиться, найдя по смещению 8Bh текст «Invalid Partition Table. «. Из меню VIEW выберите «Partition Table». В окошке, озаглавленном «partition table index» выберите раздел и дважды щелкните мышкой на нем. В окошке ниже, в нижнем левом углу будет показан относительный номер сектора «Relative Sector». Запишите его.

В меню VIEW выберите «Bytes», чтобы проверить, куда же Вы попали. В зависимости от повреждений в секторе Вы можете попытаться идентифицировать его по одной из следующих строк: «NTFS» в верхнем правом углу или «A disk Read error occurred. » со смещения 130. В меню VIEW выберите «NTFS bootsector». Здесь выберите кнопку or «Volume Middle» для Windows NT 3.5x или «Volume End» для всех остальных ОС Windows, которые могут работать с NTFS. Сейчас Вы должны попасть на резервную копию загрузочного сектора. Если это не так, то это значит, что первичный загрузочный сектор поврежден настолько, что невозможно вычислить положение резервного сектора. В таком случае, перейдите к разделу «Восстановление резервного загрузочного сектора, если первичный сектор отсутствует, поврежден или содержит неверные данные».

В меню VIEW выберите «Bytes» и убедитесь, что Вы нашли верный загрузочный сектор NTFS. В меню SECTORS выберите «Write» и убедитесь, что в показанном Вам диалоге установлен верный физический диск. В окошке «Starting Sector to write Data» введите относительный номер сектора, который Вы записали в шаге 4, и нажмите кнопку «Write».

Перейдите в меню SECTORS и введите относительный номер сектора, который Вы записали в шаге 4, укажите «Number of sectors» равным 1 и нажмите «Read». Проверьте, что записаны верные данные.

Закройте Disk Probe и перезагрузите компьютер.

Из RAW в NTFS без потери данных

Microsoft Edge: браузер, который нужен всем. ну или почти всем

NewsBar Windows: нон-стоп новости 24/7

Windows 10 выводит из строя Mac: Microsoft признал вину, но что дальше?

Плановая переустановка Виндовс 7 на 10: мошенники против пенсионеров

Полноэкранная реклама от Windows — раздражающая новинка, которую можно и нужно отключить

Практически каждый пользователь сталкивался с ошибкой файловой системы RAW, и задумывался, как вернуть NTFS. Для начала хотелось бы подробнее остановиться на причинах появления этой самой RAW и привести немного терминологии.

Итак, RAW – вовсе не файловая система. Таким способом ОС идентифицирует неизвестную структуру. Кстати, RAW в переводе с английского — сырье / сырой материал. NTFS – New Technology File System, в переводе с английского — файловая система новой технологии. Можно назвать ряд признаков, которые помогут идентифицировать проблему при обращении к тому или его разделу. Windows может вернуть следующие диалоговые окна и сообщения:

Сбросу структуры диска в тип RAW из NTFS и появление подобных ошибок могут способствовать следующие факторы:

Антивирусы вернут NTFS

Проверьте систему на вирусы. В помощь придут такие как:

Форматирование или как вернуть NTFS

Одним из простых способов вернуть нормальное состояние винчестера является форматирование диска, но это можно сделать лишь в том случае, если ничего важного не хранится на нем. Преобразовать RAW в NTFS можно встроенной утилитой Windows — diskmgmt.msc.

Не хватает прав: Windows требует права администратора.

Многие из пользователей сталкивались с такой ситуацией наверняка. В учётной записи пользователя с правами администратора (а другой обычно на личном компьютере и нет), Windows при попытке открыть конкретный файл, папку, а иногда и целую директорию (или даже том) отказывается это делать. Под предлогом, что, мол, не хватает прав:

файл pdf не открывается из-за отсутствия прав

И что более всего напрягает: как так-то? Я и есть администратор, по-крайней мере, с полным набором административных прав. А тут опять прав мало…

Почему не хватает прав?

Ответов только два.

Исправляем…

Как видно из описания, прародителем запрета в обоих случаях является пресловутый UAC (Контроль учётных записей) Windows. Потому и решение проблемы с правами лежит в плоскости работы с UAC. А значит мы можем выбрать несколько способов, которые помогут от этой «ошибки» избавиться. Но не думайте, что выключив UAC в настройках Учётных записей пользователей, откатив ползунок уведомлений вниз, вы о него избавились:

Всё не так просто, да и контроль UAC отключать в нашем случае не обязательно. Я вообще этого делать настоятельно не рекомендую.

Не хватает прав для конкретного файла или папки

Если эта проблема не успела намозолить глаза и не является повальной для системы, можно попробовать избавиться от неё прямо в свойствах к файлу/папке. Вызовем меню свойств файла/папки и выберем вкладку Безопасность:

откройте в новой вкладке, чтобы увеличить

В окне Выбор «Пользователи» или «Группы» введите имя своей учётной записи или начните вводить и щёлкните Проверить имена. Учётная запись пользователя будет обнаружена, и кнопкой ОК вы добавите её в список тех, кто имеет необходимые к документу/папке права. Ваша учётка сразу появится и в среднем окне Разрешения для группы…

осталось соглашаться с диалоговыми окнами

Выставляйте галочку в чекбоксе Разрешить. Применяйте и соглашайтесь во всех последовательно открытых окнах. Перезагрузка вряд ли потребуется. Сразу попробуйте. Этот вариант применим ко всем файлам, папкам и даже директориям.

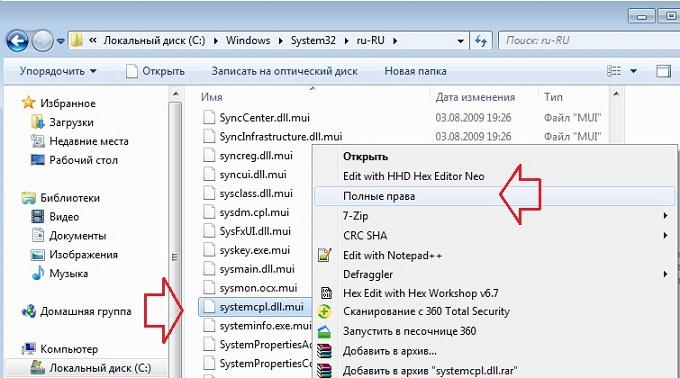

Если файлы по-прежнему не открываются или что-то дёт не так, зададим разрешения учётным записям. В свойствах файла/папки/диска смените или задайте владельцев. Вот как это будет выглядеть на примере Windows 10 при переименовании системной библиотеки:

В нём вы должны выйти на учётную запись группы администраторов, выбрав в окне Разрешений для группы…, и активировать чек-бокс в нижней части окна, выставив Полный доступ:

Добавляем специальный пункт в меню дополнительных команд

Для меню дополнительных команд, которое появляется после щелчка по выбранному правой мышкой, есть маленький хак. С его помощью в меню можно добавить ещё один пункт, который говорит сам за себя:

Снимаем триггер в групповой политике: для всей системы в целом

Права-то правами, но и сама система UAC с сопутствующими функциями работает далеко не безошибочно. Так что есть вариант проверить настройки для Контроля учётных записей: не появилось ли там некое событие, которое и заставляет UAC «нервно реагировать». Вводим быструю команду в строке поиска

Крутим справа мышкой до пункта Контроль учётных записей: все администраторы работают в режиме… :

Двойным по нему щелчком выключаем в свойствах.

Основы повышения привилегий в Windows

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

Полезно также посмотреть информацию о драйверах скомпрометированной системы.

Далее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

Sysprep.inf — пароль в открытом виде.

Sysprep.xml — пароль в кодировке base64.

Unattended.xml — пароль в кодировке base64.

Также для хостов, подключенных к домену можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

Открыв его, ищем параметр “cpassword”.

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

В состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

Аналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

На данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

Мы будем проверять много прав доступа, в этом нам поможет accesschk.exe, который является инструментом от Microsoft Sysinternals Suite. Microsoft Sysinternals содержит много отличных инструментов. Пакет можно загрузить с сайта Microsoft technet (https://docs.microsoft.com/ru-ru/sysinternals/downloads/sysinternals-suite).

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklm\software

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Первая: реплицируем результаты поста, написанного Parvez из GreyHatHacker; „Elevating privileges by exploiting weak folder permissions“ (http://www.greyhathacker.net/?p=738).

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:\“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

Теперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:\Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

После этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Напоследок пара советов по использованию accesschk.exe.

Найти все слабые разрешения для папок на диске.

Найти все слабые разрешения для файлов на диске.