что такое honeypot в информационной безопасности

Подробное руководство по Honeypot

Honeypots – оборудование или ПО, которые специально развертываются отделами безопасности для изучение угроз. Ханейпот служит приманкой для сбора информации о злоумышленнике и защиты реальной целевой системы. Данный принцип был в основе и первых технологий Deception. О различиях DDP и Honeypots детально написано здесь.

Что такое Honeypots?

Honeypots – это тип интернет-ресурсов безопасности, которые используются в качестве наживки для злоумышленников, чтобы побудить их вторгнуться в сеть для любого незаконного использования. Такие приманки обычно настраиваются для изучения активности злоумышленника в сети, чтобы создавать более надежные средства защиты. Honeypot не несут никаких ценных данных, так как это поддельный хост, который помогает регистрировать сетевой трафик.

Типы данных, которые собирают приманки:

Классификация Honeypots

По уровню взаимодействия:

Приманки с низким уровнем взаимодействия

Соответствуют очень ограниченному количеству сервисов и приложений, как в системе, так и в сети. Этот тип приманки можно использовать для отслеживания портов и служб:

Чтобы изучить атаки, которые могут произойти в режиме реального времени, в качестве приманки для злоумышленника используются поддельные:

Примеры инструментов с низким уровнем взаимодействия:

Приманки с средним уровнем взаимодействия

Основаны на имитации операционных систем реального времени и имеют все свои приложения и сервисы, как и у целевой сети. Обычно собирают больше информации, поскольку их цель — остановить злоумышленника, что дает больше времени для адекватной реакции на угрозу.

Примеры нескольких инструментов со средним уровнем взаимодействия:

Приманки с высоким уровнем взаимодействия

Представляет собой подлинно уязвимое ПО, которое обычно имеется в производственной системе, где взаимодействует с различными приложениями. Такие ханипоты сложнее поддерживать, но они предоставляют более полезную информацию.

Пример ханипота с высоким уровнем взаимодействия:

Чистые приманки

Обычно имитируют реальную производственную среду организации, что заставляет злоумышленника считать ее подлинной и тратить больше времени на ее использование. Как только злоумышленник попытается найти уязвимости, организация будет предупреждена, следовательно, любой вид атаки может быть предотвращен раньше.

По развертыванию:

Производственные приманки

Такие ханипоты обычно устанавливаются в реальной производственной сети организации. Они также помогают найти любую внутреннюю уязвимость или атаку, поскольку присутствуют внутри сети.

Исследовательские приманки

Приманки с высокой степенью взаимодействия, но в отличие от обычных они предназначены для исследования различных правительственных или военных организаций, чтобы получить больше информации о поведении атакующих.

По технологии обмана:

Приманки для вредоносного ПО

Используются для перехвата вредоносных программ в сети. Цель — привлечь злоумышленника или любое вредоносное ПО.

Email приманки

Представляют собой ложные адреса электронной почты. Электронные письма, получаемые любым злоумышленником, можно отслеживать и проверять. Можно использовать для предотвращения фишинговых рассылок.

Приманки в виде баз данных

Представляют собой настоящие уязвимые базы данных обычно привлекающие такие атаки, как SQL-инъекции. Предназначены для того, чтобы заставить злоумышленников думать, что они могут содержать конфиденциальную информацию, например, данные банковских карт.

Приманки для «пауков»

Устанавливаются с целью перехвата различных поисковых роботов и «пауков», которые имеют тенденцию красть важную информацию из веб-приложений.

Приманки для спама

Представляют собой ложные mail-сервера, которые привлекают спамеров для использования уязвимых элементов электронной почты.

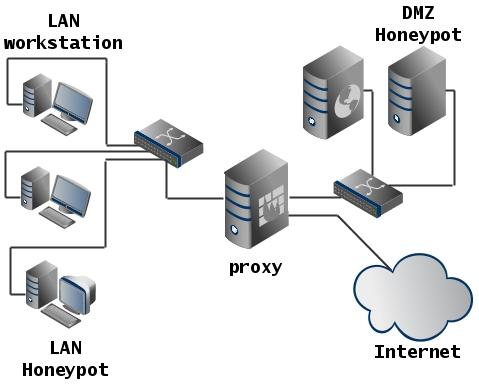

Honeynets

Не что иное, как сеть приманок, которые устанавливаются в виртуальной изолированной среде вместе с различными инструментами для записи действий злоумышленников и понимания потенциальных угроз.

Рассмотрим установку и работу honeypots в ОС:

Windows: HoneyBOT

Рассмотрим известную приманку HoneyBOT, которую можно скачать здесь.

Включите Kali Linux в качестве атакующей машины и систему Windows в качестве хост-машины.

Давайте сначала проведем сканирование nmap на хост-машине, когда приманка не установлена.

Теперь в Windows установим HoneyBOT и настроим его. Нажмем «да» чтобы продолжить.

Отметим все необходимые параметры в приманке и нажмем «Применить».

Добавим адрес электронной почты, чтобы на нее получать отчеты о работе нашей приманки.

При желании логи можно сохранять в формате CSV.

Атакующая машина выполняет сканирование nmap, в результате которого видно очень много фальшивых сервисов. Все это благодаря наличию honeypot в системе.

Давайте попробуем подключиться к FTP.

Появляется лог с IP-адресом злоумышленника и портом, к которому он был подключен.

Здесь вы можете увидеть подробный отчет о подключении, созданном злоумышленником.

Точно так же SSH-соединение было инициировано через порт 22 из другой ОС.

Теперь видно, что для того же был создан и лог о соединении, для которого используется 22 порт.

Android: HosTaGe

Ханейпоты можно устанавливать и на Android смартфоны. В данном случае мы будем использовать HosTaGe, которое мы скачали с Google Play.

При включении приложения мы видим сообщение о том, что все выглядит безопасно.

Теперь давайте проверим IP-адрес своего Android устройства и приступим.

Теперь вернемся к Kali Linux с которой проведем nmap сканирование IP-адреса Android устройства.

На Android устройстве появиться сообщение об угрозе, когда сканирование nmap начнется.

Будет создан лог, благодаря которому мы сможем увидеть IP-адрес системы злоумышленника и порты, которые были атакованы.

Linux: Pentbox

На Linux мы продемонстрируем ханейпот Pentbox, который можно легко установить на Ubuntu.

После установки сразу попробуем его использовать. Выберите network tools и honeypot для установки ловушки, а с помощью manual configuration можно настроить все в соответствии своим предпочтениями.

Теперь можно открыть поддельный порт и вставить поддельное сообщение, а также сохранять логи. Видно, что приманка активировалась на требуемом порту. Аналогично можно вручную активировать ее и для других портов.

Включите машину злоумышленника и просканируйте хост-машину с помощью nmap. Результаты открытых портов и сервисов показаны ниже.

Здесь злоумышленник пытается подключиться к хост-машине с помощью telnet.

При каждой попытке вторжения выводится предупреждение и создается лог, в котором записываются IP-адрес и порт злоумышленника.

Что такое honeypot и от чего защищать виртуальные ИС?

Хочется написать пару слов о том, что, оказывается, есть такие решения для защиты информации, которые еще в новинку для многих российских компаний. То ли в силу своей нераскрученности, то ли в силу того, что все новое в России появляется позднее, чем во всем остальном мире, но это так.

Хотя, казалось бы, что еще такого нового можно придумать в области ИБ? Перечень ИБ решений и технологий, программных и аппаратных, уже давно всем известен и понятен. Но, как показывает опыт «Кода Безопасности», еще есть технологии и программные решения на их основе, которые только набирают обороты в плане использования в российских компаниях. То есть «неизведанные зоны» на карте технологий защиты информации для российских компаний все еще остались.

Действительно: ни одной компании сегодня не надо долго объяснять, зачем нужен антивирус или межсетевой экран. Это средства защиты, которые закупаются из года в год, всегда и по умолчанию. Руководители не мучают несчастных системных администраторов приказами о написании обоснования для таких закупок. Но зачастую мы сталкиваемся с такой ситуацией, когда потребность использования средства защиты информации уже есть, а руководство, да и службы ИТ и ИБ, еще не осознали, что эту потребность надо как можно быстрее удовлетворить, иначе произойдут ИБ-инциденты и наступят ИБ-риски и их последствия…

К примеру, во многих компаниях, которые следуя моде или «тренду», перешли на виртуализацию VMware, совершенно не задумываются о том, что технология виртуализации несет в себе новые специфические информационные угрозы. Не будем о них много говорить, для тех, кому интересен полный перечень этих угроз, можем порекомендовать познакомиться с документами на нашем сайте.

Вследствие такой «наивности» в оценке рисков ИБ при переходе на виртуализацию VMware, мы часто встречаем удивление, когда объясняем, что необходимо защищать виртуальные инфраструктуры. А когда оказывается, что «Код Безопасности» уже разработал специальный программный продукт для этих целей, и этот продукт даже прошел сертификацию во ФСТЭК, то удивлению ИБ и ИТ специалистов практически нет предела.

Специально для компаний, которые еще не поняли, какие информационные риски несет в себе виртуализация VMware, мы создали ролик о нашем программном решении vGate, с которым приглашаем познакомиться всех заинтересованных специалистов!

Отклики о продукте будем рады принять на рассмотрение. Также как и предложения и пожелания по его совершенствованию.

Еще одна технология, которая пока не получила широкого использования в российских компаниях – это технология IDS на основе сенсорных ловушек. Как показывает практика общения с российскими ИБ-специалистами, системы класса honeypot для них пока что в новинку. А технология honeypot-ловушек тем временем уже давно нашла применение в других странах. Её использование помогает уменьшить риски неизвестных атак и внутренних утечек информации. Об этой технологии и также о собственной разработке компании «Код Безопасности» — программном продукте Security Studio Honeypot Manager речь пойдет в одном из бесплатных вебинаров, который проведет специалист нашей компании 31 мая. Всех заинтересованных специалистов приглашаем зарегистрироваться на вебинар.

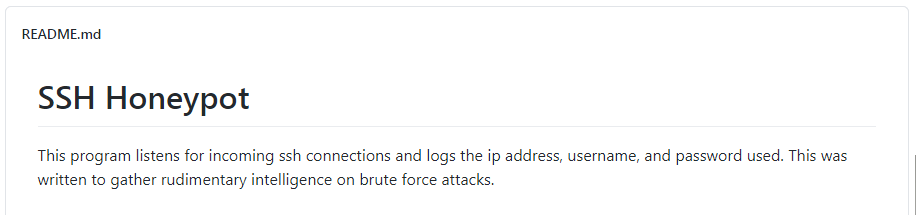

SSH Honeypot – поймай злоумышленников в ловушку!

В сегодняшней нашей статье речь пойдет о такой вещи, как Honeypot.

Honeypot – это разновидность программ, представляющих собой некую ловушку для злоумышленников, которая помогает отследить атаки и подобрать эффективные методы для борьбы с ними.

Принцип работы Honeypot достаточно прост: он ничего не делает на сервере в спокойном состоянии, но при атаке на него начинает собирать информацию о злоумышленнике. Исходя из полученной информации, определяется примерная тактика взломщика, а затем уже и варианты отражения атак.

Появление Honeypot

Давайте немного углубимся в историю.

Honeypot вполне можно назвать старожилом интернет-безопасности – первое упоминание Honeypot’ов датируется аж 1990 годом (метод описан в книге Клиффорда Столла «The Cuckoo’s Egg»). В 2000 году Honeypot’ы начали повсеместно использовать для обеспечения серверной безопасности и продолжают использовать по сей день.

Как определиться с вариантом использования Honeypot

Honeypot можно условно разделить на две категории:

Honeypot на выделенном сервере. Позволяет приблизить ловушку к реальному серверу, который он и эмулирует (сервер данных, приложений, прокси).

Программно-эмулируемый Honeypot. Такой тип быстрее восстанавливается при взломе и работает отдельно от основной ОС. Создается при помощи виртуальной машины либо Honeyd.

Давайте подробнее рассмотрим каждый тип и разберемся, какой из них лучше использовать.

Разница между вышеуказанными методами лишь в масштабах сети. Очевидно, что для малой офисной сети мало толку от целого выделенного сервера для отлова злоумышленников, а значит, намного разумнее использовать второй вариант.

Однако в больших организациях используют первый вариант и зачастую стараются допустить ошибку в конфигурации сервера, чтобы взлом произошел успешно. К слову, в этом и состоит основная задумка Honeypot – заманить злоумышленника в ловушку.

От теории к практике

Сегодня мы рассмотрим установку ресурса SSH Honeypot от разработчика droberson. Основной функционал подробно рассмотрен в самом репозитории, но если кратко: он логирует ip-адреса, логины и пароли, с которыми злоумышленники нападают на определенный порт.

Как правило, при настройке SSH настоятельно рекомендуется перебрасывать подключение на нестандартный порт (по умолчанию это 22). Обычно злоумышленники нападают именно на 22 порт – оставляя SSH на нем, вы тем самым оказываете злоумышленниками неплохую услугу.

SSH можно перебросить на другой порт (454545, к примеру), однако на 22 порту мы и можем расположить нашу ловушку!

Установку рассматривать будем на примере сервера с Linux на борту.

Установка SSH Honeypot

Для начала следует установить необходимые библиотеки:

Затем прописываем данные команды:

Для использования пакета прописываем следующую команду:

Также вы можете установить ssh-honeypot как Systemd-сервис, чтобы ваша ловушка запускалась вместе с системой. Для этого сначала открываем файл ssh-honeypot.service и меняем настройки на свое усмотрение. Затем прописываем:

При различных атаках на 22 порт Honeypot будет собирать ip-адреса взломщиков, а также их логины и пароли. Вам лишь останется вручную (или автоматически) заблокировать указанные IP!

Сегодня мы рассмотрели эффективный метод защиты веб-сервисов под названием Honeypot, а также установку одной из самых популярных ловушек на его базе.

Как ханипоты деанонимизируют хакеров и онлайн-мошенников

Ханипот – это утилита, которая служит в качестве приманки, и представляет с виду соблазнительную цель для атакующего и искушает его к раскрытию самого себя. В то время как продвинутые ханипоты спроектированы для более простого обнаружения и изучения типов атак, используемых хакерами в естественных условиях, современные ханипоты на основе URL-отслеживания развились до гибкого и удобного для пользователя инструмента, который часто используют обычные люди для выявления онлайн-мошенников.

В нашем первом подкасте по утилитам безопасности мы изучаем бесплатную отслеживающую утилиту Grabify, которая собирает данные о мошенниках или атакующих, когда они кликают по трекинговой ссылке ханипота.

Как работает ханипот

Ханипот – это утилита, созданная для привлечения внимания атакующего, позволяя защищающемуся узнать больше о личности нападающего и его тактику взлома. Ханипоты могут принимать различные формы: они часто замаскированы под важные файлы, почтовые сообщения, ссылки, данные учётных записей или устройства, которые наиболее вероятно привлекут интерес злоумышленника. Идеальный ханипот выглядит максимально правдоподобным, в попытке компрометации атакующего через собственное раскрытие защищающейся стороне.

Существует множество креативных и полезных способов, которые придумали защищающиеся, для обнаружения и демаскировки незваных гостей с использованием ханипотов. Например, классическая приманка «Kippo» знаменита своей манерой маскироваться под уязвимую службу SSH, доступную из интернета со слабой учётной записью. Kippo выманивает атакующего своей легкодоступностью, при этом скрытно записывает всю происходящую внутри активность.

Такие ханипоты раскрывают атакующих, которые проникли внутрь незащищённой сети, и позволяют исследователям проанализировать полезную нагрузку, используемую автоматизированными ботами для атаки на уязвимые цели. Они также поспособствовали развитию жанра YouTube-видео со скрипт-горемыками, отчаянно пытающихся взломать Kippo-ханипоты.

Некоторые ханипоты способны даже ввести хакеров в заблуждение, что они якобы уже подключились обратно к своей собственной системе, при этом продолжая записывать все их действия в терминальном окне, выводя степень хитрости на новый уровень. Это позволяет узнать больше о личности атакующего и других системах, к которым он имеет доступ.

Современные ханипоты могут быть где угодно

Ханипоты эволюционировали до состояния, когда их достаточно сложно обнаружить, так как атакующие уже приноровились и стараются избегать целей, которые выглядят слишком хорошо, чтобы быть правдой.

С помощью бесплатного трекера CanaryToken, защищающийся может встроить отслеживающую ссылку на основе DNS протокола или веб-ссылки, которые запускаются как только открывается PDF-файл. CanaryToken собирает IP-адреса любого, кто пытается открыть отслеживаемый файл, который может содержать конфиденциальную информацию.

Другие ханипоты отслеживают украденные учётные данные, принимая форму поддельного логина и пароля (т.н. «Honeycredentials»), хранящихся в файле с «важным» названием в относительно легкодоступном для атакующего месте внутри сети. Если злоумышленник пытается воспользоваться этими учётными данными, защищающейся стороне сразу же приходит уведомление о попытке использовать украденную информацию для получения доступа к аккаунту.

Ханипотом может воспользоваться кто угодно

В «диком западе» сайтов по продаже вещей, онлайн-знакомств и аренды жилья легко представить, что нет никакого способа проверить, с кем ты по факту разговариваешь. Мошенники и боты, пользующиеся данной ситуацией, могут звучать крайне убедительно, но их реальную подноготную часто можно узнать, если удастся их хитростью вынудить раскрыть информацию об их месторасположении, раскладке клавиатуры или языковых настройках, которые не совпадают с их рассказами. Благодаря этому ханипоты взыскали популярность среди обычных людей, которые используют отслеживающие ссылки, чтобы изменить ход игры, во время которой злоумышленники пользуются преимуществом анонимности в интернете.

Трекинговые веб-ссылки легко встраиваются в веб-страницы, запускаемые скрипты или почтовые сообщения и являются бесплатными для всех. Если атакующий открывает ссылку напрямую или через открытие файла, вызывающего URL, защищающийся может узнать информацию об аппаратных, программных и сетевых данных злоумышленника. Даже если атакующий пытается скрыть свой реальный IP-адрес с помощью VPN, информация о его реальной личности всё равно может утечь. Grabify может выявлять такие отличия, как несовпадение часовых поясов или раскладки клавиатуры, несоответствующих месторасположению IP-адреса, или даже обнаруживать использование атакующим VPN или Tor для сокрытия своей информации.

Отслеживающие ссылки ханипотов могут уровнять шансы людям, которые обычно находятся в невыгодном положении при общении с различными подозрительными личностями онлайн, путём выявления деталей, которые другим способом очень сложно проверить. При использовании трекинговых ссылок, ведущих на сайты, которыми логично делиться при общении с потенциальным арендодателем, арендуемый может держаться подальше от «слишком хороших, чтобы быть правдой» предложений путём выявления злоумышленников, обманывающих о своем месторасположении. Например, это может позволить выявить кого-то из Индии, представляющимся арендодателем в Лос-Анджелесе.

Ханипоты генерируют оперативные предупреждения

Ханипоты недороги и легки в развёртывании. Они являются одним из лучших способов обнаружения, когда что-то происходит не так. Например, отслеживаемый через DNS почтовый ящик CanaryToken со списком важных контактов способен сразу же сообщить об утечке учётных данных из этого списка, информируя о ситуации, обнаружить которую иначе заняло бы месяцы.

Исследователь в области информационной безопасности Кевин Бюмонт (Kevin Beaumont) развернул RDP ханипот-сеть под названием «BluePot» для выявления в «диких условиях» эксплоитов BlueKeep, чтобы своевременно предупреждать об эксплоитах-червях и предотвращать широкомасштабные атаки наподобие NotPetya и WannaCry.

Современные ханипоты расширяют границы понимания того, насколько легко их можно развернуть и насколько убедительными они кажутся для атакующего. Тогда как впечатляющие ханипоты нового поколения могут виртуализовать целые сети в попытке поймать более продвинутых злоумышленников, способных заметить обычную приманку, большинство компаний выиграют даже от использования простых и бесплатных ханипот тактик, первым узнав о проникновении атакующего.

Если вы хотите больше узнать о приложения и ограничениях веб-ханипотов, послушайте наш подкаст по утилитам безопасности с участием разработчика Grabify.

Что такое honeypot?

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

Дословно honeypot переводится как «горшочек меда». Наряду с honeypot используется выражение honey trap – «медовая ловушка». Эти образы пришли из мира шпионажа: Мата Хари и другие шпионки вступали в романтическую связь с мужчинами, чтобы выведать секретную информацию. Нередко скомпрометированных вражеских агентов шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Ловушка для «пауков» ловит поисковых роботов (так называемых «пауков»), создавая веб-страницы и ссылки, доступные только им. С ее помощью учатся блокировать вредоносных ботов и рекламных поисковых роботов.

Анализируя входящий трафик ловушки, можно:

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

В то же время высокоинтерактивные ловушки заставляют злоумышленников потратить много времени, а значит, позволяют собрать множество данных об их целях и намерениях, методах работы и используемых ими уязвимостях. Это очень «липкие» ловушки – преступники надолго увязают в базах данных, системах и процессах. В это время исследователи могут отследить, где именно в системе взломщик ищет конфиденциальную информацию, с помощью каких инструментов повышает уровень доступа, какие эксплойты использует для компрометации системы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Ловушки помогают справиться и с внутренними угрозами. Большинство организаций занимаются защитой периметра от проникновений извне. Но если сосредоточиться только на периметре, злоумышленник, миновавший сетевой экран, сможет развернуть полномасштабную деятельность внутри сети.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Распознав ловушку, преступник может провести ложную атаку, чтобы отвлечь внимание от настоящего эксплойта, нацеленного на ваши производственные системы. Он также может «скормить» ловушке неверные данные.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

Помните, задача ловушки – не защитить от взлома, а предоставить вам информацию для правильного распределения ИБ-ресурсов. Сколько бы у вас ни было ловушек, вам необходимо надежное защитное решение, такое как Kaspersky Endpoint Security Cloud. (У «Лаборатории Касперского» есть собственные ловушки для онлайн-угроз, так что вам они не понадобятся.)

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.