что такое onion сайт

Как попасть в темноту? Что такое Onion и Даркнет (Darknet).

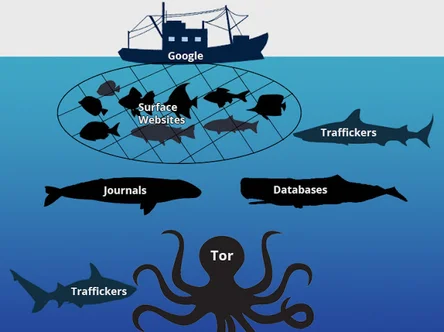

Стремления отдельных стран взять под контроль или заблокировать ресурсы глобальной сети (мы не исключение) заставили многих пользователей узнавать о VPN, Tor, IP2P и прокси. И тут обычным пользователям открылась скрытая сторона привычного интернета, получившая название «даркнет» (Darknet). Несколько реже встречается упоминание Deepweb (глубокая паутина), но по сути это одно и то же.

.onion — псевдо-домен, созданный для обеспечения доступа к анонимным или псевдо-анонимным адресам сети Tor (сокращение от The Onion Router).

Как попасть в темноту и нужно ли это вообще?

Полагаю, что не стоит задаваться вопросом о легальности всего этого. Однако, если вы зайдёте в даркнет «чисто посмотреть» и «только спросить», вас не накажут и не оштрафуют.

Чтобы попасть в дарквеб достаточно установить Tor браузер или соответствующий плагин к Google Chrome. Только учтите, что риск подхватить какой-то вирус тут в разы выше, чем в обычном Интернете.

Вообще, большая часть сайтов — это магазины и торговые площадки, выполненные в виде форумов. Многие торрент-трекеры тоже открыли там зеркала, например небезызвестная «Пиратская бухта». Впрочем, наш отечественный Rutracker прекрасно себя чувствует и без этого, открываясь просто через Tor — у него нет зеркала в Onion.

В целом же, открытая часть дарквеба напоминает модемный диал-ап Интернет девяностых годов с его характерным антидизайном и общей безалаберностью.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Как работает Tor

Tor – инструмент для анонимности, используемый людьми, стремящимися к приватности и борющимися с цензурой в интернете. Со временем Tor стал весьма и весьма неплохо справляться со своей задачей. Поэтому безопасность, стабильность и скорость этой сети критически важны для людей, рассчитывающих на неё.

Но как Tor работает «под капотом»? В этой статье мы с вами нырнем в структуру и протоколы, используемые в сети, чтобы близко ознакомиться с работой Tor.

Краткая история Tor

Концепция луковичной маршрутизации (позже поясним это название) впервые была предложена в 1995 году. Сначала эти исследования финансировались министерством военно-морских исследований, а затем в 1997 году к проекту подключилась DARPA. С тех пор Tor Project финансировали разные спонсоры, а не так давно проект победил в кампании по сбору пожертвований на reddit.

Код современной версии ПО Tor был открыт в октябре 2003 года, и это было уже 3-е поколение ПО для луковичной маршрутизации. Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Основы Tor

С историей разобрались – приступим к принципам работы. На самом высоком уровне Tor работает, перекидывая соединение вашего компьютера с целевыми (например, google.com) через несколько компьютеров-посредников, или ретрансляторов (relay).

Путь пакета: охранный узел, промежуточный узел, выходной узел, пункт назначения

Сейчас (февраль 2015 года) в сети Tor передачей трафика занимаются около 6000 маршрутизаторов. Они расположены по всему миру и работают благодаря добровольцам, которые соглашаются отдать немного трафика для благого дела. Важно, что у большинства узлов нет никакого специального железа или дополнительного ПО – все они работают при помощи ПО Tor, настроенного на работу в качестве узла.

Скорость и анонимность сети Tor зависит от количества узлов – чем больше, тем лучше! И это понятно, поскольку трафик одного узла ограничен. Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Типы узлов

По умолчанию, Tor передаёт трафик через 3 узла. У каждого из них своя роль (разберём их подробно позже).

Клиент, охранный узел, промежуточный узел, выходной узел, пункт назначения

Входной, или сторожевой узел – точка входа в сеть. Входные узлы выбираются из тех, что работают продолжительное время, и показали себя как стабильные и высокоскоростные.

Промежуточный узел – передаёт трафик от охранных к выходным. В результате первые не знают ничего о последних.

Выходной узел – точка выхода из сети, отправляет трафик к пункту назначения, который нужен клиенту.

Обычно безопасный метод запуска сторожевого или промежуточного узла — виртуальный сервер (DigitalOcean, EC2) – в этом случае операторы сервера увидят только зашифрованный трафик.

Но на операторах выходных узлов лежит особая ответственность. Поскольку они отправляют трафик в пункт назначения, все незаконные действия, совершаемые через Tor, будут связываться с выходным узлом. А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

Встретите оператора выходного узла – скажите ему спасибо. Он того заслуживает.

Причём здесь лук?

Разобравшись в маршруте соединений, идущих через узлы, зададимся вопросом – а как мы можем им доверять? Можно ли быть уверенным в том, что они не взломают соединение и не извлекут все данные из него? Если кратко – а нам и не нужно им доверять!

Сеть Tor разработана так, чтобы к узлам можно было относиться с минимальным доверием. Это достигается посредством шифрования.

Так что там насчёт луковиц? Давайте разберём работу шифрования в процессе установки соединения клиента через сеть Tor.

Клиент шифрует данные так, чтобы их мог расшифровать только выходной узел.

Эти данные затем снова шифруются так, чтобы их мог расшифровать только промежуточный узел.

А потом эти данные опять шифруются так, чтобы их мог расшифровать только сторожевой узел

Получается, что мы обернули исходные данные в слои шифрования – как лук. В результате у каждого узла есть только та информация, которая нужна ему – откуда пришли зашифрованные данные, и куда их надо отправлять. Такое шифрование полезно всем – трафик клиента не открыт, а узлы не отвечают за содержимое передаваемых данных.

Замечание: выходные узлы могут увидеть исходные данные, поскольку им надо отправлять их в пункт назначения. Поэтому они могут извлекать из трафика ценную информацию, передаваемую открытым текстом по HTTP и FTP!

Узлы и мосты: проблема с узлами

После запуска Tor-клиента ему нужно получить списки всех входных, промежуточных и выходных узлов. И это список не является тайной – позже я расскажу, как он распространяется (можете сами поискать в документации по слову “concensus”). Публичность списка необходима, но в ней таится проблема.

Чтобы понять её, давайте прикинемся атакующим и спросим себя: что бы сделало Авторитарное Правительство (АП)? Размышляя таким образом, мы сможем понять, почему Tor устроен именно так.

Первое – возможно, и это свободный выбор владельца маршрутизатора или веб-сайта. Ему всего лишь нужно скачать список выходных узлов Tor, и блокировать весь трафик с них. Это будет плохо, но Tor ничего с этим не может сделать.

Второй вариант серьёзно хуже. Блокировка выходящих из Tor пользователей может предотвратить посещение определённого сервиса, а блокировка всех входящих не даст им ходить ни на какие сайты – Tor станет бесполезным для тех пользователей, кто уже страдает от цензуры, в результате чего они и обратились к этому сервису. И если бы в Tor были только узлы, это было бы возможным, так как АП может скачать список сторожевых узлов и заблокировать трафик к ним.

Хорошо, что разработчики Tor подумали об этом и придумали хитрое решение проблемы. Познакомьтесь с мостами.

Мосты

По сути, мосты – непубликуемые в общем доступе узлы. Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.

Просто он не публичный. Вместо этого пользователи могут получать небольшой список мостов, чтобы соединиться с остальной частью сети. Этот список, BridgeDB, выдаёт пользователям только по нескольку мостов за раз. Это разумно, так как много мостов сразу им и не нужно.

Выдавая по нескольку мостов, можно предотвратить блокировку сети Авторитарным Правительством. Конечно, получая информацию о новых узлах, можно блокировать и их, но может ли кто-то обнаружить все мосты?

Может ли кто-то обнаружить все мосты

Список мостов строго секретен. Если АП получит этот список, оно сможет полностью заблокировать Tor. Поэтому разработчики сети проводили исследования возможностей получения списка всех мостов.

Я подробно опишу два пункта из этого списка, 2-й и 6-й, поскольку именно этими способами удалось получить доступ к мостам. В 6-м пункте исследователи в поисках мостов Tor просканировали всё пространство IPv4 посредством сканера портов ZMap, и нашли от 79% до 86% всех мостов.

2-й пункт подразумевает запуск промежуточного узла Tor, который может отслеживать приходящие к нему запросы. К промежуточному узлу обращаются только сторожевые узлы и мосты – и если обратившегося узла нет в публичном списке узлов, то очевидно, что этот узел – мост. Это серьёзный вызов Tor, или любой другой сети. Так как пользователям нельзя доверять, необходимо делать сеть анонимной и закрытой, насколько это возможно, поэтому сеть именно так и сделана.

Консенсус

Рассмотрим, как функционирует сеть на более низком уровне. Как она организована и как узнать, какие узлы в сети активны. Мы уже упоминали, что в сети существует список узлов и список мостов. Поговорим о том, кто составляет эти списки.

В каждом Tor-клиенте содержится фиксированная информация о 10 мощных узлах, поддерживаемых доверенными добровольцами. У них особая задача – отслеживать состояние всей сети. Они называются directory authorities (DA, управляющие списками).

Они распределены по миру и отвечают за распространение постоянно обновляемого списка всех известных узлов Tor. Они выбирают, с какими узлами работать, и когда.

Почему 10? Обычно не стоит делать комитет из чётного количества членов, чтобы при голосовании не случилось ничьей. Суть в том, что 9 DA занимаются списками узлов, а один DA (Tonga) – списком мостов

Список DA

Достижение консенсуса

Так каким же образом DA поддерживают работоспособность сети?

Публикация консенсуса происходит по HTTP, чтобы каждый мог скачать его последний вариант. Можете проверить сами, скачав консенсус через Tor или через гейт tor26.

И что же он означает?

Анатомия консенсуса

Просто прочитав спецификацию, в этом документе разобраться сложновато. Мне нравится визуальное отображение, чтобы понять, как устроена структура. Для этого я сделал постер в стиле corkami. И вот (кликабельное) графическое представление этого документа.

Что случится, если узел пустится во все тяжкие

При подробном рассмотрении принципов работы сети мы пока не касались принципов работы выходных узлов. Это последние звенья в цепочке Tor, предоставляющие путь от клиента до сервера. Поскольку они отправляют данные на пункт назначения, они могут видеть их так, будто те только что покинули устройство.

Такая прозрачность подразумевает большое доверие к выходным узлам, и обычно они ведут себя ответственно. Но не всегда. А что же случается, когда оператор выходного узла решает ополчиться на пользователей Tor?

Дело снифферов

Выходные узлы Tor — почти эталонный пример «человека посередине» (man-in-the-middle, MitM). Это значит, что любые нешифрованные протоколы связи (FTP, HTTP, SMTP) могут им отслеживаться. А это – логины и пароли, куки, закачиваемые и скачиваемые файлы.

Выходные узлы могут видеть трафик так, будто он только что покинул устройство.

Засада в том, что мы ничего не можем с этим поделать (кроме использования шифрованных протоколов). Сниффинг, пассивное прослушивание сети, не требует активного участия, поэтому единственная защита — понимать проблему и избегать передачи важных данных без шифрования.

Но допустим, оператор выходного узла решит навредить сети по-крупному. Прослушивание – занятие дураков. Давайте будем модифицировать трафик!

Выжимаем максимум

Вспомним, что оператор выходного узла несёт ответственность за то, что трафик, проходящий от клиента и к нему, не будет изменён. Ага, конечно…

Посмотрим, какими способами его можно менять.

SSL MiTM & sslstrip

SSL портит всю малину, когда мы пытаемся подгадить пользователям. К счастью для атакующих, у многих сайтов есть проблемы с его реализацией, позволяющие нам заставить пользователя идти по нешифрованным соединениям. Примеры – переадресация с HTTP на HTTPS, включения HTTP-содержимого на HTTPS-сайтах, и т.п.

Удобным инструментом для эксплуатации уязвимостей служит sslstrip. Нам нужно лишь пропустить через него весь выходящий трафик, и во многих случаях мы сумеем навредить пользователю. Конечно, мы можем просто использовать самоподписанный сертификат, и заглянуть в SSL-трафик, проходящий через узел. Легко!

Подсадим браузеры на BeEF

Разглядев подробности трафика, можно приступать к вредительству. Например, можно использовать фреймворк BeEF, чтобы получать контроль над браузерами. Затем можно задействовать функцию из Metasploit «browser autopwn», в результате чего хост будет скомпрометирован, а мы получим возможность выполнять на нём команды. Приехали.

Бинарники с чёрным ходом

Допустим, через наш узел качают бинарники – ПО или обновления к нему. Иногда пользователь даже может не подозревать о том, что обновления скачиваются. Нам нужно всего лишь добавлять к ним чёрный ход посредством инструментов вроде The Backdoor Factory. Тогда после выполнения программы хост окажется скомпрометированным. Снова приехали.

Как поймать Уолтера Уайта

И хотя большинство выходных узлов Tor ведут себя прилично, не так уж и редки случаи деструктивного поведения некоторых из них. Все атаки, о которых мы говорили в теории, уже имели место.

К частью, разработчики подумали и об этом, и разработали меру предосторожности, направленную против использования клиентами плохих выходных узлов. Она работает как флаг в консенсусе под названием BadExit.

Для решения задачи отлова плохих выходных узлов разработана хитрая система exitmap. Работает она так: для каждого выходного узла запускается модуль на Python, который занимается логинами, скачиванием файлов, и прочим. Результаты его работы затем записываются.

exitmap работает с использованием библиотеки Stem (предназначенной для работы с Tor из Python), помогающей строить схемы для каждого выходного узла. Просто, но эффективно.

Exitmap была создана в 2013 году в рамках программы «испорченные луковицы». Авторы нашли 65 выходных узлов, меняющих трафик. Получается, что хотя это и не катастрофа (на момент работы всего существовало порядка 1000 выходных узлов), но проблема достаточно серьёзная для того, чтобы отслеживать нарушения. Поэтому exitmap по сей день работает и поддерживается.

В другом примере исследователь просто сделал поддельную страницу с логином, и залогинивался туда через каждый выходной узел. Затем просматривались HTTP-логи сервера на пример попыток логина. Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Эта проблема свойственна не только Tor

Важно отметить, что это проблема не одного лишь Tor. Между вами и фотографией котика, на которую вы хотите посмотреть, и так расположено достаточно много узлов. Достаточно лишь одного человека с враждебными намерениями, чтобы причинить немало вреда. Лучшее, что тут можно сделать – принудительно включать шифрование, где возможно. Если трафик нельзя распознать, его нельзя легко изменить.

И помните, что это лишь пример плохого поведения операторов, а не норма. Подавляющее большинство выходных узлов очень серьёзно относятся к своей роли и заслуживают большой благодарности за все риски, которые они берут на себя во имя свободного распространения информации.

1. Что такое даркнет

2. История даркнета

3. Как попасть в Даркнет

● Поисковики Torch или Fess

● Каталоги Годнотаба и HD Wiki

5. Секреты Даркнета

Кстати расширение Onion, которое используется в адресах сети Darknet, взялось именно из названия новой технологии. Несмотря на то, что система луковой маршрутизации распространяется свободно и любой может скачать абсолютно легально необходимое ПО, защита и безопасность ее находятся на самом высоком уровне. По данным статистики, число участников Tor в мире более 10 млн. человек.

Как попасть в Даркнет

Практически все сайты Даркнета, для шифрования данных и сокрытия своей принадлежности используют технологию Tor. Она позволяет пользователю надежно сохранить свою анонимность в сети, скрыть свою личность и изменить местоположение. То же происходит и с сайтами, расположенными в Tor-сети. Чтобы попасть на такой сайт, необходимо использовать такой же инструмент Tor-шифрования в виде специального браузера. Тем не менее, далеко не все сайты в Darknet используют сеть Tor. Есть и такие, которые пользуются альтернативными технологиями, например, I2P, хотя принцип взаимодействия пользователя и сайта остается такой же. Чтобы посетить нужный сайт, необходимо использовать тот же инструмент шифрования, что и веб-страница, спрятанная от чужих глаз.

Тем не менее, технология ТОР является самой распространенной на темной стороне интернета, а это значит, что если Вы хотите попасть в Darknet, то будет необходимо Tor Browser скачать и установить на свой компьютер. Сделать это можно без труда, с официального сайта. Для более удобного использования лучше выбрать версию на русском языке. Работа с браузером TOP практически идентична работе с любым другим, разобраться в тонкостях можно всего за пару часов.

Поисковики Torch или Fess

Как я писала выше, содержимое даркнета не индексируется привычными поисковыми системами. Тем не менее, пользователи таких сайтов не остались без удобного сервиса. Наиболее известными аналогами Google и Яндекс в Darknet являются Torch, Grams или же Fess. По своим функциональным особенностям они похожи. Правда, пользователи отмечают, что у Grams результаты выдачи сильно заспамленные. А вот Torch вообще слабо сортирует выдаваемые сайты. Первыми в выдаче могут быть не крупные сайты, а совершенно случайные страницы. А вот к Fess нареканий меньше всего. Правда, тут тоже нужно помнить, что в темной части сети все самое интересное находится на форумах, на неиндексируемых форумах.

Каталоги Годнотаба и HD Wiki

Русскоязычная площадка, которая позволяет купить или продать криптовалюту. Единственное отличие от обычных обменников, которых полно в открытом сегменте сети, это повышенная анонимность. В частности для проведения обмена не нужна авторизация, подтверждение транзакций и, к тому же, можно оплатить криптовалюту из терминалов. На сайте хорошо работает техническая поддержка, которая помогает решить все проблемные вопросы.

Да, есть в даркнете и зеркало самой большой социальной сети. Зачем это нужно? Сервис пользуется большой популярностью в тех странах, где Facebook запрещен. Например, в Китае и других странах, где правительство ограничивает доступ к некоторым сайтам.

Естественно, пролить свет на все без исключения секреты даркнета за одну статью невозможно. Само слово «дарк» подразумевает, что все сайты этого сегмента скрыты от посторонних и быстро попасть в самые скрытые разделы просто так не получиться. Они не индексируются поисковыми системами даже самого Darkweb, так что тут потребуется персональный подход, а иногда и приглашение уже пользующегося авторитетом участника сообщества.

Одним словом, все как в криминальном мире, от которого, как и от его секретов лучше держаться подальше. Кроме того, не следует забывать, что в этом сегменте сети пользователь практически ничем не защищен. Злоумышленники могут следить за ними при помощи встроенных веб-камер и микрофонов. Использовать мощности их компьютеров для несанкционированного майнинга или DDos-атак. Ну и конечно стоит помнить, что Tor-технология изобретена военными, которые до сих пор могут использовать ее в своих целях.

Спасибо, кто прочитал статью.

Канал в telegram о ДаркНет’е, кибербезопасности и не только: https://t.me/dark3idercartel

Вся статья написана лишь в ознакомительных целях и не призывает пользователей данной площадки совершать противоправных действий.