что такое probably heur exeheaderh

Почему Касперский определяет на сайте троян HEUR:Trojan.Script.Generic? (и возможный способ устранения)

Доброго времени суток. У меня созрела еще одна статья, касающаяся безопасности, а точнее доступа к Вашим сайтам, уважаемые вебмастера… и позвольте мне Вам рассказать.

Угроза «HEUR:Trojan.Script.Generic»

Возможно у Вас есть сайт и Вы не использовали библиотеки типа jQuery, а решили просто на яваскрипте «спагетти-код на сайте намотать» (пусть как я, ради спортивного интереса). И тут Вы наверное даже не ожидаете такой «подлости» от любимого антивируса Касперского, тем более если Вы им не пользуетесь… а пользуется Ваш друг. Он то и увидит такое сообщение на Вашем сайте «объект заражен HEUR:Trojan.Script.Generic»:

А тем временем, другие антивирусы молчат.

Чтобы рассказать Вам в чем тут дело, я вынужден привести код на яваскрипте, поэтому про него и буду рассказывать далее.

Решил значит я с даталистом поиграться для организации автокомплита без сторонних библиотек (появилось в HTML5 такое чудо, да беда у него с русскими буквами правда, пардон за оффтоп).

Написал код формы:

И следом написал, как мне казалось, безобидный код:

Получаем наш троян!

— Где троян? Вы не видите? О, и я тоже не вижу, а Касперский видит!

А видит он его здесь:

Тогда убираем эту строчку и все в порядке — наш скрипт не работает, и антивирус спокоен.

«Разбор полетов»

Значит нужно поковыряться в перехватчике состояния запроса — onreadystatechange.

Нашим лекарством будет отдельная функция, назовем ее updatePage, в которую мы напишем перебор возвращаемого JSON-массива и присвоим ее здесь в нашем перехватчике состояния:

В итоге переписал код так, что антивирус Касперского больше нас не тревожит:

heur trojan script generic что за вирус

Заметки программиста, мысли и полезные ссылки

Однажды утром, я сидел и верстал очередной сайт, как вдруг… мне приходит письмо от заказчика предыдущего, в котором он говорит, что на сайте вирус HEUR:Trojan.Script.Generic и каспер его не пускает.

Я в шоке начал гуглить, что за вирус. Оказалось, что это троян-даунлоадер, то есть сама по себе софтина безвредная, но загружает посетителю сайта вирусню.

Сайт был полностью слит и проверен антивирусом, результат — ни-че-го. Как оказалось, пока сайт не запущен через браузер, никаких вирусов нет. Это происходит из-за того, что весь вирус это проста строчка в коде.

Для лечения я использовал notepad++.

Если вы тоже столкнулись с этим вирусом на своем сайте, то вам может, пригодится моя инструкция по лечению.

Разумеется, это все можно было бы упросить, например, сделав все эти действия скриптом или используя grep на сервере, но в данном случае, главной целью был результат.

На этом все, надеюсь, материал оказался полезным для вас.

А если вы не хотите заморачиваться самостоятельной чисткой, то вы можете заказать ее воспользовавшись формой ниже.

Если у вас появилось всплывающее окошко HEUR: Trojan.Andro >

Что это за вирусы такие?

Но давайте начнем сначала. Зачастую, при использовании различных программ пользователь сталкивается с рядом проблем. В большинстве случаев это всплывающие окна, которые предупреждают об угрозах сторонних программ. Вот тут и возникают пресловутые вирусы от HEUR:Trojan. Это такие вирусы, о которых часто предупреждает Сбербанк Онлайн. Вы могли видеть и другое название, например, Win32.Banker или AndroidOS.Agent.EB – это все те же вирусы.

Какие это вирусы и какие угрозы они несут в себе? HEUR: Trojan объединяет в себе особо опасные вирусы на Андроид, iOS и Windows. Главной особенностью является достаточно широкий функционал, из-за которого вирус может достаточно глубоко проникнуть в систему. А значит, уровень угрозы достаточно высокий.

Такие вирусы способны проникать в системные файлы очень быстро, а еще они могут маскироваться под обычный файл или приложение. При этом не всегда антивирусы предупреждают о возможных угрозах. Даже обычное посещение самого безобидного сайта может привести к заражению троянами.

Что делает HEUR: Trojan?

Как и у любого вируса, у этого семейства троянов есть свои функции. Итак, с какой целью ваше устройство хотят заразить:

Звучит довольно опасно? К счастью, сегодня это семейство вирусов уже способны распознать множество антивирусных программ. Из самых популярных это Kaspersky, Dr.WEB, AVAST и пр.

Откуда можно заразиться вирусом?

Самой распространенной причиной появления вирусов является типичная неосторожность:

Какие трояны встречаются чаще всего:

Как удалять такие вирусы

Базовое приложение от Сбербанка может предложить вам удалить вирус. Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

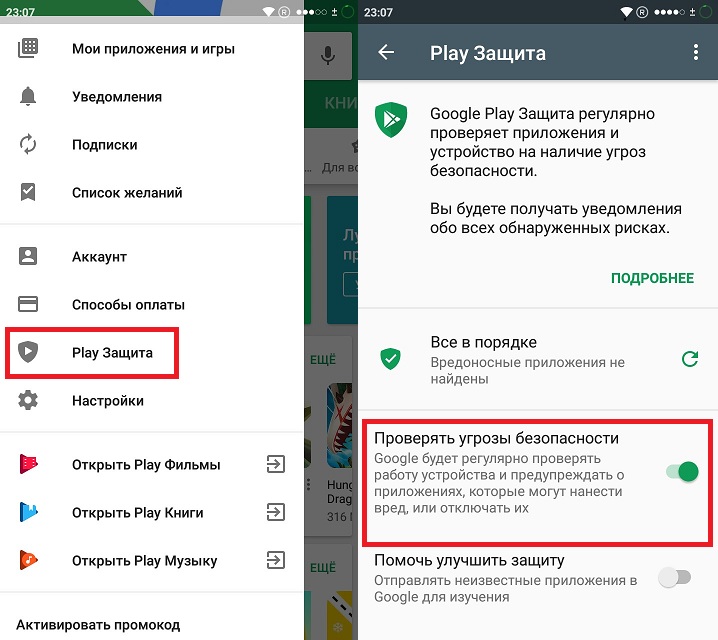

Итак, что нужно сделать:

Для пункта 4, если вдруг при удалении файлов появился отказ в доступе, то вам нужно зайти в «Настройки» — «Конфиденциальность» — «Администраторы устройства». Убираем все галочки и перезапускаем сканер, чтобы сканировать повторно.

Если угрозы были обнаружены, появится опасный файл. Можно открыть его и вручную самому удалить. В этом случае Total Commander послужит вам помощником и быстро справится с данной проблемой. Есть еще специальная программа, которая может заморозить любой вирус, — Titanium BackUp.

Если успешно справились, поздравляем. Также стоит изменить все пароли и активировать двойную аутентификацию для лучшей защиты гаджета.

Данный тип вредоносных программ в последнее время стал часто использоваться для первоначального заражения посетителей заражённых веб-страниц, содержащих эксплойты.

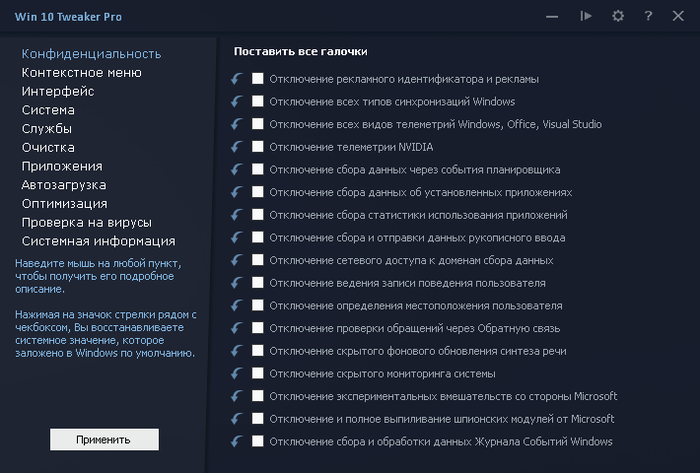

Бэкдор в Win 10 Tweaker, или современные методы борьбы с пиратством

Но интернет всё помнит

• Скачиваем с сайта последнюю версию программы. Сейчас скачивается версия 17.2, SHA-256: 06DB5801D37895C75B7D60FA5971827DA80CC275D9E78E5986A120C003021A0D;

• Запускаем Win 10 Tweaker и принимаем правой кнопкой соглашение;

• Хватит лишь открытия раздела «Системная информация», где можно получить сведения о характеристиках ПК;

• Сразу с ресурса, указанного выше, через бэкдор в открытом виде скачивается и исполняется код, написанный на C#, который прописывает в реестре в раздел автозагрузки для всех пользователей ключи на удаление первых 50 установленных программ. При первом выходе/входе из учетной записи или перезагрузке эти программы запустят свои деинсталляторы.

Пикабу не позволяет вставлять код в статью, поэтому ссылку на зловредный код разместил на pastebin:

Разберем по-быстрому код.

• Берется путь профиля и присобачивается к нему «\\AppData\\Local\\ Turbo.net «;

• Если такой на вашу беду находится, то получаем значения ключей UninstallString в разделе HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall. В этом параметре хранится команда для деинсталляции программ. Собственно, именно эта команда запускается, когда вы удаляете в Windows любую программу, если ее деинсталлятор прописывается в системе.

• Сохраняем полученные строки и записываем первые 50 команд на удаление в автозагрузку для всех пользователей. Отныне при первой перезагрузке запустят свои деинсталляторы те программы, у которых есть свойство UninstallString.

Скажите спасибо, что не в тихом режиме все удаляется, и окошки с уведомлением об удалении будут видны в любом случае.

Осенью же на этом ресурсе располагался другой код, устанавливающий пароль на учетную запись. Пароль, как нетрудно догадаться, глядя на код, был Rock5taR. То есть ресурс один, а зловредный код иногда да и меняется.

Автор сам признал, что у программы была незадокументированная возможность, Соглашение, принимаемое перед использованием программы, позволяет ему делать, что угодно.

Автор заявляет о портативности программы, что на самом деле не так: чего только стоит создание неудаляемого ключа в реестре по пути HKCU\Software\Win 10 Tweaker, так как программа меняет права доступа на этот раздел.

Видео с одним из вариантов, как удалить ключ.

Уже после опубликования статьи другой пользователь доказал на видео, что, получи злоумышленники доступ к ресурсу, где размещался зловредный код, и можно было осуществить перенаправление трафика уже на их ресурс с другим зловредным кодом

Остается тайной, зачем автор в борьбе с пиратами, беря за программу в том числе и плату, интегрировал туда самый обычный бэкдор. И кто знает, что еще она в себе таит… Выводы, как всегда, делать только вам.

Разработчик трояна считает, что всё сделал правильно, мы все убоги и, оказывается, завидуем его успеху, а этот «инцидент» — жирный намек.

Kaspersky уже детектит версию 17.2 как бэкдор.

Хауди Хо, который когда-то рекламировал Win 10 Tweaker уже скрыл своё видео, написав пост в группе в Telegram. После выпустил ролик с призывом не пользоваться этим трояном, но после угроз от Хачатура (автора трояна) скрыл кусок уже опубликованного ролика.

Стас «Ай, как просто» тоже выпустил ролик, где извиняется перед аудиторией, что когда-то тоже рекламировал этот троян (с привязкой ко времени). Но Хачатур уже готовит иск к нему.

И напоследок мякотка: обсуждение на форуме трояна ролика Стаса Ай, как просто: https://win10tweaker.pro/forum/topic/опять-клевета

На его форуме вообще тоталитарная секта. И особенно доставляет, как автор Win 10 Tweaker пишет «я» и «мне» в середине предложения с большой буквы. xD

И дебилы такие на форумах «Винда 10 вся дырявая и полная телеметрии, кровавый Билли будет следить за нами!», ставят кучу всякого говна и твикеров. с бэкдорами

Повторится ли на пикабу сценарий хабра? Запасы попкорна приготовлены.

А почему с хабера тему потерли?

Читал на хабре до удаления. Почему удалили? Админы хабры очередной раз сделали прогиб жопой кверху за бабло?

пока не понятно, куда диван разворачивать. ещё подожду. а пока жду, спрошу.

ТС, ты ради этого разоблачения зарегался?

Там хачатур ответку выпустил LOL

Ждал, когда ж на пикабу запостят. ТС, когда на тебя автор будет наезжать, держи нас в курсе.

На всякий случай добавил в hosts

Щас Христ на тебя суд подаст! ))

Реклама софии. Если вы настолько тупые, что не смогли прочитать полностью лицензионное соглашение Христа и запустить программу, то это только ваши проблемы. Ни разу не было проблем с Win 10 Tweaker. В комментах столько великих хакеров и кодеров, а до сих пор в РФ нет своей ОС 🙂

Любой tweaker по своему назначению уже бэкдор.

Использование любых tweakerов патчеров оптимизаторов и прочего всегда было и будет вашим личным персональным риском за который никто кроме вас не несёт ответственности.

А ваше незнание, слепое доверие программам, вера в то, что вы никому не нужны в Сети и желание поскорее избавиться от назойливой Windows или лишних уведомлений или ограничений в Linux, есть ваше реализованное право на глупость.

Да ставь, всё норм. это винда просто на кряк ругается! чо ты как не мужик!?

В общем, получается IT-шная версия загадки про два стула.

За такой паршивый код хочется обоссать разработчика

Небольшой оффтоп, может кто знает, что за лаунчер такой красивый на превью видео?

А на кой эта программа вообще нужна?

Надеюсь, в WinAero Tweaker нет таких дыр? А то уж очень он удобен для возвращения 10ке многих полезных функций (вроде нормальной Панели Управления).

“Соглашение, принимаемое перед использованием программы, позволяет ему делать, что угодно.“

За щеку взять например

Есть у меня сборка 10ки, и там по дефолту на рабочем столе этот твикер лежит. Начинаешь установку, он просит принять лицензионное соглашение. Нажимаешь на «Принять», а он такой «Нет-нет, читай полностью». Проматываешь полностью, и в ответ «Нет-нет, не так быстро». Отмена, выделить, shift+del. И судя по всему не пожалел ни разу.

В Windows 10 добавят две новые системы для борьбы с читерами

Компания Microsoft анонсировала две новые античит-системы, которые будут добавлены в Windows 10 с осенним обновлением Creators Update. Называться они будут TruePlay и Game Monitor.

Первая разработана эксклюзивно для игр компаний и будет работать на базе UWP, платформы приложений для Windows 10. Game Monitor будет работать со всеми играми, собирая информацию о системе пользователя и отправляя ее в Microsoft. Предположительно, обе системы будут отслеживать запуск запрещенных программ, проверять эту информацию, и только потом блокировать нечестных пользователей.

Отмечается, что личная информация игроков пострадать не должна: системы якобы будут собирать ее только при активации запрещенных программ. Тем не менее, по мнению некоторых пользователей, это еще одна попытка компании устроить тотальную слежку.

Специалисты «Доктор Веб» рассказали, как мошенники зарабатывают на «договорных матчах»

Обычно создатели таких ресурсов выдают себя за отставных тренеров или спортивных аналитиков. Но на самом деле никакой инсайдерской информации у мошенников, конечно, нет. Просто часть пользователей получает один спортивный прогноз, а другая часть — прямо противоположный. Если кто-то из пострадавших заподозрит обман и возмутится, ему предложат получить следующий прогноз бесплатно в качестве компенсации за проигрыш.

Казалось бы, причем здесь хакерство и современные технологии? Однако им действительно нашлось применение и здесь. Мошенники по-прежнему создают сайты «договорных матчей» (или действуют в социальных сетях), но теперь в качестве подтверждения качества своих услуг они предлагают пользователям заранее скачать защищенный паролем самораспаковывающийся RAR-архив. Якобы он содержит текстовый файл с результатами грядущего матча. Пароль от архива злоумышленники высылают лишь после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным и убедиться, что все было честно.

Специалисты отмечают, что существует и альтернативный вариант данной схемы: злоумышленники отправляют жертве защищенный паролем файл Microsoft Excel, содержащий специальный макрос. Этот макрос аналогичным образом подставляет в таблицу требуемый результат в зависимости от введенного пароля.

Исследователи напоминают, что не стоит доверять сайтам, предлагающим разбогатеть благодаря ставкам на тотализаторе с использованием инсайдерской информации, даже если обещания мошенников выглядят правдоподобно и убедительно.

Глава компании SEC Consult взломал мошенников, прислав им вредоносный PDF

В начале августа 2016 года французский исследователь Иван Квиатковски проучил мошенников, выдававших себя за специалистов технической поддержки. Дело в том, что скаммеры атаковали родителей специалиста, с чем он мириться не пожелал и хитростью вынудил мошенника установить шифровальщика Locky на свой компьютер. О похожем поступке недавно рассказал и глава сингапурского подразделения компании SEC Consult, Флориан Лукавски (Florian Lukavsky). Он сумел скомпрометировать мошенников более крупного калибра и передал все собранные о них данные в руки правоохранительных органов.

О содеянном Лукавски рассказал журналистам издания The Register на конференции Hack in the Box, прошедшей в Сигнапуре, в августе 2016 года. Эксперту удалось разоблачить так называемых скаммеров-китобоев (или whaling-скаммеров). Основной бизнес таких парней заключается в организации хитроумных афер с применением социальной инженерии. Мошенники рассылают сотрудникам крупных, прибыльных предприятий письма, которые замаскированы под послания от начальства или от руководителей фирм-партнеров. В письмах поддельный босс просит сотрудников срочно перевести деньги на какой-либо банковский счет, который на самом деле принадлежит злоумышленникам.

Данная схема работает очень эффективно. Так, по данным ФБР, за семь месяцев было зафиксировано более 14 000 случаев whaling-мошенничества, а компании суммарно лишились более чем 2,2 млрд долларов. Среди пострадавших, были такие всемирно известные компании, как Mattel, потерявшая 3 млн долларов, Ubiquiti, лишившаяся 46,7 млн долларов, и бельгийский банк Crelan, чьи потери составили 78 млн долларов. При этом вернуть средства удается очень редко. К примеру, компания Ubiquiti сумела вернуть лишь 9 млн долларов из похищенных 46,7 млн.

Лукавски применил к мошенникам их же методы. Эксперт сумел скомпрометировать Microsoft-аккаунты злоумышленников.

«Некто выдал себя за CEO международной компании и запросил срочный денежный перевод, и лишь пару часов спустя они [пострадавшие] осознали, что это был скам. Мы, совместно с представителями правоохранительных органов, решили перехитрить мошенников, — рассказывает Лукавски. — Мы отправили им специально подготовленный PDF-файл, замаскированный под подтверждение транзакции. Как только они открыли его, мы узнали данные их Twitter, юзернеймы и идентификационные данные. В итоге мы смогли получить имена пользователей Windows 10 и [парольные] хеши, которые по умолчанию были привязаны к Outlook».

Парольные хеши Windows 10 не продержались долго, и вскоре исследователь предоставил полиции данные, которые позже привели к аресту ряда лиц в Африке.

Также эксперт признался журналистам, что ему очень понравилась недавняя история Ивана Квиатковски. Лукавски рассказал, что один из его друзей тоже недавно «поймал» whaling-скаммера и передал в руки правоохранительных органов и банков информацию сразу о семи различных счетах, принадлежавших злоумышленникам. Эксперт уверен, что такие аккаунты являются едва ли не самым ценным активом мошенников, так как в наши дни банки вводят все более жесткие механизмы регламентации и регулирования и уделяют больше внимания схемам, направленным против отмывания денег.

К какому классу угроз Kaspersky относит Not-a-virus: HEUR и как его обезвредить

Не так давно во время сканирования антивирусом Касперский начали возникать новые обозначения вирусов. Самый распространенный вид угроз, в настоящее время, определяется как Not-a-virus: HEUR, который может ссылаться на различные первоисточники: AdWare Script Pusher Gen, Downloader Win32, AdWare Script Generic и прочие.

Рассмотрим, что означает Not-a-virus: HEUR в Касперском, что за угрозу он несет и каким образом его можно удалить из ПК или лэптопа.

Что значит Not-a-virus: HEUR

В Kaspersky он распознается как отдельный вид угроз, какой сам по себе не считается зловредом, но он может контролировать процессы и даже службы, которые могут негативно повлиять на работу операционной системы.

В действительности защита сообщает подобным образом на софт, некоторые службы и даже веб-ресурсы. Это происходит, в основном, для профилактики – пользователю системы больше известно о присутствии этого программного обеспечения на устройстве.

Блокирование или уведомление (желтое окно) может быть установлено по умолчанию в Касперскому, при запуске этой угрозы.

В большинстве случаев интернет пакет безопасности от Kaspersky под определением «not-a-virus» обозначает следующие типы приложений: AdWare Pusher, RiskTool Win32, AdWare Generic и Downloader Win32. Перечисленные угрозы не редко обнаруживаются в Windows, они не содержат в себе зловредного кода и, как правило, оказываются легитимным софтом с действующей электронной подписью.

Поговорим детальнее об этих четырех угрозах, обнаруживаемых Kaspersky.

Что такое Downloader Win32

С классом Downloader.Win32 обычно связывают приложения, делающие запрос на фоновые загрузки разных программных пакетов. Этот софт может сформировать ключ загрузки в реестре операционной системы или запустить безобидную команду в «командной строке» для создания подключений и загрузки других файлов.

В случае обнаружения опции загрузчика, в какой угодно посторонней программе – антивирус определяет ее как Downloader.Win32 и советует юзеру узнать о ней более детально.

Типичный пример – блокирование известной сервисной программы DriverPack Solution. Этот системный софт может без участия пользователя устанавливать приложения и запускать обновления драйверов. Антивирус Касперского всегда информирует об этом пользователя компьютера.

Чтобы защититься от этой угрозы, деинсталлировать саму программу не обязательно. Достаточно будет войти в настройки этой программы и отключить закачки без подтверждения и автоматическое обновление.

Что такое RiskTool Win32

К классу Not-a-Virus: RiskTool Win32 имеют отношение приложения, с помощью которых могут попытаться проникнуть в компьютер. Такие программы не относят к вирусам. Большое количество популярных программ, в том числе и легальных, относятся к виду RiskTool. Антивирус Kaspersky, по умолчанию, оповещает пользователя при обнаружении таких программ.

Софт для удаленного управления и доступа, IRC-клиенты, софт для закачки файлов и дозвона, системные утилиты для контроля активности компьютера, менеджеры паролей – все они являются уязвимым местом и могут позволить злоумышленнику взломать компьютер.

Любопытно, что к таким угрозам нередко относятся и панели инструментов веб-обозревателей и кроме того некоторые плагины.

В случае если вы запускали софт, который определился как RiskTool Win32, не стоит волноваться, но лучше настроить для него запуск компонентов по требованию.

Что такое AdWare Generic и AdWare Pusher

Win32.AdWare Gen указывает на обнаружение рекламного программного обеспечения. Этот софт может демонстрировать рекламу (изображения рекламного характера на рабочем столе и в веб-обозревателе), изменять выдачу в поисковике, собирать пользовательские данные.

В большинстве случаев adware-приложения устанавливаются по согласию пользователя и считаются легитимными. Подобными приложениями могут считаться расширения веб-обозревателей и программы встроенные в лицензионных условиях других приложений.

Уведомление об AdWare Pusher означает, что антивирус обнаружил в постороннем приложении характерные черты или настройки Push-уведомлений. Push-уведомления – это извещения, которые появляются на экране смартфона или компьютера и уведомляют о важных обновлениях и событиях.

Когда такие уведомления всплывают на некотором сайте – будьте осторожны и не давайте согласия, на какие-либо действия.

Между прочим, когда Kaspersky обнаруживает, что adware-приложения силиться загрузиться в ПК без уведомления – он отмечает ее как троянскую программу и затем она блокируется. При данных обстоятельствах всплывет не желтое, а красное окно с предупреждением.

Резюме

Как видно обнаружение угрозы Not-a-virus: HEUR не означает присутствие активного зловредного софта. Kaspersky в такой способ предостерегает о присутствии программ, в которых могут быть небезопасные службы или настройки. Когда вы уверены, что антивирусная программа определила легитимный софт – просто игнорируйте уведомление. Если же вы сомневаетесь в этом софте (появился без вашего согласия) – удалите такую программу.