что такое upx в njrat

Как пользоваться NjRAT? Приколы вируса удаленного доступа

Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки.

Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой.

В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению.

Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой.

В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали.

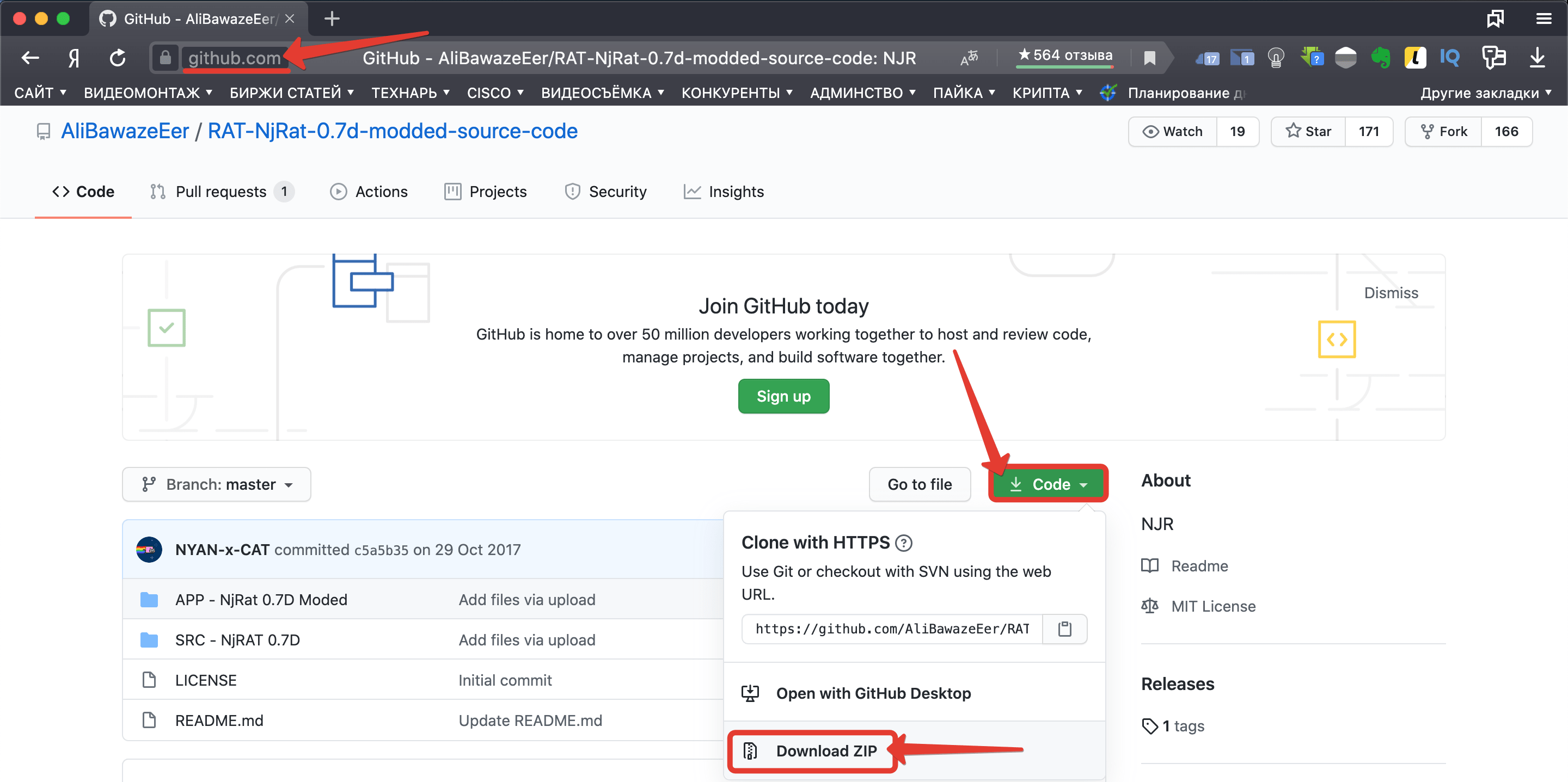

Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом.

Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника.

Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке.

Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла.

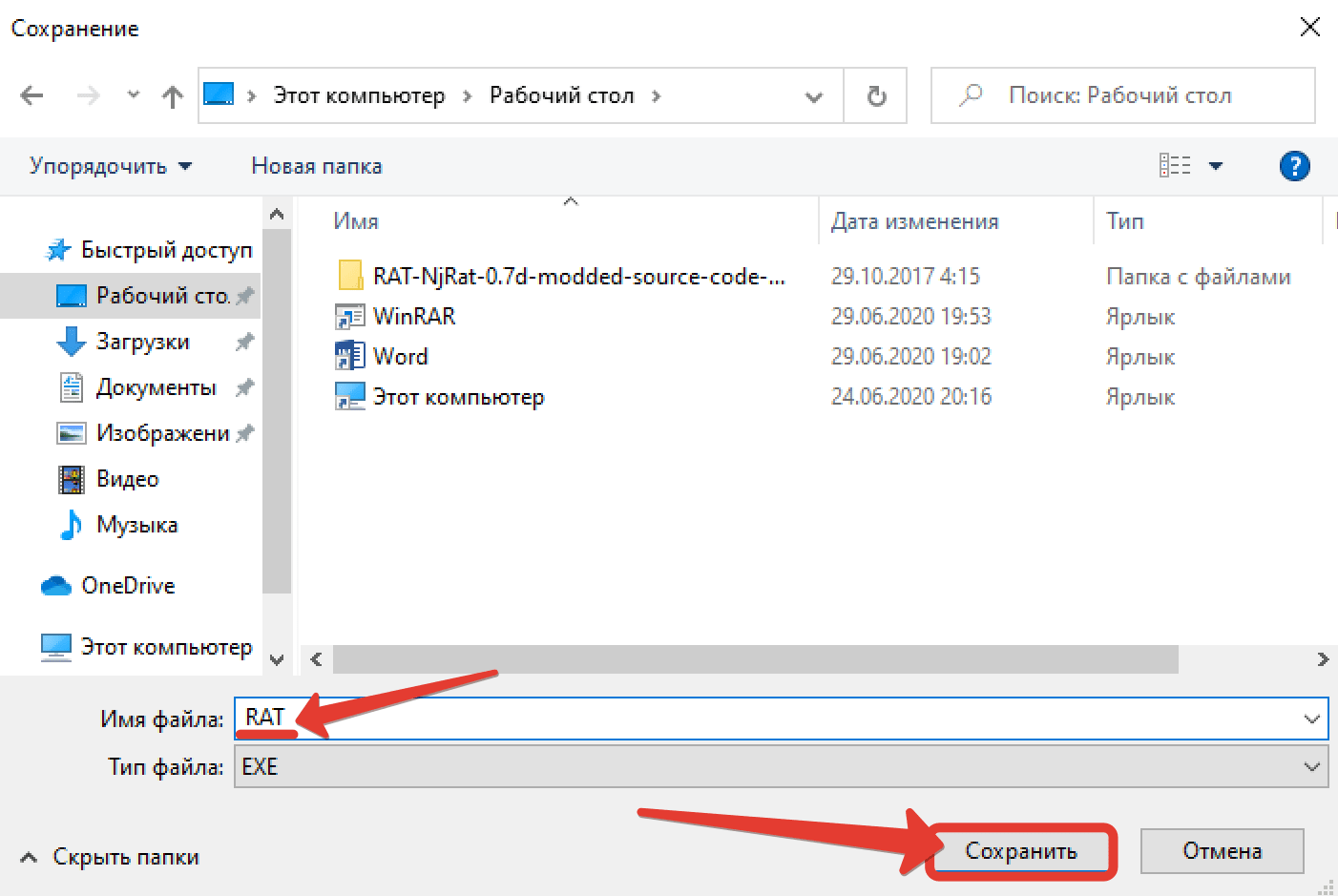

Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке.

Шаг 6. Окей. Запускаем файл на компьютере жертвы.

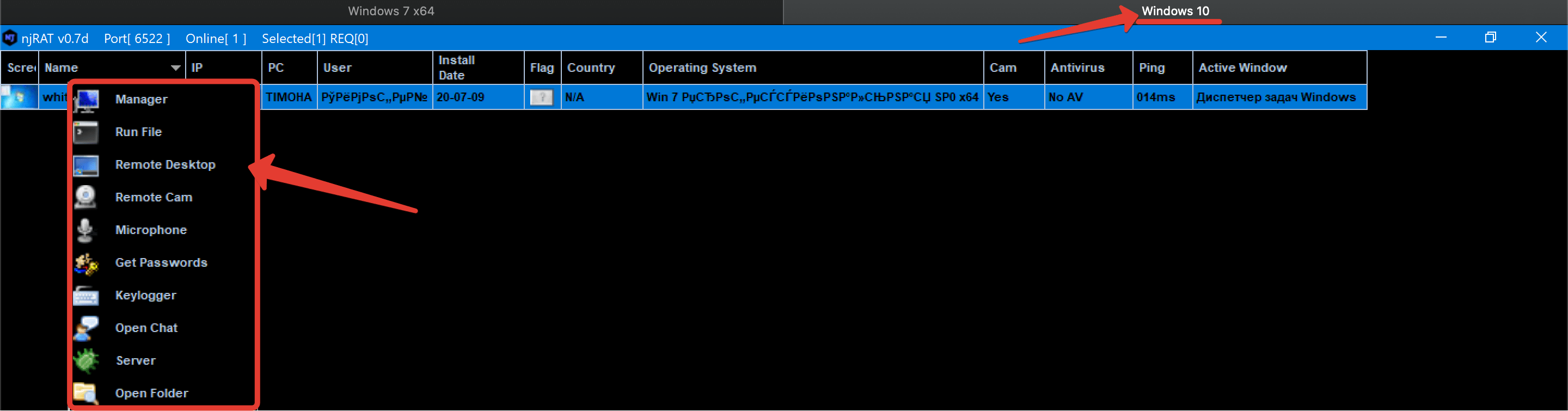

Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант.

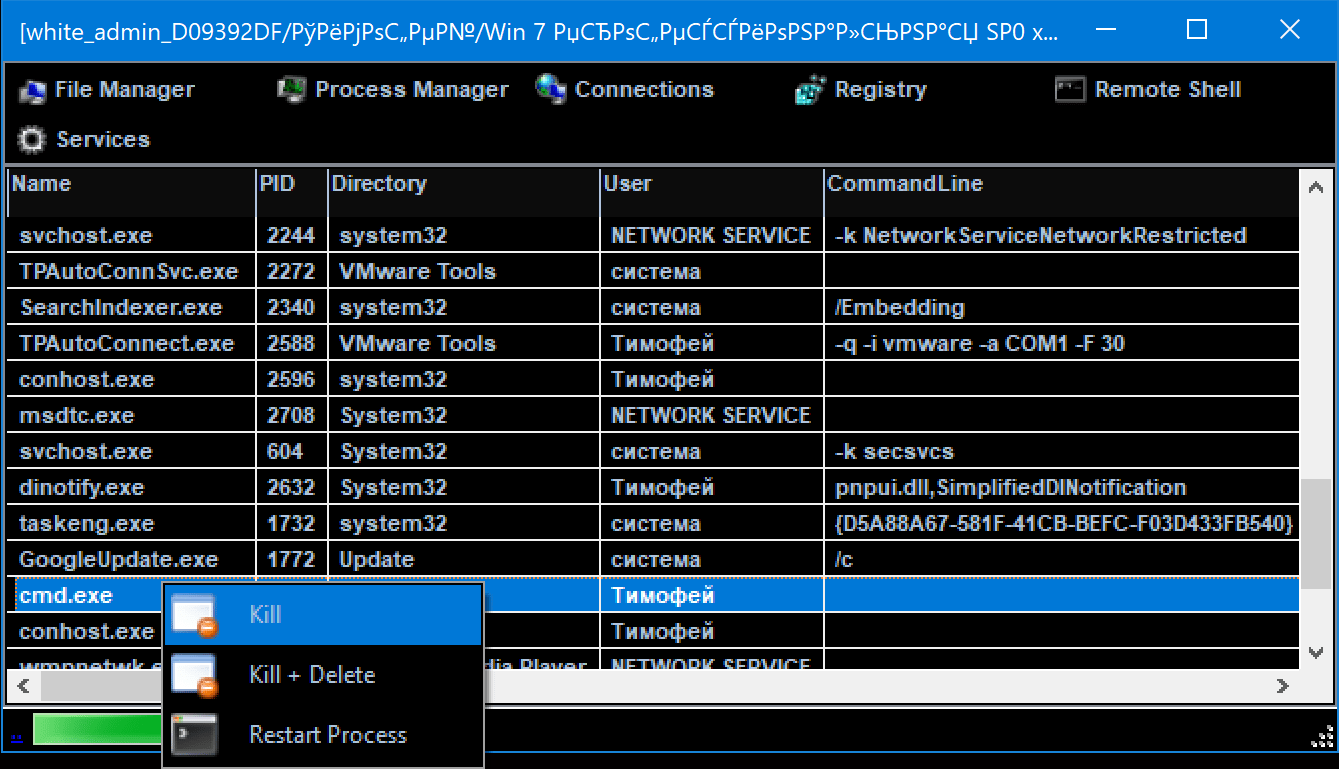

Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре.

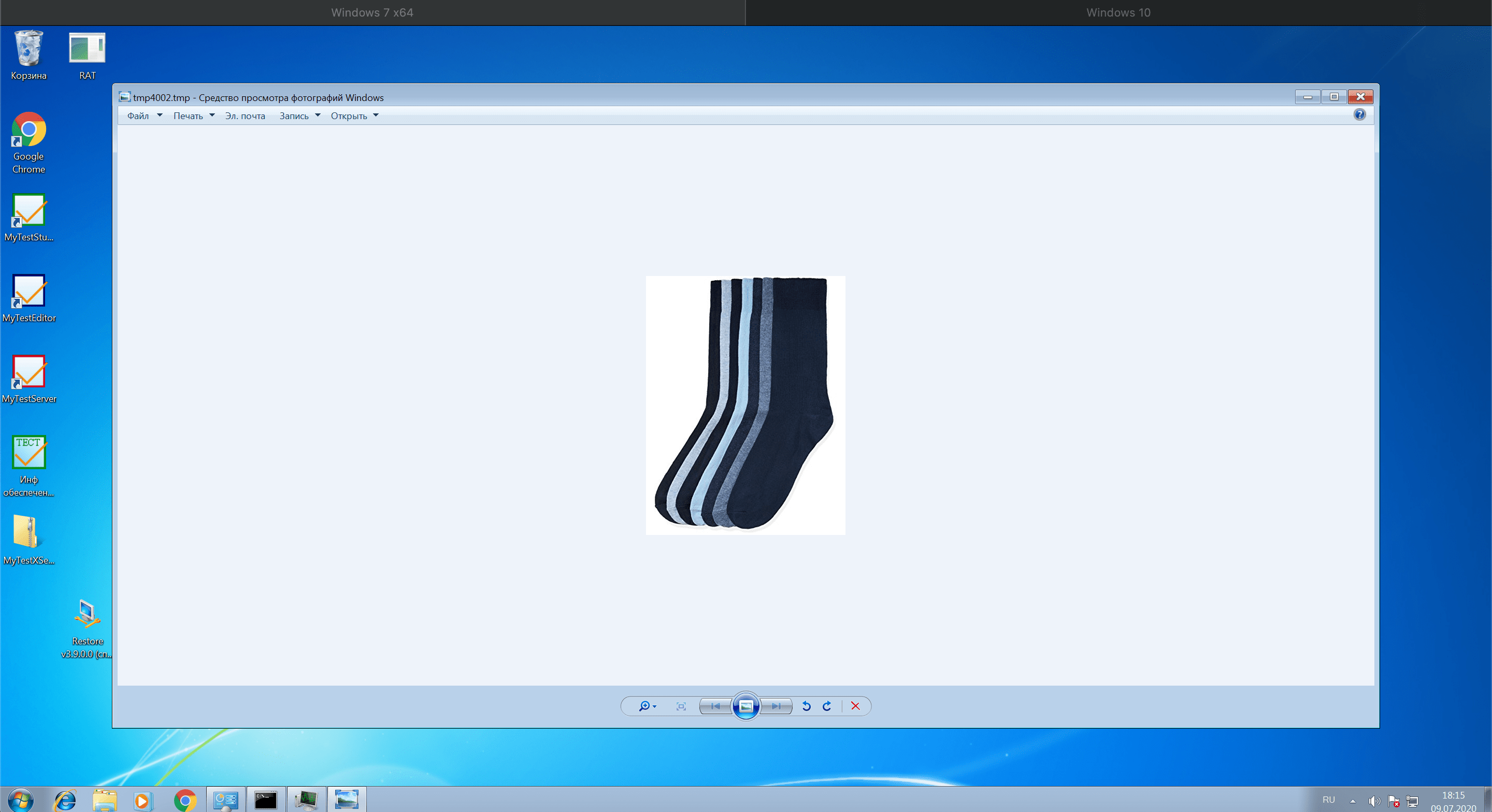

Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков.

Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте.

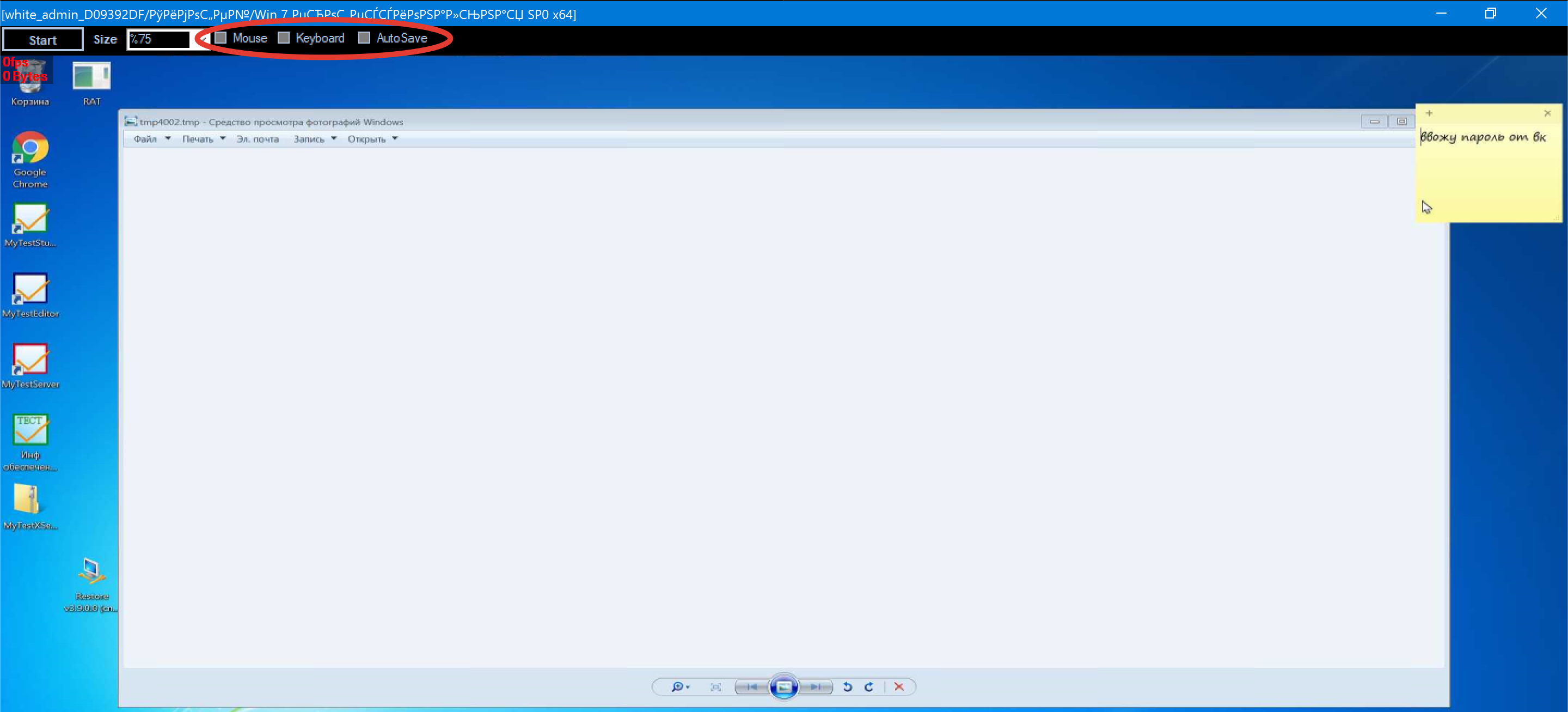

Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты.

Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете.

Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист.

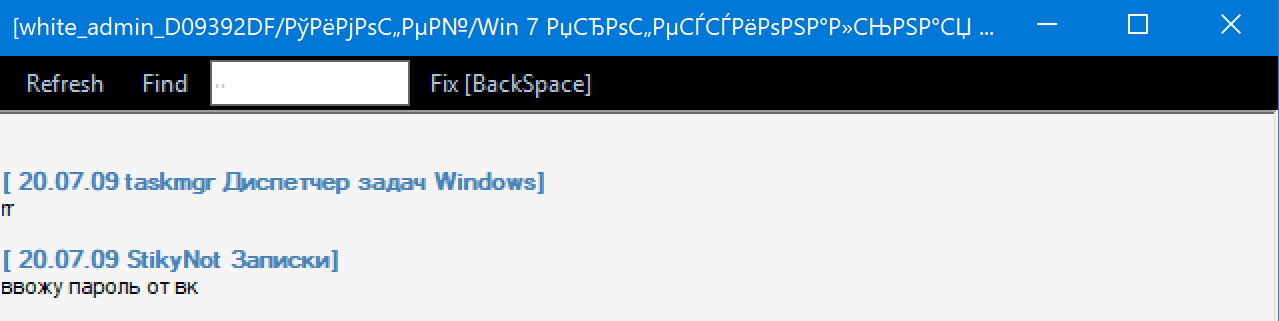

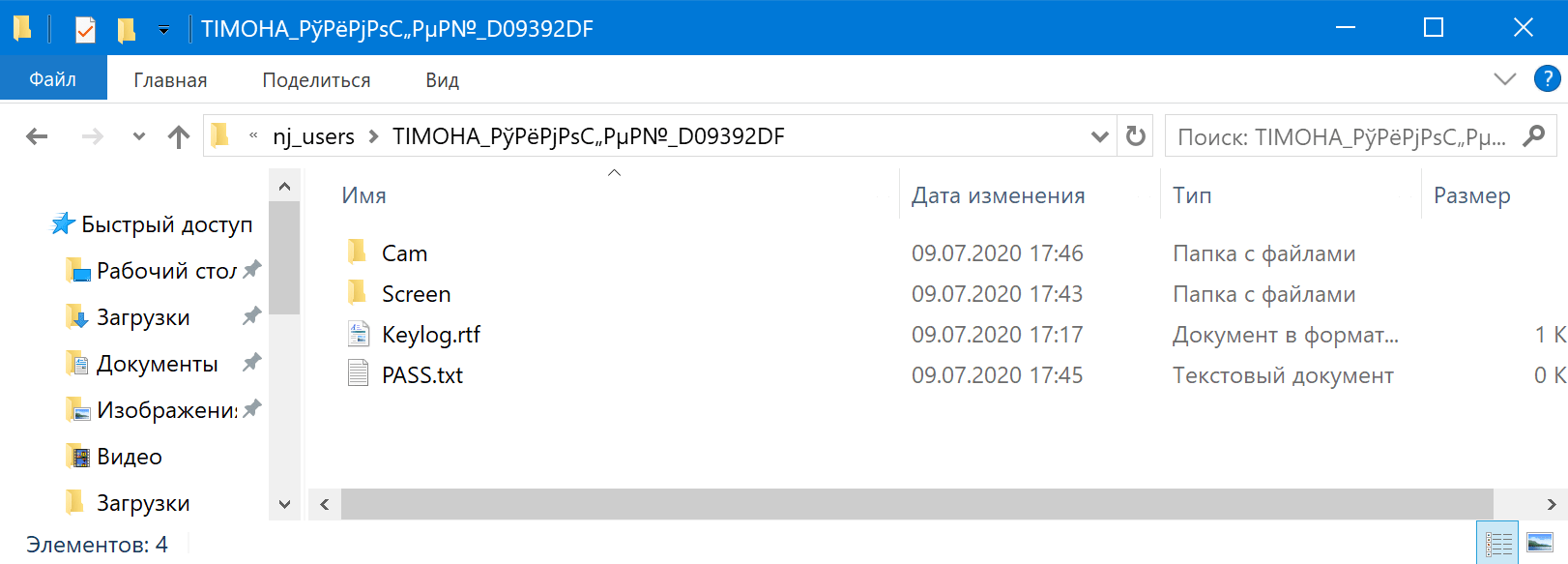

Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk.

Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов.

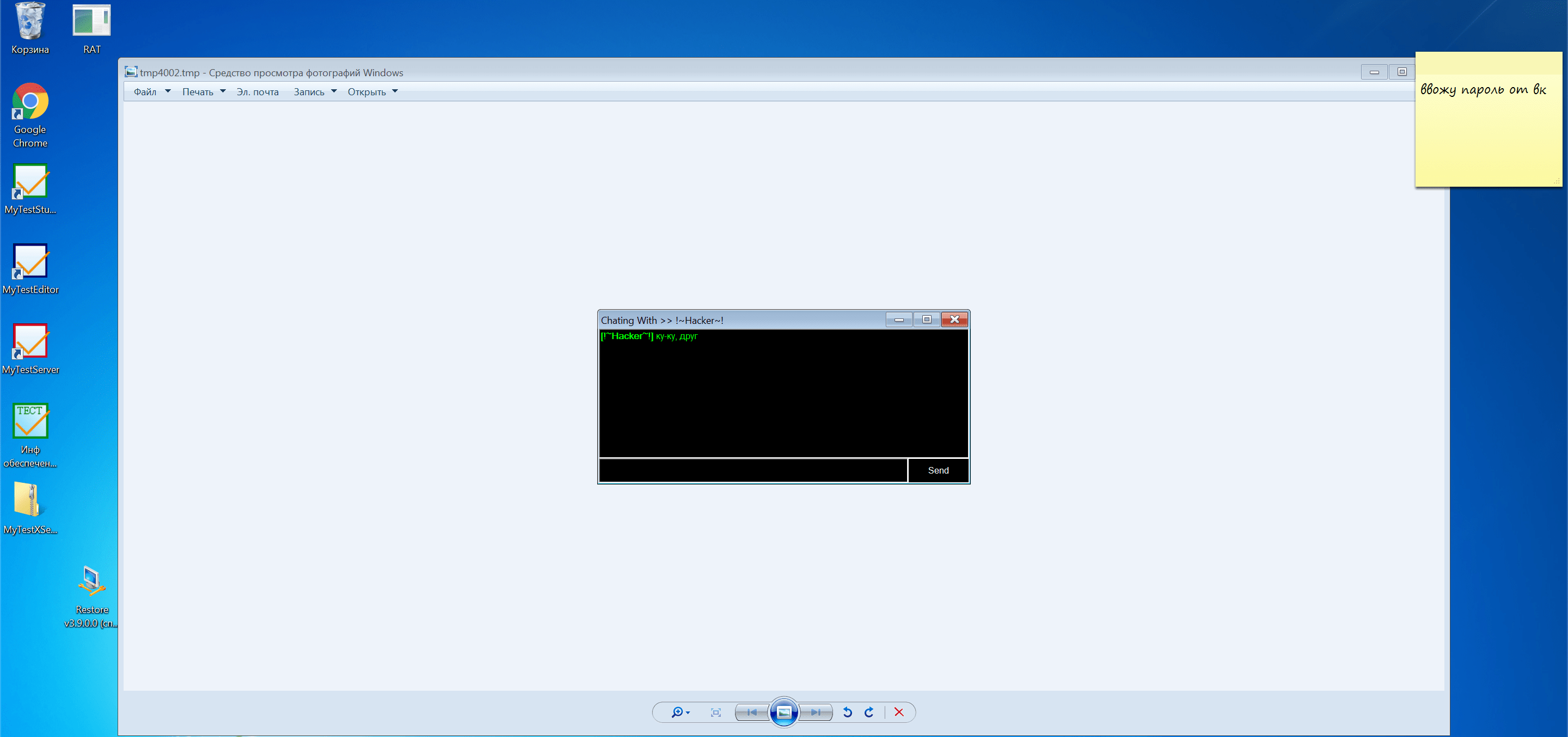

Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров.

Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо.

И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов.

Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one».

В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу.

С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы.

Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Как удаленно взломать компьютер с помощью NJRAT

Инструмент удаленного администрирования (RAT) – это запрограммированный инструмент, который позволяет удаленному устройству управлять системой, как если бы у него был…

Инструмент удаленного администрирования (RAT) – это запрограммированный инструмент, который позволяет удаленному устройству управлять системой, как если бы у него был физический доступ к этой системе. В то время как совместное использование рабочего стола и удаленное администрирование имеют много законных применений, программное обеспечение «RAT» обычно связано с несанкционированной или злонамеренной деятельностью. NjRat – одна из лучших RAT. Это позволяет получить доступ к удаленному компьютеру и легко выполнять любые удаленные задачи. В этом уроке я расскажу вам, как удаленно взломать компьютер с помощью njRat.

КАК УДАЛЕННО ВЗЛОМАТЬ КОМПЬЮТЕР С NJRAT?

ТРЕБОВАНИЯ:

1) Загрузите njRat v0.8 как обновленную версию. Вы также можете работать с любой старой версией, если хотите.

2) Зайдите на сайт noip.com и зарегистрируйтесь. После регистрации вы увидите поле, как показано ниже, для ввода имени хоста. Введите любое имя, выберите любой tld из выпадающего меню и нажмите кнопку «Добавить хост».

3) Хорошо. Давайте откроем njRat и начнем строить сервер. Когда вы откроете окно, появится всплывающее окно, как показано на скриншоте ниже. Пожалуйста, введите порт, который хотите использовать. Я бы рекомендовал порт по умолчанию 1605. Введите 1605 и нажмите кнопку ОК.

4) После нажатия Ok нажмите кнопку Build. И заполните все поля, как я сделал на скриншоте. Убедитесь, что вы ввели собственное имя хоста в поле хоста. Введите порт 1605. В имени жертвы вы можете указать любое имя, какое захотите. Размер KeyLogs подходит для 20. Выбирает каталог, в котором вы хотите разместить свой сервер. И дайте ему имя exe. Вы также можете использовать значок, отметив значок. Но пока я не буду им пользоваться.

5) Когда вы нажмете кнопку «Создать», вам будет предложено ввести имя, указать любое имя и нажать «Сохранить». Начнется создание сервера. Вы увидите диалоговое окно успеха. Теперь сервер готов к распространению на другие компьютеры. Вы можете отправить его кому-нибудь через онлайн-файлы или любым физическим способом. Обязательно заархивируйте его перед копированием на любой физический носитель.

6) Теперь нам нужно открыть порты. Это немного сложная часть. Для этого я создал и разместил видеоурок.

7) Загрузите DUC и введите свое имя пользователя и пароль на noip.com.

8) Все готово … Теперь мы в порядке. Когда кто-то откроет созданный нами сервер на своей машине, он окажется у нас в руках и появится в окне njRat. Вы можете выполнять на компьютере жертвы любое действие, какое захотите.

Иследование несложных crackme’s (часть 3)

Здравствуйте, Хабралюди.

Представляю вам третью часть из моего цикла статей о исследовании крякмисов. В этом топике мы поговорим с вами о ручной распаковке некоторых пакеров и о преодолении не сложных антиотладочных методов.

1. Ручная распаковка

Теория

Запакованная программа работает следующим образом:

Сначала запускается код распаковщика, который начинает расшифровывать запакованый програмный код. После окончания расшифровки делается прыжок на OEP программы и далее начинает выполняться уже распакованный програмный код.

Алгоритм распаковки будет таков:

1. Находим RVA OEP.

2. Дампим программу.

3. Восстанавливаем таблицу импорта.

4. Меняем точку входа на оригинальную.

Практика

В этой статье мы рассмотрим два пакера. Это UPX и ASPack. Распаковка других пакеров не сильно будет отличаться от распаковки этих двух.

Скачиваем самую свежую версию. Пакуем что — нибудь. Запускаем это под отладчиком.

Во время расшифровки запакованного кода пакер во всю использует стек. Естественно, чтобы запакованная программа работала правильно, пакеру необходимо сохранить начальное значение стека и потом, после завершения распаковки, восстановить его. Практически во всех упаковщиках, когда они восстанавливают стек перед переходом на OEP, считывается значение в стеке по адресу esp-4.

Таким образом, в Olly ставим бряк командой «hr esp-4». Затем запускаем программу и видим, что бряк сработал тут:

Далее трассируем программу до OEP(грубо говоря становимся на OEP). С помошью плагина Olly Dump дампим программу.

Теперь осталось только восстановить импорт.Запускаем нашу запакованную программу и ImpREC. В списке процессов ImpREC’a находим нашу программу. В поле RVA вводим RVA OEP( выше описано как его найти). Нажимаем AutoSearch. После появления сообщения о том, что скорее всего что — то найдено нажимаем Get Imports и, если в списке появились функции, то нажимаем Fix Dump и выбираем наш дамп. Вот и всё программа распакована.

ASPack

Тут всё аналогично, за исключением некоторого момента. После установки бряка мы попадаем сюда:

0046F416 75 08 JNZ SHORT Test_Com.0046F420

0046F418 B8 01000000 MOV EAX,1

0046F41D C2 0C00 RETN 0C

0046F420 68 C08F4500 PUSH Test_Com.00458FC0 //кладём в стек OEP

0046F425 C3 RETN // Косвенно переходим на OEP

В остальном процедура одинакова.

Крякмис на тему распаковки

Вот этот крякмис.

Распаковываем так как описано выше. Всё отлично распаковывается.(Для справки OEP = 00401000). После этого савим бряки на вызов функции GetDlgItemTextA, запускаем, вводим фейковый пасс, нажимаем на кнопку и попадаем сюда:

В EAX у нас находится длина введённого пароля. Командой SHL al,3 мы выполняем логический сдвиг значения AL влево на 3 и в идеале мы должны получить 78.Проведём процедуру обратную shl. Это shr 78,3 = 0F = 15 длина валидного пароля. Дальше я очень долго трассировал до некоторого момента и на пути мне встретилось несколько антиотладочных трюков:

Инструкция RDTSC возвращает в регистр EAX количество тактов с момента последнего сброса процессора. В коде выше мы видим два вызова этой инструкции а потом сравнение разницу их выводов с неким эталонным значением. Дело в том, что, когда программа выполняется без отладчика, разность тактов будет мала, а когда она под отладчиком то разность будет большая. Подобных моментов вам встретится много, просто пачте их или меняйте флаги. Когда вы до трассируете до следующего момента:

Обратите внимание на 0040127C. Тут совершается прыжок на несуществующий адрес, поэтому смело патчим переход на 00401281. Таких моментов будет несколько. Трассируете до такого кода:

004014F1 0FB613 MOVZX EDX,BYTE PTR DS:[EBX] ; наш пароль сейчас находится по адрессу расположенному в EBX, и сейчас мы заносим первый символ нашего пароля в EDX

004014F4 B9 08000000 MOV ECX,8

004014F9 AC LODS BYTE PTR DS:[ESI] ; подгружаем в EAX какой-то символ

004014FA 24 01 AND AL,1 ; and 1 с этим символом

004014FC 74 04 JE SHORT crackme2.00401502

004014FE D0E2 SHL DL,1

00401500 72 08 JB SHORT crackme2.0040150A

00401502 D0E2 SHL DL,1

00401504 0F82 BF020000 JB crackme2.004017C9 ; прыжок на плохую ветку программы

0040150A ^E2 ED LOOPD SHORT crackme2.004014F9

0040150C 43 INC EBX

0040150D 58 POP EAX

0040150E 48 DEC EAX

0040150F 0F84 9A020000 JE crackme2.004017AF

00401515 50 PUSH EAX

00401516 ^EB D9 JMP SHORT crackme2.004014F1

Над этим моментом я очень долго думал. Оказалось, что это процедура генерации пароля. То есть пароль хранится в программе не в открытом виде. AL на протяжении всей генерации принимает значения 1 или 0. Так вот, протрассировав всю процедуру генерации пароля и выписав все значения, я получил огромную строку из двоичных значений(для удобства перевёл в десятичную систему):

119 101 108 108 100 111 110 101 85 102 105 110 100 109 101

учитывая то, что каждая восьмёрка символов(в двойчной строке, а я перевёл в десятичную, поэтому тут это каждый символ обрамлённый пробелом), генерировалась после того, как мы положили в EDX определённый символ нашего введённого пароля, то можно утверждать что строка выше и есть валидный пароль. Перекодировав её получилось «welldoneUfindme».

2. Некоторые антиотладочные методы

Антиотладочных методов очень много, начиная с этой статьи будем разбирать их по очереди, от простых к сложным.

Итак, на crackmes.de как раз есть специальный крякмис, который называется AntiOlly. Качаем его, запускаем и видим следующее окошко:

Тут нам говорят, что ничего не обнаружено и мы справились. Теперь мы имеем представление о том, как выглядит «хорошее» сообщение. Загружаем крякмис в Olly и видим следующее:

Ошибка вызвана тем, что Olly, проанализировав заголовок нашего крякмиса, нашла в нём(заголовке) ошибки. Но это поправимо. Загружаем наш крякмис в PE edior и переходим во вкладку Optional header. Моё внимание привлекло «слишком большое» значение параметров NumberOfRVAandSize, Base of Code и Base of Data. Обычно NumberOfRVAandSize = 0x00000010, Base of Code =00001000, Base of Data = 00002000. Меняем эти параметры на «обычные» и запускаем крякмис под отладчиком. Теперь ругательного сообщения не видно(т.е. оно осталось, но никак не повлияет на анализ) и мы можем спокойно анализировать крякмис. Итак, это была первая антиотладочная уловка.

Запустив крякмис под отладкой мы видим «плохое» сообщение:

Проанализировав программу мы находим участок антиотладочного кода:

00401010 |. FFD7 CALL EDI // Вызываем функцию GetTickCount

00401012 |. 6A 00 PUSH 0

00401014 |. 68 34214000 PUSH AntiOlly.00402134

00401019 |. 8BF0 MOV ESI,EAX

0040101B |. FF15 DC204000 CALL DWORD PTR DS:[4020DC] //FindWindowA

00401021 |. 85C0 TEST EAX,EAX

00401023 |. 75 04 JNZ SHORT AntiOlly.00401029

00401025 |. 884424 0F MOV BYTE PTR SS:[ESP+F],AL

00401029 |> FF15 04204000 CALL DWORD PTR DS:[402004] //IsDebuggerPresent

Итак, первая вызывается функция GetTickCount. Эта функция возвращает время, которые прошло с момента старта системы в милисекундах. Дело в том что есть ещё один вызов этой функции. Далее, в последующем коде, замеряется разница между значениями полученными в результате выполнения этих функций. Это была вторая антиотладочная хитрость.

Далее следует вызов FindWindowA, которая ищет окно с заголовком OllyDbg. Ну и наконец вызов IsDebuggerPresent, которая просто проверяет отлаживается программа или нет. Если да то в Eax 1 если нет то 0.

вот проверки, которые проводит крякмис:

0040102F |. 85C0 TEST EAX,EAX // эта проверка после функции IsDebuggerPresent

00401031 |. 75 02 JNZ SHORT AntiOlly.00401035 // если дебаггер есть то прыгаем на 00401035

00401033 |. 32DB XOR BL,BL //если нет то обнуляем BL

00401035 |> FFD7 CALL EDI //Второй раз вызываем функцию GetTickCount

00401037 |. 2BF0 SUB ESI,EAX

00401039 |. 83FE 64 CMP ESI,64 // Сравниваем значения

0040103C |. 76 0D JBE SHORT AntiOlly.0040104B // Если ok то прыгаем на 0040104B

0040103E |. A1 44204000 MOV EAX,DWORD PTR DS:[402044]

00401043 |. 50 PUSH EAX

00401044 |. 68 3C214000 PUSH AntiOlly.0040213C

00401049 |. EB 3F JMP SHORT AntiOlly.0040108A // если не ok то идём по плохой ветке

0040104B |> 84DB TEST BL,BL

0040104D |. 74 14 JE SHORT AntiOlly.00401063 // Проверка результата функции IsDebuggerPresent

0040104F |. 8B15 44204000 MOV EDX,DWORD PTR DS:[402044]

00401055 |. A1 60204000 MOV EAX,DWORD PTR DS:[402060]

0040105A |. 52 PUSH EDX

0040105B |. 68 3C214000 PUSH AntiOlly.0040213C

00401060 |. 50 PUSH EAX

00401061 |. EB 2E JMP SHORT AntiOlly.00401091

00401063 |> 807C24 0F 00 CMP BYTE PTR SS:[ESP+F],0 //Проверка на то нашлось ли окно функцией FindWindow

00401068 |. 74 15 JE SHORT AntiOlly.0040107F

Думаю теперь понятно где патчить или редактировать регистры.

Большое спасибо вам за внимание.

NJRAT обучение и помощь в работе

Интересна тематика хакерства и ламерства?

Милости просим дамы и господа!

в данном блоге вы всегда сможете узнать что-то новое и полезно для своих задач)

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

NJRAT обучение и помощь в работе запись закреплена

NJRAT обучение и помощь в работе запись закреплена

@nekon4ik он же Роман, он же кидок, у такого человека много имён, во первых кинул на деньги, во вторых чуть ноут не угробил, не советую доверять этому человеку что либо настраивать так как он хуесосный кидок

И очень просто закинет вам винлок или какой либо другой вирус, как таких животных носит земля

Админ опубликуй что бы никто не попался на этого раба

Ребят, не ведитесь на таких мудаков

А то и бабу не будет и комп наебнут

NJRAT обучение и помощь в работе запись закреплена

Итак, еще один способ отключения ЭТОГО «№;%?№» АНТИВИРУСА ВИНДЫ)

Показать полностью.

(имя компьютера)\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

*Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

*Назовите параметр DisableAntiSpyware и нажмите Enter.

*Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

*Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

*Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Перезагрузите компьютер

NJRAT обучение и помощь в работе запись закреплена

после перезагрузки не включается вирус?

а вы отключили антивирус только на сеанс!

как с этим бороться? пфф, easy? bro? easy)

Показать полностью.

для того, чтобы удалить антивирус мы воспользуемся командной строкой

1) В командной строке введите wmic

2) Введите команду product get name — это отобразит

список установленных на компьютере программ.

3) Теперь, чтобы удалить конкретную программу,

введите команду: product where name=”имя программы” call uninstall —

в этом случае перед удалением вас попросят подтвердить действие.

Если вы добавите параметр /nointeractive то запрос не появится.

4) По завершении удаления программы вы увидите сообщение

Method execution successfull. Можно закрыть командную строку.

NJRAT обучение и помощь в работе запись закреплена

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:\Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

>Ставим галочку напротив «Hidden»

>Ставим галочку напротив пункта «Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>Галочка напротив пункта: «No restart»

>Галочка напротив пункта: «Don’t save»

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

Добавляем в архив картинку и вирус:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта «создать SFX-архив»

Дополнительно: Параметры SFX:

1) Общие: C:\Program Files\Games (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

Получаем обычный RAT-вирус с иконкой картинки.

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

1) Начнём с Neanderthal программы.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

C:\Files>copy virus.exe virus (на этом моменте зажимаете «Alt»+»+») (Вписываем в окне «202E» без кавычек) (убираете все «+», если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта «создать SFX-архив»

-3) Поставить галочку напротив пункта «создать непрерывный архив»

-4) Поставить галочку напротив пункта «заблокировать архив»

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

2) Создаём блокнот. Прописываем туда эту команду:

Это нужно для автоматического открытия вируса без ввода пароля.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта «создать SFX-архив»

-3) Поставить галочку напротив пункта «создать непрерывный архив»

-4) Поставить галочку напротив пункта «заблокировать архив»

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

-5) Текст и графика: Загрузить значок SFX из файла.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT’ника:

NJRAT обучение и помощь в работе запись закреплена

Многие люди, в том числе и мы с вами частенько задаёмся вопросом о том как же можно привлечь других, совершенно не знакомых нам людей, на нашу сторону?

Кто-то это делает в политике для привлечения избирателей, кто-то в магазине, чтобы у него хоть что-то купили.

Как часто вы ходите в гипермаркет? Нет, ну серьёзно. Сколько раз к вам подходит продавец-консультант, чтобы что-то продать?

Показать полностью.

Я уверен, что часто. Порой даже больше чем нужно.

Мы же сейчас будем рассматривать методы распространения наших вирусов

Для начала давайте определимся с нашей основной целью.

1) Мне кажется, что моя вторая половинка мне изменяет (кстати, у меня было именно так)

2) Я просто хочу протестить новый софт/мне стала интересна эта тематика

3) Я хочу просто поугорать над друзьями

И да, если вы будете себя плохо вести, то.

УК РФ Статья 272. Неправомерный доступ к компьютерной информации