что значит мамкин хакер

Мамкины хакеры на страже незалежности

Сегодня многие IT-сообщества обсуждают обнаруженную в открытом доступе свежую и постоянно обновляемую базу данных московских станций скорой помощи. Ситуация, конечно, неприятная. Мало того, что всем желающим стали доступны персональные данные врачей и пациентов, так еще и сама база располагается на немецком хостинге. И это в том время, пока Роскомнадзор штрафует Twitter за отказ в предоставлении сведений о локализации баз персональных данных россиян на территории страны.

Владельцем базы может являться ООО «Компьютерные интеллектуальные системы», но интересно в первую очередь не это. Интересны те, кто эту базу данных нашел.

Участники группы неоднократно брали на себя ответственность за разного рода киберинциденты, начиная от взломов сайтов и заканчивая DDoS-атаками во славу Украины. Судя по тому, что на дефейснутых сайтах они оставляли сообщение: «You are Lamer. This site will been hacked!», с английским у ребят не очень.

Как, впрочем, и с русским. Эту информацию подтверждает сохраненный кэш сайта группировки от 15 июня 2017 года.

Сайт изобилует нелепыми орфографическими ошибками. Типичные примеры оборотов, используемых авторами: «я в крации раскажу», «неприйемливое действие», «ваши куки шифрируються» и т.д.

Вообще, если бы я увидел этот сайт 2 года назад, я бы решил, что это шутка каких-то школьников-недоучек. Вот только посмотрите на содержание пафосного раздела «Присоединяйся к мощи THack3forU»:

Если вы хотите помочь в войне с нашими противниками, а это: Кибер Дружина, Большой брат и т.д. Те что заставляют вас думать что у вас свобода действия! Но на самом деле они за вас уже все решили! Что бы помочь нам вам надо скачать на ваш пк/ноут с ОС Windows xp/7/8.1/10, программу.

Скачать — Пароль на архив THack3forU, так как это является по мнению анти-вирусов, троян, добавьте его в белый список!

Мы честные, с помощью этой программы мы получаем мощность вашего железа и будем использовать его для совершения атак, ваш ip и пк не пострадает! Нагрузка на цп будет макс. 30%! Если ты хочешь уничтожить коррупцию, эмуляцию свободы, несправедливость, скачивай!

THack3forU рассказывает правду решать вам!

К сожалению, прога умерла вместе с сайтом, что лишает нас возможности отреверсить ее и посмотреть, чем же она была на самом деле: майнером или каким-нибудь софтом для распределенных вычислений, использовавшимся для подбора паролей. Но вообще сам подход, когда представители мега-анонимной хакерской группировки, борющиеся за свободу и равенство, предлагают скачать с их сайта непонятную программу, отключив при этом антивирус, умиляет.

Согласно данным Telegram-канала и информации с сайта, в состав группировки входят 3 человека: AnarxistUA, OneDayforU и UjuH. При этом Анархист является, пожалуй, самым активным участником, он охотно раздает интервью другим каналам и, если верить сайту, пишет софт.

Простой поиск по названию группировки в Гугле приносит интересные результаты. На первой же странице поисковой выдачи мы видим ссылку на страницу «В контакте», принадлежащую некоему Ивану Скоробогатову из Ижевска. В качестве ника в ВК Иван выбрал себе «vzlom__nev», а 3 июля 2017 года на своей странице он оставил сообщение: «жду в гости : http://www.thack3foru.zzz.com.ua». Видимо оно и послужило причиной индексации его профиля гуглом.

Впрочем, поисковики знают об Иване несколько больше, чем он думает. В частности, в кэше одного из них осталась информация о том, что до того, как стать Скоробогатовым, Иван носил фамилию Кожевников. Также легко находятся его электронная почта и профиль на Mail.ru.

Но посмотрим, какие еще плоды принесет поиск. Быстро обнаруживается еще пара фейковых профилей в ВК, используемых в основном для рекламы, а также принадлежащие группировке THack3forU аккаунты Google и каналы на YouTube. Вся эта информация была получена буквально за 5-7 минут просмотра лент поисковой выдачи.

Быть может хакеры специально пускают нас по ложному следу? Посмотрим дальше.

Вот, например, в ноябре 2017 года один из участников группы под ником OneDayforYou хотел вступить в группу хакеров, указав, что его специальностью являются майнинг и вирусология. Вы все еще помните то предложение скачать файлик с их сайта, отключив антивирус?

Оставим открытым вопрос о квалификации хакера, который пишет сообщение на форуме с просьбой принять его в хакерскую группу!

Дальше становится еще смешнее. Той же осенью 2017 года на одном небезызвестном форуме, столь любимой wannabe хакерами и социальными мошенниками, некто под ником sembi запостил сообщение «ищу базу ответов для бота» и привел в пример фрагмент, содержащий строку if(msg.body == «Как называется ваша групировка?»)msg.send(«THack3forU»);

Не верите? Смотрите сами.

Поиск по сообщениям этого товарища быстро приводит нас к его профилям в Instagram и «В контакте». Вскоре обнаруживаются его Qiwi-кошелек, адрес электронной почты на Mail.Ru (facepalm), а также профили на других околохакерских форумах. Qiwi-кошелек связан с телефонным номером, который «светится» в записных книжках как «Бес» и «Хакер Беслан».

Параллельно обнаруживается, что весной 2017 года некий пользователь запостил фрагмент бота для VK, содержащего строку: «if(msg.body == «Хакер»)msg.send(«THack3forU»);».

Одно и то же сообщение с разницей в 1 день было размещено на двух форумах юзерами под никами DIEZ и NeXXXuS, которые при ближайшем рассмотрении оказываются одним человеком.

Текст сообщений бота демонстрирует нам классический пример подросткового юмора, а его автор как и все прочие участники этой истории на своем примере учит нас сетевой конспирации, размещая на том же форуме ссылку на свой профиль в контакте с просьбой бесплатно нагнать лайки под фотоальбомом.

Профиль принадлежит… вечно молодому челябинскому школьнику.

Наш герой умудрился засветить Instagram, Twitter, Jabber, еще один Telegram-аккаунт, ссылку на Яндекс.Диск и профиль в Twitch…

Что мы имеем в итоге? 3 страницы В контакте, принадлежащие трем школьникам, интересующимся хакерской темой, но не имеющим ничего общего с Украиной.

О чем это может говорить? Например, о том, что эти «мамкины хакеры», прикрываются модной нынче темой противостояния государств в киберпространстве, надеясь тем самым замести следы, а сами кодят помаленьку свои майнеры и троянчики, впаривая их наивным посетителям сайтов.

Если это так, то, похоже, план работает. Украинские СМИ активно пишут об успехах незалежных хакеров в несуществующих атаках на российские банки и даже на YouTube.

Сами же ребята тем временем публикуют в своем Telegram-канале отчеты о по-настоящему эпических взломах. Например, об отправке 100 страниц с антироссийскими лозунгами на найденный через Shodan незапароленный сетевой принтер.

Ну а как же взломы баз данных? Уж они-то настоящие? И да, и нет. Новости об обнаружении очередной неправильно настроенной базы MongoDb появляются в сети ежедневно. В большинстве случаев эти базы не нужно ломать. В силу ошибок настройки они сами оказываются в общем доступе. Остается лишь найти их и написать об этом в своем уютном телеграмчике.

Мы намеренно не стали приводить все имена и прочие данные фигурирующих в статье лиц. Мы не хотим никого ни в чем обвинять, а приводим лишь факты. При желании вы легко сможете проверить всю изложенную информацию и сделать свои выводы.

Как «мамкины хакеры» воруют миллионы. Случай первый

Антимошенник

3K постов 29.5K подписчика

Правила сообщества

* посты об очередном фишинговом сайте

* скриншоты фишинговых сообщений

* переписки с мошенниками

* номера телефонов мошенников

* фото фальшивых квитанций ЖКХ

* фото попрошаек и «работников СНИЛС»

* «нигерийские письма» и прочие баяны

* видео без описания

Подобные посты могут быть добавлены на усмотрение администрации сообщества.

1. Нарушения базовых правил Пикабу.

2. Посты не по тематике сообщества, а также недоказанные случаи мошенничества (в случае обвинения какого-либо лица или организации).

4. Пошаговые, излишне подробные мошеннические схемы и инструкции к осуществлению преступной деятельности.

5. Мотивация к мошенничеству, пожелания и советы «как делать правильно».

6. Флуд, флейм и оскорбления пользователей, в т.ч. провокации спора, распространение сведений, порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

7. Бессодержательное, трудночитаемое и в целом некачественное оформление постов. При наличии подтверждений в комментариях, пост может быть вынесен в общую ленту.

В зависимости от степени нарушения может последовать:

А. Вынос поста в общую ленту (п.1, 2, 3, 5, 7 правил сообщества)

Б. Удаление поста (п.1, п.4 правил сообщества)

В. Занесение пользователя в игнор-лист сообщества (п.6 правил сообщества, а также при систематических нарушениях остальных пунктов)

Просьбы о разбане и жалобы на модерацию принимает администратор сообщества. Жалобы на администратора принимает @SupportCommunity и общество Пикабу.

Прошу прощения, а что надо писать на визитке?

Такой пиздеж, аж уши заворачиваются

своих старших друзей, помогавших зарегистрировать на бомжа ОООшку

Что-то пиздежом попахивает, и как они во входящем письме вложенный файл заменили, или клиент настолько туп, что не смотрит от куда письмо пришло. И с какого хрена только «АО», если должны были как минимум еще и номер счета сменить.

Его распечатывают, несут к главбуху и та видит что реквизиты не те. По реквизитам пробивает, что это какой-то частный детсад. Приходит ко мне. Я открываю это письмо и вижу что пдф редактировали. Прям видно что исправлены реквизиты. Вот так, почту мониторили и за пять минут подменили реквизиты.

Если бухгалтер постоянно платит на одну и ту же фирму, то со счета никто реквизиты не забивает, а копирует в интернет-банке предыдущую платёжку.

А вообще попахивает пиздежом, т.к:

2) зарегистрировать фирму на бомжа? Ну в принципе можно, опять же вопрос не пары дней.

3) открыть расчетник новой фирме с номинальным директором? Вот тут будут большие сложности. Сейчас нормальной конторе хрен откроешь просто так, затрахают проверками и документами. Хотя если какой-то ноунейм банк, то с подвязками может быть.

4) вывести деньги с расчетника в нал? Сходу с первого поступления и на всю сумму в максимально короткие сроки? Опять же, серьезные подвязки в банке.

5) отдел «К» стал за 3.5 млн заморачиваться? И в чём состав преступления? Одна организация отправила другой организации деньги, деньги получены, товар нет. Гражданско-правовые отношения 2-х хозяйствующих субъектов, идите в суд судиться, причем тут отдел К?

Прямо бальзам какой-то на душу)) если не пиздёж, конечно)) пруфы где, Билли?

Я однажды лям проебал без всяких хакеров. Бухгалтер свинтила уже домой, у меня 1С не было, сделал счет в Excel на основе старого счета фирмы, у которой счета были арестованы. Реквизиты, как то получилось, не поменял. Директор не глядя подписал счет. Денюжка ушла с концами.

эта история имеет счастливый конец

то есть деньги нашли и вернули? они не успели испариться?

пишите, вроде познавательно

Как вы отгрузили товар, если вам деньги не пришли?

Концов так и не нашли.

Ответ на пост «Наивность»

Уехал на работу. Звонит жена:

— Ты можешь в качестве курьера отвезти что-то за 100 км?

— Смотря что, когда, кому и за сколько.

— А ладно, уже не надо. Все, давай, пока.

Через час повторный звонок:

— Срочно приезжай, маму кинули на 12к.

Заработала 500 рублей, блин.

Наивность

-Я конверт для выписки ребенка из роддома выиграла))

-В группе вконтакте.

Через пять минут опять приходит:

-А может это мошенники?

-Если доставку не попросят оплатить.

Через час ее ожидаемо внесли в черный список.

Ответ youKnowHow в «Что это было?)»

А мне вот товарищ позвонил на днях. Звал в «краудфандинг пи-ту-пи» зарабатывать миллионоф.

Только для начала надо взнос за вступление сделать 25 тысяч. Утверждал, что заработал уже несколько сотен тысяч, и закрыл ипотеку.

И такой он добрый, даже позвал друга своего, чтобы мне лучше объяснить, как много я смогу заработать. А то я что-то не сразу понял, как мне повезло, и какое счастье мне привалило.

Ответ на пост «Международная профессия»

Ответ на пост «Полицейский не смог спасти пенсионерку от мошенников»

Лет 7 назад был свидетелем истории с пенсионером и мошенниками.

Пришёл в поликлинику дед, чтобы узнать, работает ли в ней врач с такой-то фамилией и таким-то именем. На ответ, что о таком специалисте в поликлинике никогда не слышали, он поведал, что за неделю до, ему позвонили по телефону, представились врачом данной поликлиники и сказали, что у него плохие анализы, поэтому нужно выписывать препарат, чтобы не стало все совсем плохо. Правда препарат то дорогой очень, но на здоровье экономить нельзя же!

И вот пошёл дед на почту делать перевод денег, заведомо, кстати, понимая, что в последний раз он в поликлинику данную приходил года за два до этого события, поэтому что там за чудные анализы вдруг всплыли непонятно. На почте сотрудницы долго его отговаривали, рассказывали про мошенников, которые подобным образом наживаются на пенсионерах, но дед все равно отправил 60 или 80 тысяч рублей (точно не помню уже). А вот после того, как он сделал перевод, сомнения его одолели и тот пошёл обо всем узнавать, разбираться.

Ответ на пост «Мне позвонил следователь (нет), какие они ранимые стали!»

Звонок банка

Звонит работник банка (РБ): «Алло! Это Рафик Ренатович?»

Потенциальный клиент (ПК): «Ало! Әйе, бу мин, исәнмэсэз. (Ало! Да, это я, здравствуйте (татарский язык))».

РБ: «Рафик Ренатович, мы Вам хотим предложить очень выгодные условия в нашем банке. Вы меня слышите?».

ПК: «Ишәтам,ишетам. Эйе. (Слышу, слышу. Да.)»

РБ: «Я Вас не понимаю. Говорите по русский пожалуйста!»

ПК: : «Әйе, яра (Да, ладно)

РБ: «Да пошёл ты!». Бросает трубку.

Мне позвонил следователь (нет), какие они ранимые стали!

Ответ на пост «Атэншен! Майнер в клиенте uTorrent»

Человек утверждает что в клиенте uTorrent встроенный майнер.

Меня это удивило, несмотря на похожий семилетний скандал подобного рода с этим же торрент клиентом.

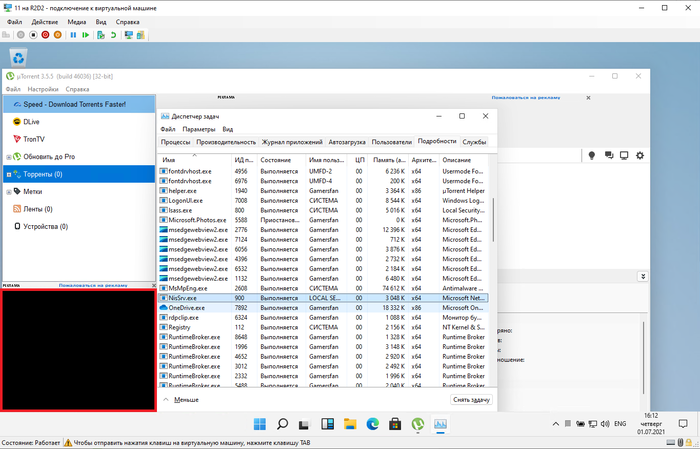

Мои действия для опровержения поста (которые вы сами можете повторить):

1) Специально поставил после этого последнюю версию с офф сайта, никаких процессов лишних нет ни после установки, ни после перезагрузки.

2) Так же версия скачанная 16.05.2021 на другом ПК не добавляет майнеров.

Хз можно ли это считать пруфом от меня, но вот скрин виртуалки с единственным процессом на букву N, тогда как автор говорит про «nvrtc.exe и kernel.exe»

P.s. Убрал из поста инфу про начало работы кошелька, так как первые выплаты были произведены в марте 2021 года, но когда начался майнинг не известно.

Атэншен! Майнер в клиенте uTorrent

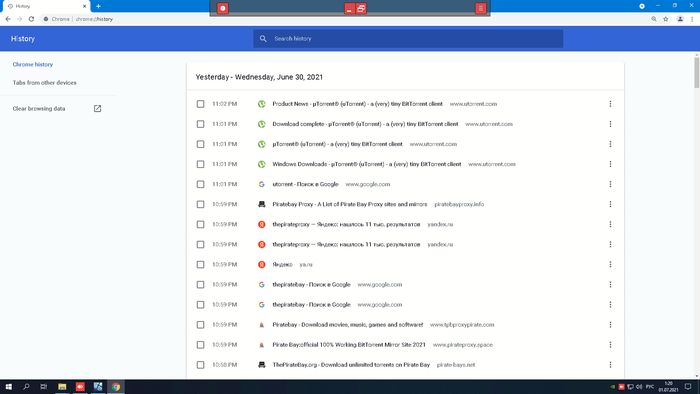

История о том, как я поймал майнер склеянный с безобидным uTorrent

Всем привет! Являюсь постоянным читателем сайта на протяжении 10+ лет, а сегодня специально зарегистрировался здесь для того что бы опубликовать разоблачение клиента uTorrent.

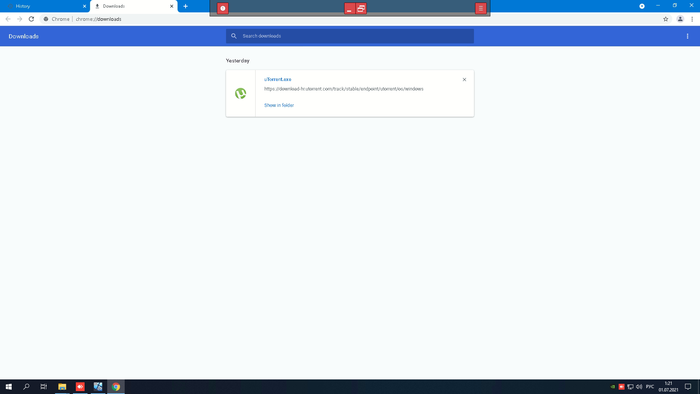

Началось все с того, что я решил скачать Windows 11, поклацать на виртуальной машине, посмотреть что нового добавили, отправился как обычно на поиски в трекеры, а для того что бы выкачать iso нужен торрент-клиент, за ним и пошел на официальный сайт ( www.utorrent.com )

Скачал клиент, устанвоил, во время установки естественно убирал ВСЕ галочки (инсталлер навязывает установку проплаченного дерьма)

Оказалось не просто так блокирует 🙂

Разработчики uTorrent никак не прокомментировали ситуацию.

UPD. Майнер начал работать до установки Utorrent #comment_204973230

Взломать Пентагон. История Джонатана Джеймса

26 января 2000 г. вооружённые автоматами сотрудники ФБР в сопровождении агентов Министерства обороны США и представителей NASA вломились в дом злого и крайне опасного хакера. Смею предположить, что услышав словосочетание «злой хакер», большинство людей представит себе бородатого дядю в черном худи. Возможно, в некоторых случаях ожидание совпадёт с реальностью, но в тот раз хакер был худощавого телосложения, в очках и без бороды, потому что пятнадцатилетние подростки редко носят бороду. Его звали Джонатан Джеймс. В среде хакеров был известен под ником C0mrade. Первый несовершеннолетний, отправленный в тюрьму за хакерство в США.

Правительство не приняло серьёзных мер для обеспечения безопасности большинства своих компьютеров. Я знаю Unix и C как свои пять пальцев, потому что я изучал книги и долго работал за компьютером

Им повезло, что я не предпринимал никаких мер, чтобы замести следы. Если бы я это сделал, то они никогда не поймали бы меня

Первым крупным уловом пятнадцатилетнего хакера стала крупная телекоммуникационная компания BellSouth. О взломе стало известно только после того, как Джонатан сам рассказал о нём

Далее C0mrade обнаружил уязвимость на одном из серверов NASA. Информация, к которой получил доступ Джонатан Джеймс, содержала исходники программы, служащей для поддержания физической среды (температура и влажность) в жилых Международной космической станции

Помните: дело не в том, что вы выигрываете или проигрываете, а в том, что лично я выигрываю или проигрываю, сидя в тюрьме в течение 20, 10 или даже 5 лет за преступление, которое я не совершал. Это мой способ выиграть, но как минимум, я умру свободным.

Как полиция ловит мошенников/хакеров, которые используют мобильный телефон

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации.

По законам РФ операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени, журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Еще есть отдельный момент с iPhone:

Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями.

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов.

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Если кому интересно, на своем ютуб-канале я рассматриваю много подобных тем. Простое вбейте в ютубе «Фландерс» либо тыкните сюда

Надеюсь вам было интересно и вы узнали что-то новое и полезное.