что значит запрос на авторизацию аккаунта телеграм

Новый вид спама в Telegram? Сообщения приходят от самого мессенджера

Привет, TJ! В последние 2 дня мне в Telegram приходят сообщения от технического аккаунта самого мессенджера (профиль с галочкой, номер +42777) с информацией о том, что через мой аккаунт пытаются авторизоваться на сомнительных сервисах.

Вчера это был какой-то клон сервиса по пробиву:

Сегодня через мой аккаунт якобы пытались авторизоваться на другом сайте. Открыв ссылку я узнал, что попал на приветственную страницу на сайте букмекера.

Через сервис Whois я узнал, что сайты, указанные в сообщениях, были зарегистрированы вчера и сегодня соответственно. В первом случае название «сайта» соответствовало содержимому, во втором — нет.

Это навело меня на мысль, что, скорее всего, это массовая регистрация доменов для рассылки спама. Потому что при переходе по обоим ссылкам было рекламное содержание, а не страница авторизации.

Получается, кто-то имитирует процесс авторизации через Telegram для рассылки спама от самого официального аккаунта Telegram?

Самое странное — данные сообщения затем пропадали из «чата» с Telegram. Первое продержалось около 8 часов, второе было удалено спустя несколько минут. Я их точно не удалял. Значит ли это, что Telegram сам удаляет свои технические уведомления? Можно понять это, если цель таких действий — остановить распространение спама, чтобы пользователи не переходили по сомнительным ссылкам. Но лично мне, как пользователю, уже успевшему прочитать сообщение, такая практика максимально некомфортна — например, теперь я не могу посмотреть, нажал я «Отклонить» или «Принять».

Написал по этому поводу в поддержку Telegram дважды 24 часа назад (заполнил форму на сайте и написал в чат Volunteer Support — на момент написания заметки ответа не было.

Кто-нибудь уже сталкивался с такой же проблемой?

Как меня пытались взломать неизвестные.

Сижу на паре, листаю ленту пикабу и тут приходит смс с кодом доступа телеграм.

Подумав, что это кто-то неправильно ввел у себя номер или просто какой-то незадачливый хакер пытается получить доступ, я не придал этому особого значения, как вдруг мне приходит второе такое же смс и вырубается сеть. Намертво.

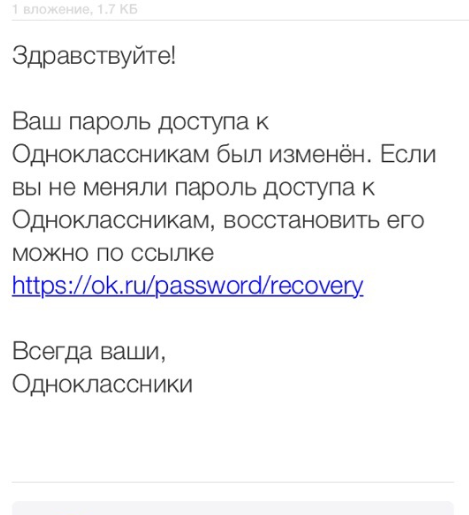

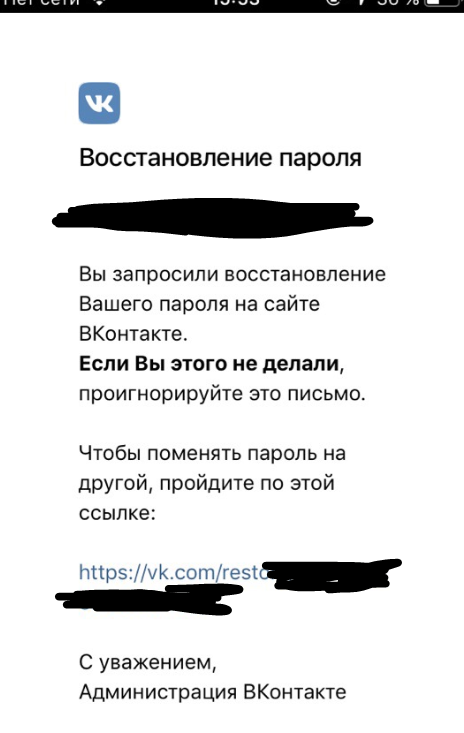

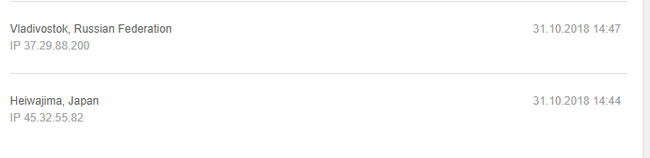

Здесь я уже заметно перепугался и попросил одногруппника раздать интернет. Следующая картина заставила меня заметно понервничать.

Кто-то успешно (!) ввел код из смс, но не смог получить доступа к аккаунту, так как не знал пароль двухфакторной аутентификации. На всякий случай сменив пароль, я полез проверять почту и там меня ждал еще один неприятный сюрприз. Даже два.

Пытаясь загуглить японский IP, я ввел его в адресную строку и мне открылось это.

Очень странная ситуация, кто мог получить доступ к моим СМС? Спецслужбы? Японские хакеры? Или просто хакеры, которые перехватывали сотовые данные?

Получается, мы никак не защищены? Любой может вот так просто получить доступ к кодам доступа через СМС?

Теоретически человек может получить копию твоей симки с твоим номером телефона и использовать ее. Коды приходят на твой номер, то есть, мошеннику. Когда он начинает использовать симку, твоя основная будет отключена, поэтому и сеть исчезает.

Кати бочку на ОПСОСа.

через несколько лет процедура входа в соцсеть будет предельно простой

введите второй пароль

посмотрите в сканер сетчатки

проверка id оборудования

скажите контрольную фразу персональному куратору из фсб

Да симку где-то твою перевыпустили.

А заработало после повторной вставки потому, что приоритет при одном и том же номере имеет симка, зарегистрированная в сети последней

У меня за последние 3 дня около 15 раз пришло смс такое, с кодом от Телеграма. Но вот в ВК попыток зайти не было

Чем же ты в ВК занимался, что кровь в жилах стынет?)

что бы препод спалил тебя чем ты на уроках занимаешься)))

Рекомендую, при включении двухфакторной авторизации телеграма, не указывать почту свою. Только пароль. В этом случае, никто другой не сможет зайти в твой аккаунт.

Можно просто поюзать поиск, японский айпишник одного из серверов сервиса hidemy.name судя по всему, а так принадлежит облачному провайдеру vultr

https://konyakov.ru/2017/04/11/anonimajzer-veb-proksi/

https://otvet.mail.ru/question/206054165

Или простой и очевидный пароль используете или спалили его где-то

Запомни, взломать можно все.

А еще могла подруга поставить следилку за тобой от баб, купленную за 500р у хацкеров в переходе.

а профили какие на телефоне включены?

Возможно еще установил «хорошее» приложение, которое имеет слишком много разрешений и на чтение sms в том числе.

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как «подавать в суд на Сталина».

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

«Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может»

Далее идет следующее

— Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.

Авторизация/Регистрация пользователя через Telegram

В данном топике хочу описать дополнительный, а для некоторых сервисов возможно и основной способ авторизации и регистрации пользователя через Telegram, подобно OAuth авторизации через социальные сети и web-сервисы.

Допустим, у Вас есть некий сервис, который предлагает пользователям вход через Telegram. На странице авторизации пользователю предлагается ввести его Username в Telegram. После ввода Username, на аккаунт пользователя приходит сообщение с кодом подтверждения, который он вводит на странице авторизации.

В первую очередь нам потребуется «живой» аккаунт в Telegram, то есть аккаунт который зарегистрирован на мобильный номер телефона. В данном случае боты не подходят для данной задачи, так как боты не могут писать сообщения первыми.

Теперь что касается серверной стороны.

На странице приложений Telegram есть не официальное приложение telegram-cli. Оно и будет выполнять функцию приложения которое будет взаимодействовать с сервером Telegram.

Для упрощения примера telegram-cli будем ставить в каталог /usr/local/src/:

cd /usr/local/src/

Ставим необходимые пакеты:

sudo apt-get install libreadline-dev libconfig-dev libssl-dev lua5.2 liblua5.2-dev libevent-dev libjansson-dev python-dev

Собираем telegram-cli:

./configure make

При первом запуске, приложение попросит ввести номер телефона нашего «живого» аккаунта. После ввода номера, будет выслан код подтверждения по смс или в приложение если данный аккаунт сейчас активен на другом устройстве. После подтверждения, в вашем домашнем каталоге будет создана директория «.telegram-cli» в которой будут хранится файлы конфигураций для указанного аккаунта.

Видим следующую картину:

Выходим из приложения:

quit

Теперь нам необходим скрипт который будет взаимодействовать с telegram-cli.

По ключевым словам(telegram-cli php client) на GitHub было найдено готовое решение на PHP.

Создаем файл tg.php со следующим содержанием:

Запускаем скрипт:

php tg.php

Если все прошло успешно, пользователю будет отправлено сообщение с кодом.

На базе данного примера можно легко реализовать регистрацию/авторизацию пользователей через Telegram.

SMS-коды авторизации Telegram продолжают перехватывать

К сожалению, даже двухфакторная авторизация не является панацеей. Вчера один из пользователей Telegram Сергей Пархоменко подробно описал, как злоумышленникам удалось уничтожить его аккаунт, на котором была включена двухфакторная аутентификация.

Суть событий вкратце:

На телефон внезапно посыпались один за другим коды для доступа к аккаунту, которые я не запрашивал. Потом при попытке войти в свой аккаунт мне предложили сделать это так, как будто это происходит в первый раз. В открывшемся интерфейсе обнаружилось, что вся история переписки, все чаты, все контакты исчезли. Аккаунт оказался новым, как бы девственно чистым.

Среди открытых сессий обнаружилась одна — сделанная с постороннего компьютера (у меня нет ни одного PC).

Короче говоря, это означает, что взломать аккаунт и увести переписку злодеям не удалось, но удалось его уничтожить. Пришлось мне его грохнуть и открыть новый ещё раз, уже осознанно, пройдя через процедуру удаления и заведения эккаунта, — для надёжности.

Внизу скриншот с записью о «левой» открытой сессии — для любителей покопаться в IP-адресах. Привет обладателю этого адреса. Надеюсь, однажды вас всех будут судить.

После общения с техподдержкой Telegram Сергею Пархоменко сегодня удалось узнать некоторые подробности о взломе своего аккаунта Telegram.

Во-первых, злоумышленники действительно получили доступ к SMS-сообщениям жертвы через провайдера МТС.

Взломать аккаунт они не смогли, потому что не знали пароля. Но зато в Telegram существует уязвимость в безопасности, которая позволяет удалить аккаунт и открыть вместо него новый только по SMS, что и сделали злоумышленники (возможно, со злости).

Представители Telegram заверили, что закроют уязвимость в течение ближайших дней.

К сожалению, из-за высокого уровня безопасности Telegram восстановить данные в удалённом аккаунте невозможно.

Фрагмент SMS-переписки Максима Каца, которую злоумышленники целиком выложили в интернет

Почему двухфакторная авторизация в Telegram не работает

После недавних громких взломов Telegram-аккаунтов в России, основатель сервиса Павел Дуров сказал, что двухфакторная авторизация «позволяет защитить важную информацию».

Да, если двухфакторная авторизация в Telegram включена, то атакующий, угнавший ваш аккаунт, не получит историю ваших переписок — но от самого угона эта двухфакторная не защищает, хотя вроде как должна бы.

То есть если атакующий может получить вашу SMS с кодом для входа, то он гарантированно может угнать ваш аккаунт независимо от того, включена ли у вас двухфакторная авторизация или нет.

Под «угнать» я понимаю «может войти в приложение Telegram под вашим номером телефона» и писать от вашего имени сообщения вашим контактам.

Происходит это следующим образом:

1. Атакующий у себя в приложении указывает номер телефона жертвы и пытается войти в аккаунт. Тут он видит сообщение, что код отправлен не по SMS, а на приложение, зарегистрированное на этот номер, на другом устройстве:

2. В этот момент жертва получает системное уведомление у себя в приложении (или приложениях) Telegram:

3. Атакующий нажимает «Didn’t get the code?» и Telegram отправляет код через SMS:

4. Тут атакующий вводит код из SMS и узнает, что в настройках аккаунта включена двухфакторная авторизация и что ему нужно ввести пароль (в данном случае «10» это подсказка для пароля, выбранная при включении двухфакторной):

5. Далее атакующий притворяется, будто он забыл пароль — «Forgot password?». Тут атакующему сообщают, что код восстановления отправлен на электронную почту (если жертва при включении двухфакторной авторизации указала адрес электронной почты). Атакующий не видит адреса электронной почты — он видит лишь то, что после «собачки»:

6. В этот момент жертва получает код для сброса пароля на адрес электронный почты (если она указала адрес электронной почты при включении двухфакторной авторизации):

7. Атакующий нажимает «ok» и видит окошко, куда нужно ввести код для сброса пароля, который был отправлен на электронную почту. Тут атакующий говорит, что у него проблемы с доступом к своей почте — «Having trouble accessing your e-mail?». Тогда Telegram предлагает «reset your account»:

8. Атакующий нажимает «ok» и видит два варианта — или ввести пароль, или нажать «RESET MY ACCOUNT». Telegram объясняет, что при «переустановке» аккаунта потеряется вся переписка и файлы из всех чатов:

9. Атакующий нажимает «RESET MY ACCOUNT» и видит предупреждение, что это действие невозможно будет отменить и что при этом все сообщения и чаты будут удалены:

10. Атакующий нажимает «RESET» и Telegram просит указать имя для «переустановленного» аккаунта:

11. Собственно, все, атакующий успешно угнал аккаунт: он вошел под номером телефона жертвы и может писать от её имени сообщения:

12. Жертва при этом видит приложение таким, каким оно было сразу после установки. Приветственный экран рассказывает о Telegram и предлагает зарегистрироваться или войти в уже существующий аккаунт:

13. Когда атакующий пишет от имени жертвы кому-нибудь из контактов жертвы, этот контакт видит, что жертва только что присоединилась к Telegram (что подозрительно), а также новое сообщение (или сообщения) в новом чате от жертвы. Через 12–16 часов контакт также увидит, что в старых чатах вместо имени жертвы указано «Deleted Account»:

Если жертва имеет возможность получать SMS на этот номер телефона, она может войти в приложение Telegram на своём устройстве. Если атакующий на угнанном аккаунте не включил двухфакторную авторизацию, жертва может войти и в меню Settings => Privacy and Security => Active Sessions прекратить все остальные сессии (то есть сессии атакующего):

Если же атакующий на угнанном аккаунте включил двухфакторную авторизацию — жертва, в свою очередь, таким же образом может «угнать обратно» свой аккаунт.

Получается, что единственная польза от двухфакторной авторизации в Telegram — чтобы атакующий не получил переписку из обычных не секретных чатов (если угнать аккаунт без включенной двухфакторной, то атакующий получит всю историю переписок из несекретных чатов, из секретных чатов он и так и так ничего не получит). То есть Telegram с включённой двухфакторной авторизацией даёт приблизительно то же самое, что Signal и WhatsApp обеспечивают и так, без никакой двухфакторной авторизации.

Иными словами, двухфакторная авторизация в Telegram не совсем настоящая, Telegram все равно позволяет войти используя один лишь фактор — код из SMS.

Ситуация несколько анекдотичная: вот вам, юзеры, двухфакторная авторизация. Первый фактор — код из SMS (что у меня есть), второй фактор — пароль (что я знаю). Звучит супер, но когда юзер говорит — а я вот забыл пароль, Telegram говорит — ну ничего, бывает, заходи без пароля и пользуйся на здоровье 🙂

Это удалось выяснить экспериментальным путём в рамках немножко более масштабного исследования о Telegram, WhatsApp и Signal — «Как «защищённые» мессенджеры защищены от кражи SMS»