что такое afc2 на айфоне

Как открыть полный доступ к файловой системе iOS 7.1.x на iPhone, iPad и iPod touch [Cydia]

После джейлбрейка с помощью утилиты Pangu пользователи обнаружили, что в файловых менеджерах не видна файловая система iPhone и iPad, а есть лишь доступ к директории Media. Одним из решений проблемы является установка SSH-соединения с устройством. Подключив компьютер к гаджету по защищенному соединению, можно просматривать любые файлы и вносить изменения в систему.

Более простой способ работы с корневой папкой iOS – использование стандартного USB-соединения и запуск десктопного файлового менеджера. Однако джейлбрейк Pangu не открывает доступ к корневому разделу. Специально для этого создатель Cydia Джей Фриман выпустил пакет Apple File Conduit 2. Этот джейлбрейк-твик полностью совместим с устройствами с iOS 7.1.x.

Как открыть полный доступ к файловой системе в iOS 7.1.x

Шаг 1: Сделайте джейлбрейк iPhone и iPad по инструкции отсюда.

Шаг 2: Запустите Cydia и дождитесь завершения обновления репозиториев.

Шаг 3: Перейдите на вкладку Поиск и напишите в поисковой строке «Apple File Conduit “2”».

Шаг 4: Выберите нужный пакет и нажмите «Установить» в правом верхнем углу.

Шаг 5: Перезагрузите гаджет после установки пакета.

Apple File Conduit “2” открывает полный доступ к файловой системе iOS для использования программ iTools, iFunBox и iExplorer, которые являются альтернативой фирменную медиакомбайну Apple. Сам Фриман говорит, что твик еще в бете, поэтому в его работе возможны перебои. Тем не менее, с его помощью пользователи могут открыть root-раздел iOS и увидеть знакомые папки.

Как получить доступ к файлам iPhone с помощью монтирования диска

Было легко установить оригинальный iPod и получить доступ к нему как USB-накопитель. Это можно сделать и с iPhone, хотя существуют разные подходы в зависимости от типа данных, с которыми вы хотите работать.

В этой статье мы рассмотрим следующие различные подходы:

| Техника | Доступные файлы | Требования |

|---|---|---|

| PTP | Фото и видео | Встроенный в Windows и MacOS |

| AFC | Фотографии, видео и некоторые приложения | Itunes |

| ПРЕДОХРАНИТЕЛЬ (без джейлбрейка) | Фотографии, видео и некоторые приложения | Бесплатный клиент FUSE |

| ПРЕДОХРАНИТЕЛЬ (с джейлбрейком) | Все файлы | Побег из тюрьмы, бесплатный клиент FUSE |

| WebDAV через Filza | Все файлы | Побег из тюрьмы, бесплатный клиент WebDav |

| afc2 | Все файлы | Побег из тюрьмы, плагин AFC2, клиент AFC2 |

| Другой | Никто | Не работает на современной iOS |

На устройстве без взлома можно работать только с данными в файлах камеры и выбранных приложениях. В этой статье мы рассмотрим оба подхода.

PTP: доступ к фотографиям, видео и данным камеры как к креплению на диск

PTP имеет ряд недостатков: наиболее очевидно, что вы не можете получить доступ к файлам, кроме как с камеры. Кроме того, PTP не поддерживает такие функции, как переименование или изменение файлов или папок: вместо этого он должен удалить и воссоздать их, чтобы внести изменения. Это медленно.

Доступ к фотографиям и данным приложения через AFC через iTunes

Доступ к данным приложения через USB с помощью FUSE

С точки зрения пользователя, поскольку FUSE нормализует способ представления данных устройства, обычно не имеет значения, какой протокол отвечает за монтирование.

Использование FUSE для MacOS

Давайте продемонстрируем этот подход на macOS и как смонтировать устройство. Чтобы это работало, вам необходимо установить бесплатный диспетчер пакетов Homebrew и уметь пользоваться терминалом в macOS.

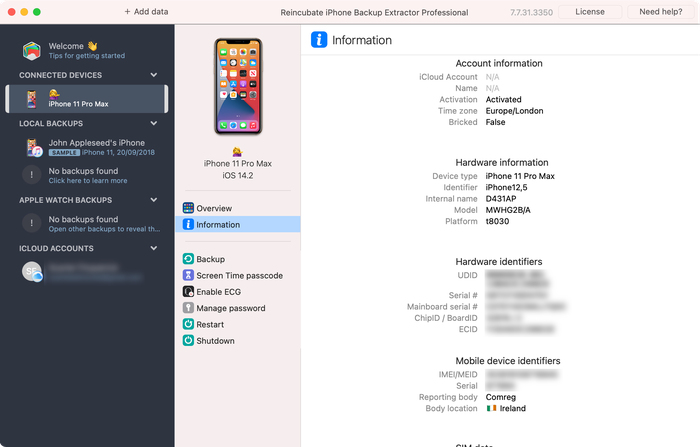

Данные устройства отображаются в iPhone Backup Extractor

Далее, давайте подготовим FUSE для macOS:

С установленным ifuse можно смонтировать ваш iPhone или iPad, используя UDID мы получили ранее:

Это позволит смонтировать ваш iPhone как диск на вашем компьютере. Если вы хотите пойти дальше и вникнуть в дополнительные данные, этот пост суперпользователя довольно удобен, и аналогично этот пост описывает использование инструмента usbmuxd.

Устранение ошибок, с которыми вы можете столкнуться

При этом стоит убедиться, что на вашем ПК или Mac не запущены другие приложения, которые могут пытаться подключиться к вашему устройству iOS.

Если вы собираетесь монтировать только одно устройство iOS, вы можете просто запустить ifuse

Нужно использовать предварительную версию usbmuxd?

usbmuxd isn’t frequently updated, so occasionally when a new version of iOS is released, it lacks support. To fix that, you can install the latest development version of it as below:

Доступ к данным приложения через USB с помощью FUSE на взломанном устройстве

Инструкции точно такие же, как указано выше. С взломанным устройством вы сразу увидите больше данных. Аккуратно, а?

Использование сервера Filza WebDAV для доступа к корневому файлу iOS

Использование AFC2 для доступа к файлам iOS через USB

Что такое AFC2?

AFC2 можно установить из Cydia, и после установки клиент AFC сможет полностью просматривать устройство.

Другие методы для доступа ко всем данным на взломанных устройствах

Восстановление удаленных файлов с подключенного устройства iOS

Если вы можете смонтировать свой iPhone или iPad в качестве диска, вы можете подумать, что можете восстановить удаленные файлы, манипулируя файловой системой непосредственно на взломанном устройстве. К сожалению, вы не можете восстановить файлы таким способом с iPhone, поскольку файловая система зашифрована. Даже если бы вы могли найти биты данных, вы не смогли бы их расшифровать. У каждого файла есть собственный ключ шифрования, и эти ключи отбрасываются при удалении.

Руководство по безопасности Apple iOS кратко описывает это на стр. 17 в «обзоре архитектуры»:

Каждый раз, когда создается файл в разделе данных, Data Protection создает новый 256-битный ключ (ключ «на файл») и передает его аппаратному механизму AES, который использует ключ для шифрования файла при его записи на флэш-память в режиме AES-XTS. На устройствах с SoC A7, S2 или S3 используется AES-CBC. Вектор инициализации вычисляется со смещением блока в файл, зашифрованный с помощью хэша SHA-1 ключа для каждого файла.

Монтирование может хорошо работать для доступа к существующим файлам, но это не очень помогает для восстановления. Для этого вам потребуется резервная копия iTunes или iCloud, данные, синхронизированные с iCloud, или криминалистическое изображение устройства до того, как данные были удалены.

Бонус: монтирование компьютера под управлением Windows с вашего iPhone или iPad

В iOS 13 появилась поддержка SMB для iOS. Это позволяет пользователям получать удаленный доступ к дискам на компьютерах Windows. Вот как это работает:

Найдите IP-адрес вашего компьютера с Windows. Команда ipconfig должна сказать вам это.

На вашем устройстве iOS откройте приложение Apple «Файлы», нажмите «Подключиться к серверу». Введите smb:// а затем IP-адрес вашего ПК. Затем выберите «Зарегистрированный пользователь» и введите имя и пароль своей учетной записи Windows.

После этого ваш диск Windows должен появиться на устройстве iOS.

Вышла iOS 15.2 beta 3 для разработчиков. Что нового

Сегодня, 16 ноября, Apple выпустила третью бета-версию для участников программы закрытого бета-тестирования, для разработчиков и тех, кто имеет свой бета-профиль. Буквально неделю назад мы рассказывали вам о новой iOS 15.2 beta 2, как Apple выкатывает новую бета-версию iOS. Несмотря на это, сразу же оговоримся, что для всех пользователей сборка iOS 15.2 скорее всего придет только ближе к Новому году.

Вышла третья версия iOS 15.2 beta 3 для разработчиков.

С момента анонса iOS 15 прошло уже немало времени, однако Apple до сих пор не выпустила часть функций, которые обещала нам нэпа презентации. Надеемся, что в конечной сборке iOS 15.2 купертиновцы все-таки представят нам большую часть из всех функций, включая те, которые не были представлены заранее. В настоящем обновлении Apple заявляет, что исправила некоторые ошибки, а также улучшила производительность.

Что нового в iOS 15.2

Нововведений в iOS 15.2 достаточно много, вот основные из них:

Изменений вышло достаточно много, но огорчает, что многие из них были заявлены еще в анонсе оригинальной iOS 15. Неизвестно, сколько еще придется ждать пользователям, чтобы получить полную сборку. Надеемся, что в ближайшее время все допилят.

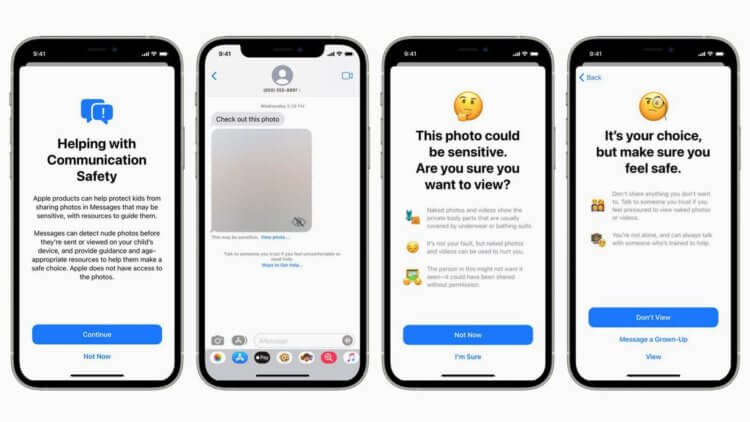

Новые функции в iMessage

В iOS 15.2 iMessage научился искать порнографические материалы и скрывать их от посторонних глаз с помощью замыливания картинки. В прошлый раз автор AppleInsider.ru Иван Кузнецов уже касался вопросов поиска обнаженных фото в переписке детей, когда рассказывал про iOS 15.2

Apple скрывает обнаженные фото в своих смартфонах.

По умолчанию функция будет отключена. При желании каждый из родителей ребенка может включить ее самостоятельно, перейдя в Настройки. Конечно, конфиденциальность всех фотографий обеспечена, Apple уверяет, что файлы не уходят никуда дальше вашего устройства.

Цифровой наследник iOS

Как и заявляли, в iOS 15.2 появится функция цифровой наследник. С помощью нее вы сможете самостоятельно добавлять пользователей, которые смогут получить данные о вашей учётной записи после смерти.

Теперь вы можете указать своего Цифрового наследника.

Чтобы перейти раздел Цифровой наследник, вам необходимо:

Как скрыть Email Apple ID

В приложении Почта наконец можно скрывать адрес своего почтового ящика в момент отправки письма. Ее суть заключается в том, чтобы пользователи могли генерировать случайные адреса для входа на определенные сайты и приложения, не указывая свой оригинальный адрес.

Скройте почту, обеспечьте себе конфиденциальность.

Чтобы не афишировать свой истинный адрес, достаточно в пункте От нажать на Скрыть мою электронную почту. Если в ответ будут приходить какие-то письма, Apple просто будет пересылать все сообщения вам. Напомню, что фишка доступна только для пользователей, которые имеют подписку iCloud+.

Подписывайтесь на нас в Яндекс.Дзен, там вы найдете много полезной информации из мира Apple.

Apple TV в iOS 15.2 обрела новый дизайн. В частности, появилась вкладка Магазин, где вы сможете ознакомиться со всеми платными фильмами и сериалами, которые не входят в подписку Apple TV+. В iPad OS 15.2 появилась отдельная боковая панель, откуда можно сразу перейти в тот или иной раздел приложения.

Еще одной новой фишкой стала возможность отследить так называемые Неизвестные вещи, с помощью которых может быть активирована слежка за вашей геопозицией. Благодаря данной фиче можно проконтролировать наличие AirTag рядом с вами. Фишка реализована с помощью приложения Локатор.

Как установить iOS 15.2

Команда AppleInsider.ru всегда предупреждает своих читателей о том, что каждое обновление — лотерея. Нередко баги встречаются даже в финальной версии, что уж говорить про iOS 15.2 beta 3, которая предназначена для разработчиков.

Эти ребята знают толк в железках и в случае обнаружения неполадок, справятся сами, поэтому хорошо подумайте перед установкой. Как бы то ни было, обязательно обзаведитесь резервной копией своего устройства. Это поможет сохранить ценные данные. А лучше перенесите все, что имеет вес на внешний носитель.

Вы можете установить iOS 15.2 beta 3 с разных источников.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

iOS 15 не выйдет в день презентации iPhone 13. В этом нет сомнений. Разбираемся, когда состоится полноценный релиз, что нового он в себе несёт и почему для старых и новых iPhone в Купертино заготовили, по сути, разные обновления

iOS 14.7 beta 5 вышла официально, обозначив заключительный этап тестирования этой версии ОС. Но вот проблема — в ней нет ни одного функционального нововведения, хотя прежде Apple себе не позволяла выпускать пустые обновления

Apple уже выпустила iOS 15 beta 8 для разработчиков. Ожидается, что всего обновление будут тестировать на протяжении 10 этапов плюс предрелизный этап. Таким образом, на релиз можно рассчитывать уже в ближайшие пару-тройку недель

Silver103, Ой спасибо! Обязательно вместо балалайки заведу себе айфон с календариком 😁 очень хороший совет! А то я на крайнем севере просто потерялась во временах года 😁 сказка о 12ти месяцах мне не знакома 🥰

Яблочный forensic. Извлекаем данные из iOS-устройств при помощи open source инструментов

Немного теории

Извлечение данных

Спаривание

Когда речь заходит о «логическом» извлечении, то одно из ключевых понятий — это спаривание (pairing) устройства и хоста. В большинстве случаев устройство будет отвечать на запросы только того хоста, с которым оно было спарено ранее (таких хостов может быть больше одного). Запись спаривания (pairing record) состоит из двух частей — одна хранится на устройстве и одна на хосте — и создается при первом подключении устройства к новому хосту. Для создания такой записи необходимо, чтобы устройство было разблокировано (то есть для спаривания в общем случае необходимо ввести пасскод) и чтобы пользователь подтвердил создание записи спаривания на устройстве (начиная с iOS 7; в более ранних версиях запись создавалась автоматически).

Запись спаривания содержит ключи шифрования для всего контента, хранящегося на устройстве, и, следовательно, может быть использована для подключения к устройству и его разблокировки. Другими словами, с точки зрения доступа к зашифрованным данным запись спаривания эквивалентна знанию пасскода: наличие любого из этих двух факторов позволяет разблокировать устройство и получить доступ ко всем данным (в криптографическом смысле).

С практической точки зрения вышесказанное значит, что для логического извлечения в общем случае необходима существующая запись спаривания с одного из доверенных компьютеров или пасскод (чтобы эту запись создать). Без этого большая часть сервисов iOS откажется работать и возвращать данные.

Практика

Для наших экспериментов понадобится виртуальная или физическая машина под управлением Linux. Linux, в принципе, может быть любым, важно чтобы под ним нормально собирались и работали `libusb` и `libimobiledevice`. Я буду использовать Santoku Linux — дистрибутив, созданный в том числе и для проведения исследования устройств под управлением Android и iOS. К сожалению, Santoku Linux содержит не все необходимое, поэтому кое-что «допиливать» все же придется.

Логическое извлечение

Для логического извлечения данных из устройства нам потребуется libimobiledevice — кросс-платформенная библиотека для общения с различными службами iOS. К сожалению, Santoku Linux 0.5 поставляется с устаревшей версией `libimobiledevice` (1.1.5), которая не полностью поддерживает iOS 8, поэтому первым делом установим самую свежую версию (1.1.7) и все ее зависимости (скачиваем архивы по указанным ссылкам, распаковываем, переходим в полученную папку и выполняем `./autogen.sh && make && sudo make install`):

Если все прошло удачно, то теперь самое время подключить какое-нибудь iOS-устройство к компьютеру (или к виртуальной машине) и проверить, что хост его видит:

Эта команда должна вывести идентификаторы (UUID) подключенных устройств.

Информация об устройстве

Следующий этап — получение более подробной информации об устройстве. Для этого служит утилита `ideviceinfo`. Она может использоваться в двух вариантах:

Параметр `-x` позволяет форматировать вывод программы в виде XML (а точнее — в виде property list), так что вывод можно перенаправить в файл и в дальнейшем обрабатывать другими программами или скриптами.

Приложения

В рамках логического извлечения можно получить доступ к данным приложений. Для этого сначала необходимо получить список установленных приложений при помощи утилиты `ideviceinstaller`:

В результате для каждого приложения получаем его идентификатор (так называемый bundle ID), название и версию. Зная идентификатор приложения, мы можем получить доступ к его данным. Для этого задействуются два сервиса iOS — `house_arrest` и `afc`. AFC (Apple File Conduit) — это служба доступа к файлам; с ее помощью, в частности, iTunes осуществляет доступ к музыке и прочим медиафайлам на устройстве. `house_arrest` — это менее известный сервис, который позволяет запускать сервер AFC в песочнице конкретного приложения; он, в частности, используется для реализации функции File Sharing в iTunes.

Но это все теория. На практике для получения доступа к файлам приложения достаточно воспользоваться утилитой `ifuse`:

В результате выполнения этой команды директория с данными приложения будет смонтирована в директории

Отмонтировать данные приложения можно командой `fusermount –u

Резервная копия iTunes

Бэкап устройства традиционно служит одним из популярных векторов извлечения данных, что неудивительно, учитывая, что бэкап по определению должен содержать массу ценной информации об устройстве и его владельце. Для создания бэкапа можно воспользоваться утилитой `idevicebackup2`:

В зависимости от количества контента на устройстве создание резервной копии может занять длительное время (до получаса).

Другая потенциальная проблема, связанная с бэкапами, заключается в том, что они могут быть зашифрованы. Шифрование бэкапов в iOS осуществляется на стороне устройства, поэтому если пользователь защитил бэкап паролем, то все данные, отдаваемые устройством в процессе бэкапа, будут зашифрованы. Пароль можно попытаться подобрать — для этого существуют как коммерческие, так и бесплатные инструменты. Без пароля доступ к содержимому файлов бэкапа невозможен.

По умолчанию `idevicebackup2` сохраняет резервную копию во внутреннем формате iOS, который не вполне подходит для ручного исследования, поскольку, например, вместо имени файла в нем используется значение хеш-функции SHA-1 от пути файла. Преимущество этого внутреннего формата iOS в том, что многие программы знают, как с ним работать, так что для анализа содержимого бэкапа достаточно открыть его в одной из таких программ (например, iOS Backup Analyzer, iBackupBot, или iExplorer).

Если же по каким-то причинам требуется получить бэкап в более «читаемом» формате, то можно воспользоваться командой `unback`:

Эта команда создаст на рабочем столе директорию `_unback_`, в которой будет сохранена резервная копия устройства в виде традиционного дерева файлов, а не в виде списка файлов с псевдослучайными именами, как ранее.

Файловая система

/Desktop/Media/`. Отмонтирование устройства осуществляется, как и в случае с доступом к данным приложений, командой `fusermount –u

FILE_RELAY

File_relay — один из менее известных сервисов iOS, позволяющий в некоторых случаях получать данные, недоступные через другие интерфейсы. Сервис присутствует во всех версиях iOS, начиная с 2.0 (тогда ОС еще называлась iPhone OS), но список доступных данных меняется от версии к версии.

Для извлечения данных через службу file_relay можно воспользоваться утилитой `filerelaytest` (она будет скомпилирована, только если указать параметр `—enable-dev-tools` при конфигурации `libimobiledevice`):

Источники `file_relay` в iOS 8

AppleTV Baseband Bluetooth Caches CoreLocation CrashReporter CLTM demod Keyboard Lockdown MobileBackup MobileInstallation MobileMusicPlayer Network Photos SafeHarbor SystemConfiguration Ubiquity UserDatabases AppSuppor t Voicemail VPN WiFi WirelessAutomation MapsLogs NANDDebugInfo IORegUSBDevice VARFS HFSMeta tmp MobileAsset GameKitLogs Device-O-Matic MobileDelete itunesstored Accounts AddressBook FindMyiPhone DataAccess DataMigrator EmbeddedSocial MobileCal MobileNotes

Эта команда выполнит подключение к службе `file_relay` и запросит фиксированный набор «источников» (sources): AppleSupport, Network, VPN, WiFi, UserDatabases, CrashReporter, tmp, SystemConfiguration. Каждый такой источник — это один файл или более с устройства. Полный список источников для iOS 8 приведен во врезке. Для запроса определенного источника достаточно использовать его имя в качестве параметра для `filerelaytest`:

Результат (то есть извлеченные данные) будет записан в файл dump.cpio.gz в текущей директории. Его можно распаковать с помощью стандартных утилит `gunzip` и `cpio`:

До iOS 8 этот сервис был исключительно полезным и позволял получить данные, недоступные через другие интерфейсы (например, если бэкап зашифрован). Но, начиная с iOS 8, Apple ввела дополнительную проверку: для того чтобы служба `file_relay` работала, на устройстве должен быть установлен специальный конфигурационный профиль, подписанный Apple.

При установке такого профиля в директории `/Library/Managed Preferences/mobile/` будет создан файл `com.apple.mobile_file_relay.plist` со следующим содержанием:

`file_relay` во время выполнения проверяет наличие этого файла и значение ключа `Enabled` в нем и возвращает данные, только если оно установлено в `true`.

Автоматизация

Один из замечательных аспектов `libimobiledevice` состоит в том, что эта библиотека, помимо готовых утилит для общения с устройством, предоставляет и API для создания своих инструментов. Она содержит, например, привязки для Python, предоставляющие такой же уровень доступа к различным сервисам устройства. Используя этот API, ты можешь достаточно быстро создать именно тот инструментарий, который тебе необходим.

iCloud

Начиная с iOS 5, устройства могут создавать собственную резервную копию в облаке iCloud, а также восстанавливаться из такой копии при первоначальной настройке. Для доступа к данным необходимо знание Apple ID и пароля. Одно из решений с открытым кодом для этого — iLoot. Утилита достаточно проста в использовании, поэтому давать какие-либо пояснения излишне: на вход подается Apple ID и пароль, на выходе — резервные копии, загруженные из iCloud’а. На момент написания статьи iLoot не работает с учетными записями, для которых включена двухэтапная аутентификация.

Заключение

В статье я постарался рассказать о доступных способах извлечения данных из iOS-устройств — способах, не требующих финансовых затрат. За кадром остался такой важный аспект исследования, как анализ извлеченных данных, — эта тема гораздо более обширна и существенно зависит от версии iOS и установленных программ, поэтому раскрыть тему анализа «в общем» представляется труднодостижимым. Тем не менее я надеюсь, что представленный материал оказался интересен и ты узнал из него что-то новое. Happy hacking!

Впервые опубликовано в журнале «Хакер» от 02/2015.

Автор: Андрей Беленко (@abelenko)