что такое mac фильтр в настройках роутера

Делает ли фильтрация по MAC адресу вашу сеть безопаснее?

Фильтрация MAC-адресов позволяет вам определять список устройств и разрешать только эти устройства в сети Wi-Fi. Во всяком случае, это теория. На практике эта защита является утомительной для создания и легкому нарушению.

Как работает фильтрация MAC-адресов

Каждое ваше устройство имеет уникальный адрес управления доступом к среде передачи (MAC-адрес), который идентифицирует его в сети. Как правило, маршрутизатор позволяет любому устройству подключаться — если он знает соответствующую кодовую фразу. При фильтрации MAC-адресов маршрутизатор сначала сравнивает MAC-адрес устройства с утвержденным списком MAC-адресов и разрешает только устройство в сети Wi-Fi, если его MAC-адрес был специально одобрен.

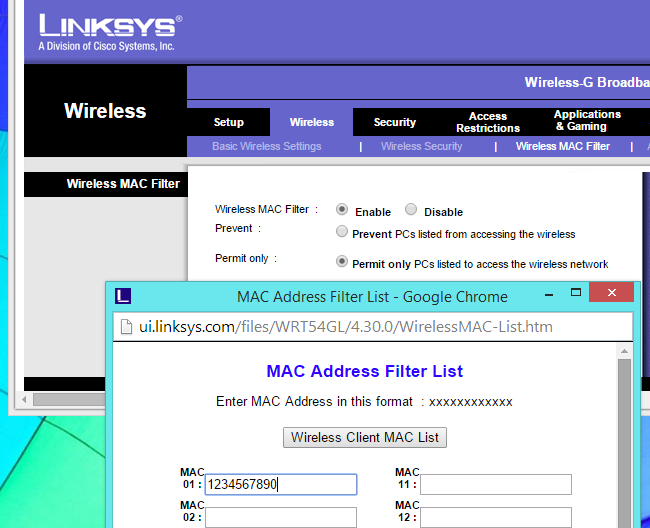

Возможно, ваш маршрутизатор позволяет вам настроить список разрешенных MAC-адресов в своем веб-интерфейсе, позволяя вам выбирать, какие устройства могут подключаться к вашей сети.

Фильтрация MAC-адресов не обеспечивает безопасность

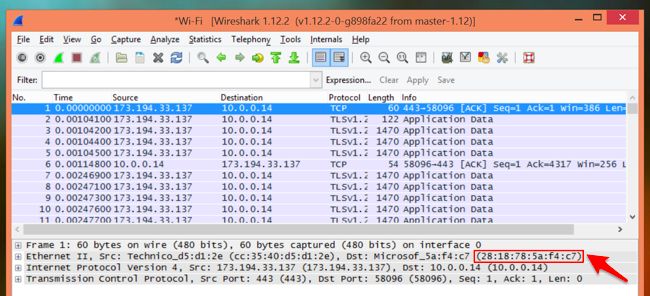

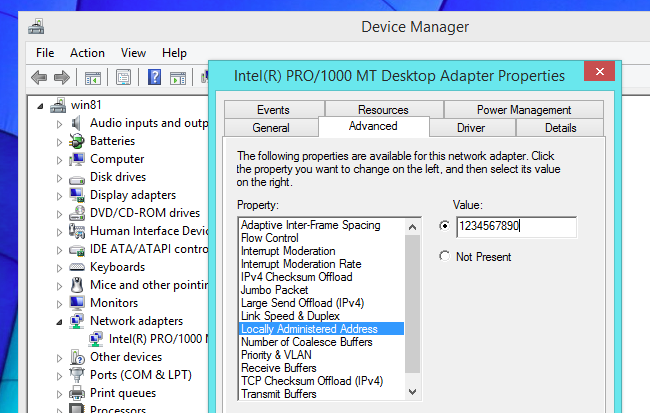

MAC-адреса также легко получить. Они отправляются в эфир с каждым пакетом, идущим на устройство и с устройства, поскольку MAC-адрес используется для обеспечения того, чтобы каждый пакет попадал на нужное устройство.

Все злоумышленники должны следить за трафиком Wi-Fi на секунду или два, изучить пакет, чтобы найти MAC-адрес разрешенного устройства, изменить MAC-адрес своего устройства на этот разрешенный MAC-адрес и подключиться к нему на этом устройстве. Возможно, вы думаете, что это будет невозможно, потому что устройство уже подключено, но атака «deauth» или «deassoc», которая принудительно отключает устройство от сети Wi-Fi, позволит злоумышленнику восстановить соединение на своем месте.

Мы здесь не увлекаемся. Злоумышленник с набором инструментов, например, Kali Linux, может использовать Wireshark для подслушивания пакета, запускать оперативную команду для изменения своего MAC-адреса, использовать aireplay-ng для отправки пакетов деассоциации на этот клиент, а затем подключаться на своем месте. Весь этот процесс может занять менее 30 секунд. И это всего лишь ручной метод, который включает в себя выполнение каждого шага вручную — не обращайте внимания на автоматизированные инструменты или сценарии оболочки, которые могут сделать это быстрее.

Шифрование WPA2 достаточно

На данный момент вы можете думать, что фильтрация MAC-адресов не является надежной, но обеспечивает некоторую дополнительную защиту только при использовании шифрования. Это похоже на истину, но не на самом деле.

Подумайте, как добавить велосипедный замок в дверь банковского хранилища. Любые грабители банков, которые могут пройти через дверь банковского хранилища, не будут иметь проблемы с блокировкой велосипедного замка. Вы не добавили никакой реальной дополнительной безопасности, но каждый раз, когда сотрудник банка должен получить доступ к хранилищу, им приходится тратить время на блокировку велосипеда.

Это утомительно и отнимает время

Время, затрачиваемое на управление этим, является основной причиной, по которой вам не следует беспокоиться. Когда вы сначала настраиваете фильтрацию MAC-адресов, вам нужно получить MAC-адрес от каждого устройства в домашнем хозяйстве и разрешить его в веб-интерфейсе вашего маршрутизатора. Это займет некоторое время, если у вас много устройств с поддержкой Wi-Fi, как это делают большинство людей.

Всякий раз, когда вы получаете новое устройство — или приходит гость, и вам нужно использовать Wi-Fi на своих устройствах, вам нужно будет войти в веб-интерфейс своего маршрутизатора и добавить новые MAC-адреса. Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это просто добавляет дополнительную работу в вашу жизнь. Это усилие должно окупиться лучшей защитой, но минимальное-несуществование в безопасности, которое вы получаете, делает это нецелесообразным.

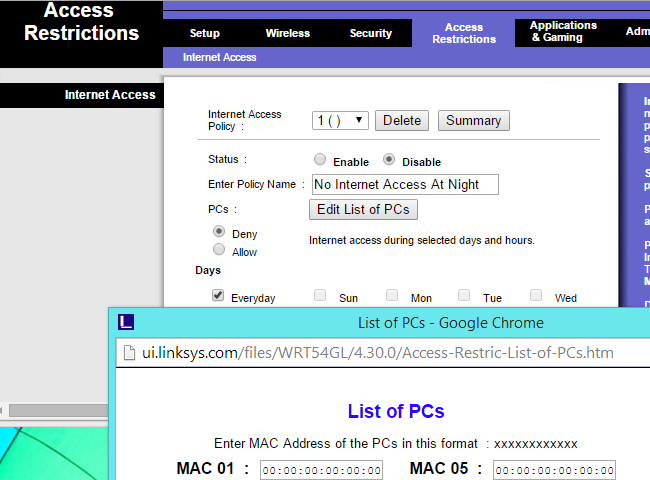

Это функция сетевого администрирования

Фильтрация MAC-адресов, правильно используемая, скорее является функцией сетевого администрирования, чем функцией безопасности. Это не защитит вас от посторонних, пытающихся активно взломать ваше шифрование и попасть в вашу сеть. Тем не менее, это позволит вам выбрать, какие устройства разрешены в Интернете.

Например, если у вас есть дети, вы можете использовать фильтрацию MAC-адресов, чтобы запретить доступ к сети Wi-Fi своим ноутбуком или смартфоном, если вам нужно их заземлить и убрать доступ к Интернету. Дети могли обойти эти родительские элементы управления с помощью простых инструментов, но они этого не знают.

Вот почему многие маршрутизаторы также имеют другие функции, которые зависят от MAC-адреса устройства. Например, они могут позволить вам включить веб-фильтрацию на определенных MAC-адресах. Кроме того, вы можете запретить доступ к веб-узлам со специальными MAC-адресами в школьные часы. На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

Если вы действительно хотите использовать фильтрацию MAC-адресов для определения списка устройств и их MAC-адресов и администрирования списка устройств, разрешенных в вашей сети, не стесняйтесь. Некоторые люди на самом деле пользуются таким управлением на определенном уровне. Но фильтрация MAC-адресов не обеспечивает реального повышения безопасности Wi-Fi, поэтому вы не должны его использовать. Большинство людей не должны беспокоиться о фильтрации MAC-адресов и, если они это делают, должны знать, что это не функция безопасности.

Как настроить фильтрацию MAC-адресов на Wi-Fi роутере TP-Link 11N (новый интерфейс)?

Шаг 1

Шаг 2

Перейдите на страницу Привязка IP— и MAC-адресов > Таблица ARP, здесь вы можете найти MAC-адрес всех устройств, подключенных к роутеру.

Шаг 3

Перейдите на страницу Беспроводной режим > Фильтрация MAC-адресов, нажмите кнопку Добавить.

Шаг 4

Введите MAC-адрес, который вы хотите разрешить или запретить для доступа к роутеру, и дайте описание для этого элемента. Статус должен быть включен и, наконец, нажмите кнопку Сохранить.

Вам нужно добавить все элементы таким образом, один за другим.

Шаг 5

Наконец, о правилах фильтрации, выберите Разрешить/Запретить и нажмите Включить функцию Фильтрации по MAC-адресам.

Если вы выберете Разрешить доступ станциям, указанным во включенных записях, доступ к ним в качестве правила фильтрации, беспроводной клиент указанный в правиле сможет получить доступ к роутеру, а другие беспроводные клиенты не могут доступ к роутеру.

Если вы выбрали Запретить доступ станциям, указанным во включенных записях для доступа в качестве правила фильтрации, только беспроводной указанный в правиле не сможет получить доступ к роутеру.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к Вашей модели устройства.

Что такое MAC фильтр в роутере?

MAC-фильтр – определяет список MAC-адресов устройств, которые будут иметь доступ к Вашей сети, либо для которых доступ к сети будет запрещен. 2. … MAC-фильтр наряду с шифрованием, аутентификацией и ключом шифрования (паролем от Wi-Fi сети) является дополнительной мерой защиты Вашей беспроводной сети.

Откройте настройки своего маршрутизатора D-Link (адрес 192.168.0.1), и перейдите на вкладку Сеть — WAN. Выберите необходимое соединение, и в поле MAC вы можете задать свой адрес, либо нажав на специальную кнопку, клонировать MAC-адрес с компьютера на роутер D-Link. Сохраните настройки нажав на кнопку Применить.

Заходим в настройки по адресу 192.168.0.1. Если делаете в первый раз, или не получается, то смотрите эту инструкцию. В настройках переходим на вкладку Wi-Fi – MAC-фильтр – Режима фильтра. В меню, напротив Режим ограничений MAC-фильтра, выбираем один из двух вариантов: Разрешать, или Запрещать.

Как поставить фильтр на вай фай?

Настройка Веб-фильтра для Android WI-FI

Как заблокировать доступ к Wi Fi по MAC адресу TP Link?

Как это сделать в роутере Tp-Link

Что такое MAC адрес для чего он служит?

В широковещательных сетях (таких, как сети на основе Ethernet) MAC-адрес позволяет уникально идентифицировать каждый узел сети и доставлять данные только этому узлу. Таким образом, MAC-адреса формируют основу сетей на канальном уровне модели OSI, которую используют протоколы более высокого (сетевого) уровня.

Если на вашем роутере TP-Link панель управления старого образца, то в ней открываем раздел «Сеть — Клонирование MAC-адреса» и нажимаем на одноименную кнопку для копирования с компьютера. Вручную ничего прописывать не нужно. MAC адрес роутера сам автоматически поменяется, подтянув его с компьютера.

Есть два способа узнать сетевой адрес маршрутизатора:

MAC-адрес — это уникальный идентификатор, который присваивается каждой единице сетевого оборудования и позволяет идентифицировать каждую точку подключения, каждый узел сети и доставлять данные только для корректной передачи данных и предоставления услуг.

Как отключить Wi-Fi роутер с телефона?

Как правило, это можно сделать кнопкой «Wi-Fi On/Off», или «Wireless On/Off». Чтобы отключить Wi-Fi нужно подержать кнопку нажатой примерно 5 секунд. Соответствующий индикатор должен погаснуть, и беспроводная сеть пропадет. Чтобы включить обратно, так же нужно нажать и подержать кнопку пару секунд.

Как создать белый список в роутере?

При создании «Белого списка» на вкладке «Домашняя сеть» в поле «Режим блокировки» выберите значение «Белый список». При включении «Белого списка» автоматически выбираются все устройства, зарегистрированные в интернет-центре. Вы можете вручную выбрать устройства, отметив их в списке. Нажмите «Сохранить».

Как сделать фильтрацию по MAC адресам?

Эта статья подходит для:

Как посмотреть MAC-адрес на телефоне Android с чистой ОС

Wi-CAT LLC

Wireless Comprehensive Advanced Technology. Build your network now.

Фильтруем трафик по MAC/IP/портам. Нюансы Firewall.

В предыдущей статье был рассмотрен проброс портов и всё, что с ним связано. Теперь остановимся на фильтрации трафика (раздел Сетевой Экран / Firewall web-интерфейса) — как транзитного, так и обращенного к локальным сервисам маршрутизатора.

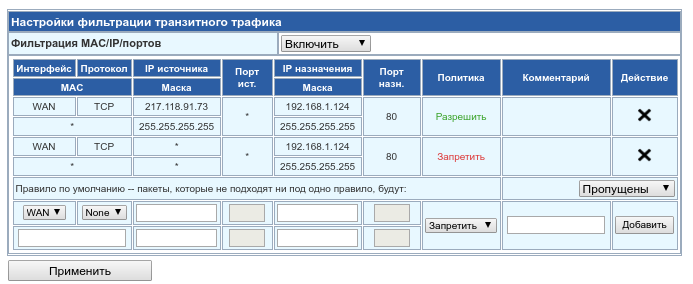

1. Настройки фильтрации транзитного трафика

Данный блок позволяет создать набор правил, регламентирующих (как запрещающих, так и разрешающих) прохождение трафика через маршрутизатор из глобальной сети в сторону клиентов и наоборот. Фильтрация может осуществляться по MAC адресам устройств, подключенных к роутеру, IP адресам устройств и внешних ресурсов, а также портам.

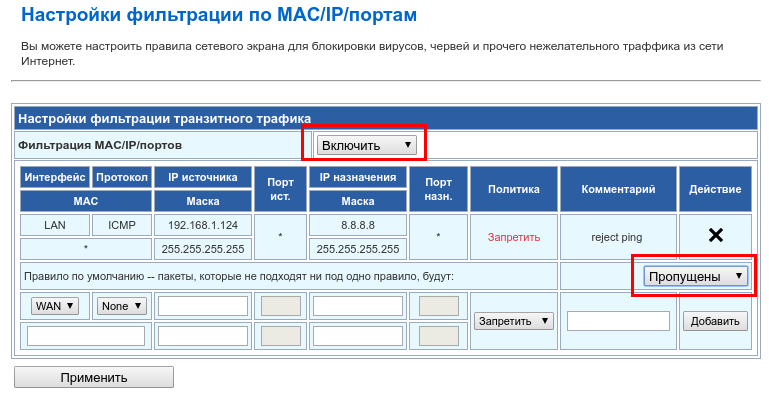

Чтобы начать работать с фильтрами, необходимо:

Включение фильтрации транзитного трафика на роутере

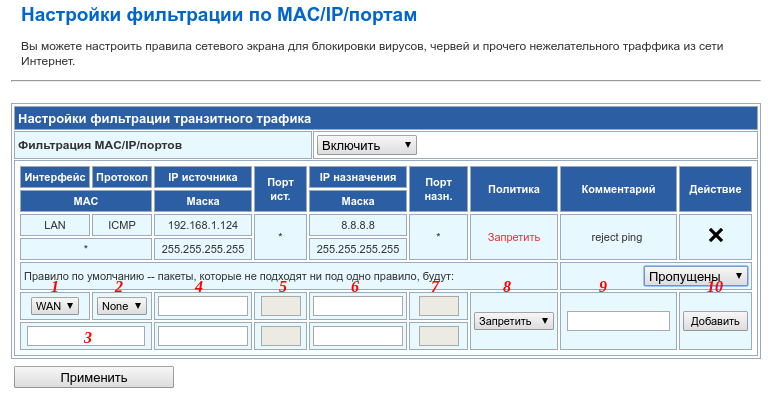

Далее, чтобы создать правило, необходимо, как и в случае с пробросом портов, внести ряд данных.

Настройка фильтрации трафика (firewall) на роутере

Важно: не обязательно заполнять все доступные поля. В этом случае, проверка соответствия не заполненному критерию просто не будет производиться.

Например, правило, рассмотренное на скриншоте, вида:

Интерфейс = LAN;

Протокол = ICMP;

MAC не указан;

IP источника (src) = 192.168.1.124, Маска не указана;

Порт ист. (src) / Порт назн. (dst) недоступны;

IP назначения (dst) = 8.8.8.8, Маска не указана;

Политика = Запретить;

— Правила для LAN

Если необходимо ограничить доступ к определенным web-ресурсам пользователю или группе пользователей, то в IP источника (src) необходимо указать IP адрес пользователя, либо, если речь о группе, — маску, которая будет в себе содержать диапазон адресов пользователей, которых мы ограничиваем. В IP назначения (dst) необходимо будет указать адреса запрещаемого ресурса, также можно указать порты, соответствующие сервисам, которые стоит цель ограничить (например, стандартные 80, 8080 – http и 443 — https) — в случае, если заблокировать необходимо лишь часть сервисов, но не адрес целиком.

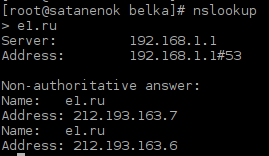

Важно: необходимо помнить, что одному доменному имени может соответствовать несколько IP адресов, а также — ограничиваемый сервис может быть доступен через не стандартные порты. Для определения IP адресов, соответствующих доменному имени, можно воспользоваться утилитой nslookup:

Аналогичным образом можно ограничить работу любых несанкционированных служб, если известны их IP адреса назначения, или же диапазоны портов (как тех, с которых происходят обращения со стороны локальных пользователей, так и тех, на которые пользователь обращается), характерные для работы этих служб / приложений.

Если же стоит задача ограничить свободу пользователя до определенного набора разрешеных ресурсов и сервисов, то необходимо выбрать значение «Блокированы» для параметра «пакеты, которые не подходят ни под одно правило, будут:» (т.е, политика по умолчанию – запрещающая). В IP и портах назначения (dst) указываются данные (адреса/подсети и порты) тех ресурсов, которые должны быть доступны. Что касается IP адресов источников (src), то их можно не указывать вообще (тогда правило распространится на всех пользователей, работающих в локальной сети маршрутизатора), либо указать конкретный IP адрес, на который действует разрешающее правило (в этом случае, на всех, для кого не создано такое правило, по умолчанию будет действовать запрещающая политика на любую активность). Либо же — указать подсеть, если правило создается для группы пользователей (по аналогии с указанием одного адреса, на всех, кто не попал в подсеть, будет действовать общая запрещающая политика).

Важно: если необходимо создать идентичные правила для нескольких IP адресов, то можно ограничиться одним правилом, если все адреса находятся в одной подсети. Например, указанный адрес 192.168.1.1 и маска 255.255.255.240 будут означать, что правило распространяется на адреса из диапазона 192.168.1.1-192.168.1.14. Если же невозможно объединить адреса, для которых распространяется правило, в подсеть, необходимо создавать несколько дублирующих правил для каждого IP-адреса.

— Правила для WAN / VPN

Правила, созданные для WAN или VPN интерфейса, регулируют политику относительно входящего трафика в сторону маршрутизатора из внешней сети.

Например, создавая запрещающее правило для интерфейса WAN, в котором выбран протокол TCP, указан исходящий адрес 217.118.91.73 и порт 433, мы подразумеваем, что все соединения в сторону маршрутизатора, устанавливаемые со стороны 217.118.91.73:433, будут отброшены (в том случае, если мы точно знаем, с какого порта будет устанавливаться соединение).

Аналогично, если необходимо запретить входящие соединения на конкретный адрес / к конкретной службе в локальной сети, правило будет содержать адрес и порт назначения, которые нам необходимо «закрыть» снаружи.

Запрещающее правило фильтрации транзитного трафика

Создание двух противоречащих друг другу правил Firewall

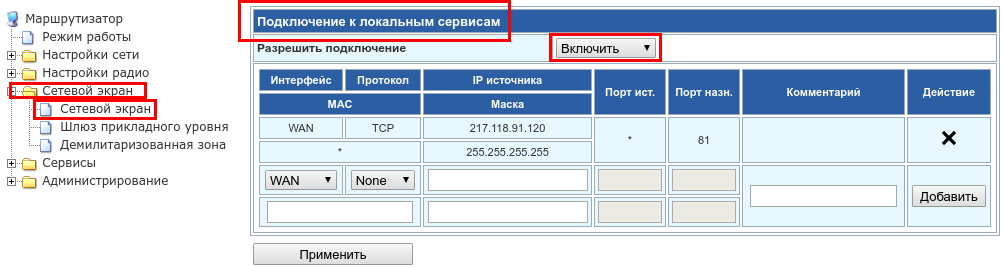

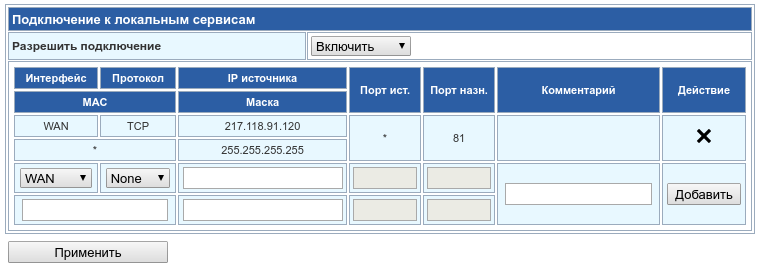

2. Подключение к локальным сервисам

Для лимитирования доступа к локальным сервисам самого маршрутизатора (не транзитного трафика!) выделен блок настроек «Подключение к локальным сервисам». По умолчанию сервис выключен. Для включения необходимо перейти в Сетевой экран → Сетевой экран → Подключение к локальным сервисам → Разрешить подключение → Включить.

Включение фильтрации трафика, обращенного к локальным сервисам маршрутизатора

Как следует из названия, данный блок настроек позволяет создавать разрешающие правила определенным хостам для доступа с указанного интерфейса к службам, запущенным на самом маршрутизаторе, при общей запрещающей политике для этого интерфейса.

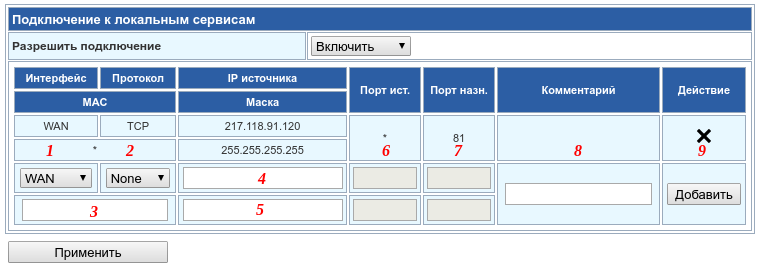

По аналогии с правилами для транзитного трафика необходимо указать данные:

Настройка правил подключения к локальным сервисам

Пример:

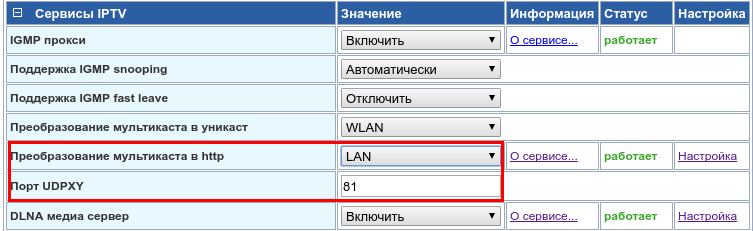

На маршрутизаторе запущен UDP Proxy (udpxy) на 81 порту. С целью обеспечения безопасности, соединение разрешено только со стороны LAN.

Включение UDPXY на роутере

При этом, стоит задача обеспечения работы iptv посредством нашего proxy для конкретного клиенского устройства, находящегося в глобальной сети. Здесь нам поможет создание правила доступа к локальным сервисам.

Правило, регулирующее доступ к локальному сервису маршрутизатора udpxy

Созданное правило означает, что соединения, устанавливаемые с WAN с IP адреса 217.118.91.120 на 81 порт маршрутизатора не будут отклоняться, несмотря на то, что в общем случае, политика доступа к udpxy на 81 порт доступны только для LAN интерфейса. Т.е, клиент находящийся на указанном IP-адресе сможет в порядке исключения пользоваться сервисом.

Важно: данный блок в частности призван управлять разрешениями доступа для сервисов, установленных из Entware, т.к по умолчанию все они имеют политику drop без каких-либо разрешающих правил и исключений. Следовательно, для сервисов из entware всегда необходимо создавать правила доступа, в противном случае доступ по умолчанию будет закрыт.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Фильтрация MAC-адресов: что это такое и как это работает

Большинство широкополосных маршрутизаторов и других точек беспроводного доступа включают дополнительную функцию, называемую фильтрацией MAC-адресов или аппаратной фильтрацией адресов. Это повышает безопасность, ограничивая количество устройств, которые могут подключаться к сети. Однако, поскольку MAC-адреса могут быть подделаны или подделаны, действительно ли фильтрация этих аппаратных адресов полезна или это пустая трата времени?

Аутентификация MAC должна быть включена?

В обычной беспроводной сети любое устройство, имеющее надлежащие учетные данные (знает SSID и пароль), может проходить аутентификацию на маршрутизаторе и подключаться к сети, получая IP-адрес и доступ к Интернету и любым общим ресурсам.

Фильтрация MAC-адресов добавляет дополнительный уровень к этому процессу. Прежде чем позволить любому устройству подключиться к сети, маршрутизатор проверяет MAC-адрес устройства по списку утвержденных адресов. Если адрес клиента совпадает с адресом в списке маршрутизатора, доступ предоставляется как обычно; в противном случае он заблокирован от присоединения.

Как настроить фильтрацию MAC-адресов

Чтобы настроить фильтрацию MAC-адресов на маршрутизаторе, администратор должен настроить список устройств, которым разрешено подключаться. Должен быть найден физический адрес каждого утвержденного устройства, а затем эти адреса должны быть введены в маршрутизатор, и опция фильтрации MAC-адресов включена.

Улучшает ли фильтрация MAC-адресов безопасность сети?

Теоретически, выполнение этой проверки соединения маршрутизатором перед приемом устройств увеличивает вероятность предотвращения злонамеренной сетевой активности. MAC-адреса беспроводных клиентов не могут быть действительно изменены, потому что они закодированы в оборудовании.

Однако, подобно тому, как запирание дверей вашего дома будет сдерживать большинство грабителей, но не останавливать определенных, настройка MAC-фильтрации не позволяет обычным хакерам получить доступ к сети. Большинство пользователей компьютеров не знают, как подменить MAC-адрес или найти список разрешенных адресов маршрутизатора.

Фильтры MAC не совпадают с фильтрами контента или домена, которые позволяют администраторам сети предотвращать прохождение определенного трафика (например, сайтов для взрослых и социальных сетей) через сеть.