что такое security frozen

Удали ненужное. Или всё, что можно сказать о DCO.

Что такое Device Configuration Overlay или сокращенно — DCO

Как работает DCO

Винчестер имеет служебную микропрограмму («прошивку»). Она определяет свойства и поведение конкретной модели накопителя. Если в процессе его жизни выяснится, что в микропрограмме допущена ошибка или можно что-то улучшить — производитель выпускает обновление прошивки.

Когда разработчики создают винчестер, они стараются заложить в него большой набор функций, чтобы соответствовать стандарту и расширить область применения изделия. Ведь его могут применять в разных устройствах: компьютерах, системах видеозаписи, музыкальном центре, автомобиле, внешнем боксе, и даже в станке с ЧПУ.

Но иногда оказывается, что некоторые функции сильно мешают. Для того, чтобы их выключить, нет смысла менять всю программу. Достаточно изменить лишь её настройки. Для этого был придуман Device Configuration Overlay — отдельный небольшой модуль, в котором эти настройки хранятся и могут меняться пользователем. При этом находящаяся на винчестере информация никак не затрагивается.

«Весёлая» история

В начале 2000-х годов производители материнских плат очень старались застраховать своих пользователей от потери содержимого BIOS — микросхемы, обеспечивающей старт компьютера. Прошивки BIOS иногда портились, а также могли быть стёрты вирусами, специально созданными для порчи Flash BIOS (например, «Чернобыль»). После такого события — компьютер становился совершенно неработоспособен, и требовал квалифицированного ремонта.

И вот, конструкторы плат придумали небольшой, и как им самим показалось — удачный лайфхак. Они стали дублировать прошивку BIOS в самый конец винчестера, где нет разделов. А чтобы пользователь и вирусы не ковырялись в ней — стали «закрывать» эту область через обрезание размера винта командой HPA. Но «недолго музыка играла».

Примерно в 2004-м году ёмкости серийно продаваемых винчестеров стремительно преодолели планку в 128 Гб, и перешли на адресацию 48 бит. И тут началось такое, что никто не ожидал. Новые жесткие диски заблокировались на объём 768Mb и заметно потрепали нервы пользователям. Ведь для их разблокировки многим пришлось обращаться в сервис. Причина оказалась в том, что встроенная в BIOS программа уменьшения объёма HDD не была рассчитана на адресацию, более чем FFFFFFFh секторов (это 268435455 x 512 = 131071 Mb — предел для 28 бит). Возникало переполнение разрядов переменной, и старшие биты обнулялись. Осложнял ситуацию описанный в моей статье глюк винчестеров фирмы Seagate.

Разумеется, даже разблокировка объёма не гарантировала спокойную жизнь в дальнейшем. Неприятность могла повториться. Для того, чтобы прервать эту свистопляску, был только один надёжный способ — отключение функции HPA. Насовсем. Обычно это делалось на аппаратно-программном комплексе через модификацию микрокода, но если винчестер поддерживал DCO — задача предельно упрощалась.

Пароль — не игрушка!

Быстрое уничтожение данных на SSD

Рассмотрим ситуацию с другой стороны. Вам необходимо быстро стереть компрометирующую информацию с накопителя. Лучше всего для этого подходят SSD. У них, в отличии от HDD, стирание данных через подсистему безопасности происходит не за десятки минут, а за пару секунд.

Однако, стереть накопитель в системе Windows непросто. Дело в том, что с целью противодействия вирусам, Windows запрещают любые действия с подсистемой безопасности, подавая в винчестер защитную команду Security Freeze lock. Отменить её можно только физически — выключив питание накопителя. Замкнутый круг? Нет.

На помощь придёт DCO.

Я делал следующий эксперимент:

Если такой финт проделать с SSD (в частности, Samsung Evo 850 поддерживают функцию DCO) — можно добиться мгновенного стирания информации, вплоть до её уничтожения вместе с операционной системой, в обход любых защит Windows.

Скрытый объём

Некоторые модели винчестеров, особенно имеющие только один диск и одну магнитную головку, выпускаются с завода с уменьшенным объёмом и по меньшей цене. Это сделано для сегментации рынка — чтобы максимально охватить весь ряд востребованных емкостей, и получить максимум прибыли. Например, так делала фирма Maxtor на моделях Diamond Max Plus 8, Diamond Max 541 и Fireball 3. Обрезаны они были, как это ни странно, через DCO. Достаточно подать такому накопителю команду Restore DCO — и пользователь получал вдвое больший объём.

Возможен и обратный процесс. Можно указать в настройках DCO другое значение ёмкости и применить настройки. Это будет аналогично действию HPA, но не будет разблокироваться с помощью HPA. Для чего применить — решайте сами.

Отключение S.M.A.R.T.

Может потребоваться в том случае, если какая-то программа без спроса лезет накопителю в S.M.A.R.T и неверно интерпретирует данные. Например, отвлекает тревожными сообщениями, замедляет работу. Или для спасения данных используется операционная система, в которую встроены S.M.A.R.T-функции, и которые нельзя отключить (к слову, за функции мониторинга S.M.A.R.T в Windows 7 отвечает файл DFDWiz.Exe). В такой ситуации отключения SMART-функций с помощью DCO даст системам понять, что винчестер не поддерживает S.M.A.R.T и проверять его не нужно.

Аналогично может потребоваться отключение других функций. Был случай, когда знакомый подключил винчестер Samsung к стационарному видеорегистратору, после чего винт перестал раскручиваться и «впал в кому». Как оказалось, в винт была подана хитрая команда, которая перевела его в режим Power-Up In Standby. Он не позволяет винчестеру работать до подачи другой команды — Disable Power-Up In Standby. Пришлось обращаться в сервис.

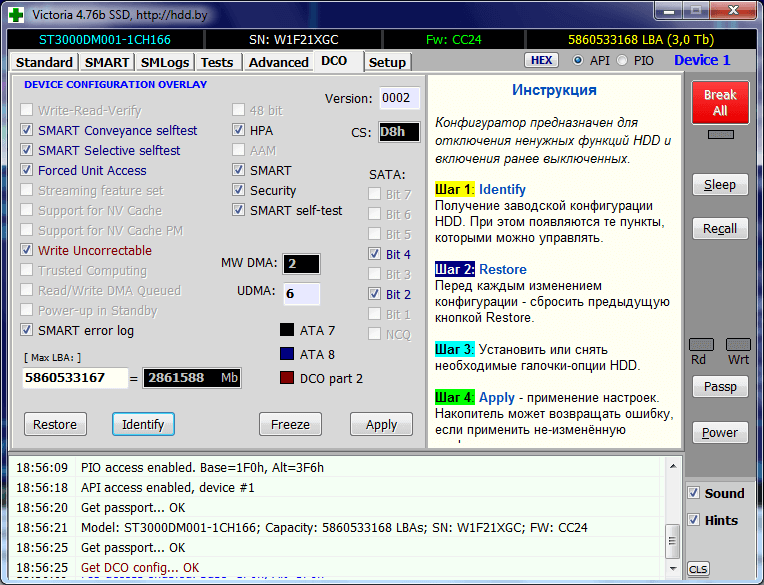

Как пользоваться DCO в программе Victoria

Краткая инструкция встроена в программу Victoria, начиная с версии 4.76 на вкладке DCO, и состоит из четырёх шагов:

Шаг 1: Нажимаем кнопку Identify

При этом из служебной зоны винчестера читается DCO-структура и интерпретируется программой. Те пункты, которыми можно управлять — обзаводятся галочками. Не подлежащие изменению — деактивируются.

Шаг 2: Нажимаем кнопку Restore

В винчестер подается команда, которая сбрасывает все прошлые настройки, если они были. Если же их не было (заводская неизменённая конфигурация) — накопитель выдаст ошибку. Это абсолютно нормально!

Шаг 3: Необходимо установить или снять необходимые галочки-опции HDD. Можно ввести другой размер диска (поле Max LBA).

Шаг 4: Нажимаем кнопку Apply и применяем настройки. При этом DCO-структура, изменённая программой, возвращается обратно в накопитель.

Если винчестер вернул ошибку — ничего страшного, настройки не применились. Читаем статью до конца.

Кнопка Freeze блокирует работу DCO до выключения питания. Нажимать без необходимости её не надо.

Особенности применения DCO и причины неудач

Поскольку эта система может управлять опциями безопасности накопителя, разработчиками винчестеров введено несколько зависимостей, исключающих применение DCO для нейтрализации уже задействованных функций. Для неопытного пользователя они могут быть неочевидны, но их нужно учитывать. Рассмотрим каждую из них.

Заключение

Теперь вы знаете о DCO абсолютно всё. Вероятно, программа Victoria 4.76 стала первой свободной программой для Windows, умеющей работать с конфигурацией накопителей.

В 2019 г. DCO исполнилось 16 лет, и такие SSD-бренды, как OCZ-Vector / Octane, Plextor, Samsung по-прежнему поддерживают его. Есть DCO и во многих гибридных накопителях SSHD.

К сожалению, разработчики OCZ-Vertex и Kingston отказались от DCO. Альтернативой у них служат команды более нового протокола — Smart Command Transport. Но это совсем другая история.

Видишь данные? Нет. Вот и я не вижу, а они есть. Уничтожаем данные на SSD-накопителях, да ещё и скорость восстанавливаем

Любой из нас сталкивался с ситуацией, когда требовалось восстановить данные, будь то что-либо не особо важное или же, наоборот, критически необходимое для достижения определённых целей. Но немногие пользователи задавали себе вопрос: «А что, если кто-то восстановит мои личные данные на моём накопителе?», — а ведь правильный вопрос! Сегодня мы поговорим о методе удаления данных Secure Erase, а также узнаем о его достоинствах и недостатках.

Но, для начала, проясним ситуацию. Этот материал ориентирован на обычных (не важно – новичков или продвинутых) пользователей, которые решили по тем или иным причинам безвозвратно удалить данные с него или же попытаться восстановить скоростные показатели накопителя, если они стали заметно опускаться до заметно низших показателей, чем заявлено (при этом, SLC-кеширование и другие «официальные» причины снижения скоростей в данном случае мы не рассматриваем, так как это уже аппаратные особенности накопителей). Суть проблемы, которую может решить Secure Erase, может заключаться и в том, что накопитель стал медленно работать – записывать и считывать данные. Причин может быть достаточно много и часть из них связана с аппаратной составляющей, а часть – с программной. Твердотельные накопители разительно отличаются в обслуживании от классических HDD, поэтому простое удаление данных или же форматирование накопителя не означает действительно сброс ячейки – перед записью их требуется очистить, что замедляет процесс записи новых данных. По идее, таких проблем быть не должно, ведь существует TRIM – команда очистки помеченных на удаление данных в ячейках при простое системы, чтобы мы этого не заметили. Эта команда работает только с SATA накопителями форм-фактора 2.5” и M.2. Для накопителей, подключаемых к шине PCIe (M.2 или PCIe на материнской плате) существует аналог – Deallocate. Но бывает так, что данные функции отключены по каким-либо причинам — ошибка работы ОС, ошибка пользователя в настройке диска через стороннее ПО, использование нестандартных сборок ОС с неизвестными программными компонентами. И в скором времени диск начнёт работать заметно медленнее, что будет видно даже «на глаз» без каких-либо замеров производительности бенчмарками.

И пара слов для тех, кто посчитает данный материал инструкцией к действиям в рамках организаций, где удаление данных необходимо как класс. Для защиты информации, относящейся к критически важной, как для серьезных организаций, опасающихся за сохранность данных, так и для предприятий государственного сектора, работающего со сведениями, составляющими государственную тайну, на носителях информации, как правило, должны применяться комплексы защиты (программные и/или аппаратные), построенные на криптографической защите данных с использованием отечественного ГОСТ 28147-89, удовлетворяющие нормативно методическим документам регуляторов. Всё дело в том, что в России на данный момент нет действительно эффективного алгоритма полного удаления данных с твердотельных накопителей, а ГОСТ P50739-95 ориентирован на НЖМД (HDD в простонародье) для этого не совсем подходит. Наберёмся терпения — о наших и не наших стандартах немного позже. Это надо было обязательно рассказать, но со страшными формулировками в данном материале мы завязываем. Ну или почти 🙂

Почему данные удаляются не сразу?

Любой из нас когда-то думал, а, возможно, думает и сейчас, что, нажав кнопку «Удалить» и затем «Очистить корзину», выбранные файлы будут удалены. Но на самом деле это не совсем так и сейчас мы поясним почему. Алгоритмы работы HDD построены таким образом, что, когда вы удаляете какой-либо файл, на самом деле операционная система удаляет ссылку на него из таблицы файловой системы. Это словно удалить ярлык с рабочего стола – в таком случае программа или игра остаётся на месте и к ней всё равно можно получить доступ. Все же когда-то по просьбе родителей удаляли ярлык CS или другой любимой игры с фразой «всё, игра удалена»? Так и тут — файл физически остаётся на носителе, но до тех пор, пока на его место не будет записан новый. Хотя, даже после этого информацию можно восстановить, изучив магнитные поля на поверхности диска, но это уже совсем другая история… Как вы уже догадались, безопасное стирание HDD проходило очень просто — абсолютно каждый сектор жёсткого диска перезаписывался нулями и единицами, а также их комбинациями очень много раз. При чём, чем больше — тем лучше! Эта процедура занимает много времени. Очень много времени. Именно поэтому такой способ не подходит для моментального и безвозвратного удаления данных, если вдруг к вам наведается группа захвата. Здесь нужны радикальные методы вроде моментального физического уничтожения… Не суть, разговор не об этом.

С SSD всё совсем иначе. В отличие от HDD, у SSD более сложные алгоритмы работы по распределению данных. Один из примеров того, как данные остаются нетронутыми, связан с управлением ими в SSD. Сделано это для того, чтобы износ ячеек памяти был хотя бы примерно равномерным, ведь они обладают ограниченным «сроком жизни». Когда вы редактируете документ и сохраняете изменения, они не перезаписывают исходные данные. Вместо этого твердотельные накопители записывают новое содержимое в пустой блок данных, а затем обновляет логическую карту, чтобы указать новое местоположение. Это оставляет место, в котором исходные данные на SSD, помечены как свободные, но фактические данные остаются нетронутыми. Со временем данные, помеченные как свободные, могут быть удалены, но до тех пор они могут быть восстановлены. Собственно, это также является причиной замедления консьюмерских накопителей, о чём было сказать чуть выше. То, как контроллер флэш-памяти управляет распределением данных, в значительной степени не гарантируют, что метод, применяемый в стирании HDD, полностью перезапишет все ячейки памяти SSD.

Стандарты, стандарты, стандарты… Актуальны ли?

Secure Erase признан Национальным Институтом Стандартов и Технологий США (NIST) как эффективный и безопасный способ удовлетворения юридических требований к санации данных.

ATA Secure Erase является частью спецификации ANSI ATA. В случаях её правильной реализации, стирает всё содержимое диска на аппаратном уровне, а не с помощью программных средств.

ATA Secure Erase (SE) создан для контроллеров в SSD. Контроллер SSD сбрасывает все ячейки памяти, делая их пустыми. По сути, этот способ восстанавливает SSD до заводского состояния, не только удаляя данные, но и возвращая первоначальную производительность. При правильной реализации этот стандарт будет обрабатывать всю память, включая области обслуживания и защищённые сектора.

NAVSO P-5239-26 Wipe Method — самый распространенный в мире стандарт утилизации родом из Министерства обороны США. Алгоритм выполнения, следующий:

— первый проход – записывается указанный символ (например, ноль);

— второй проход — записываются обратные данные (ноль заменяется единицей);

— третий проход — запись случайной последовательности.

Данный метод минимизирует остаточную намагниченность и делает возможность восстановления спец. средствами крайне проблематичной. Ага, речь-то уже не про SSD, верно?

Немецкий стандарт VSITR. Алгоритм выполнения проходит в 7 полных циклов перезаписи:

— записать 0;

— записать 1;

— записать 0;

— записать 1;

— записать 0;

— записать 1;

— записать случайные данные.

Получается, что на данный момент времени конкретно для твердотельных накопителей нормативных документов не существует или они недоступны для публики.

Чем сложнее система, тем проще ее сломать.

Казалось бы, SSD накопители обладают нетривиальной системой работы, поэтому и схема полного уничтожения данных тоже должна быть не самой простой. Но на самом деле всё обстоит совсем не так. В любом SSD есть контроллер, который является “мозгом” накопителя. Он не просто говорит системе, куда записывать данные, но и умело шифрует информацию, проходящую через него, а ключ хранит у себя. Если удалить (точнее – заменить) данный ключ, то вся информация превратится в беспорядочный набор единиц и нулей — расшифровать её будет невозможно никаким образом (по крайней мере до тех пор, пока не будут созданы такие вычислительные мощности и средства, которые позволят подобрать этот ключ). Всего одно достаточно простое со стороны пользователя действие может решить проблему безопасного стирания данных. Данный способ является самым быстрым и эффективным.

Если совместить два метода (замену ключа и сброс ячеек), то получится идеальный алгоритм получения абсолютно стерильного диска в состоянии его максимальной производительности. Это, во-первых, решает ту проблему, которую мы подняли в самом начале статьи, а, во-вторых, может нам помочь ответить на вопрос о степени износа накопителя. Важно заметить, что некоторые диски с встроенным шифрованием при получении команды безопасной очистки могут выполнить только один алгоритм — это зависит от настройки контроллера производителем. Если «сбросить» ваш SSD и сравнить фактическую производительность с заявленной, то вы получите ответ на этот вопрос. Данная процедура никак не повлияет на износ диска, что очень важно. Заметим, что эти действия предназначены именно для анализа состояния диска, но долговременного прироста скорости чтения/записи добиться не получится из-за особенности работы SSD дисков – ситуация может зависеть как от модели накопителя, так и от микропрограммы контроллера. И обязательно надо отметить, что далеко не все накопители поддерживают шифрование. В таком случае контроллер просто производит сброс ячеек.

Особенности очистки SSD с интерфейсом NVM Express

Вся вышеперечисленная информация описывала работу с магнитными дисками на основе интерфейсов ATA/SATA, а также SSD на основе интерфейса SATA – 2.5” или М.2 устройствами, которые наиболее распространены сейчас на рынке. А вот современный высокоскоростной интерфейс NVMe — кое-что другое. SSD с таким интерфейсом могут быть выполнены в виде M.2 плат и PCI-Express плат (похожие на небольшие видео или звуковые карты – кому как больше нравится). Интерфейс NVM Express (NVMe) — это спецификация интерфейса логического устройства для доступа к энергонезависимой памяти, подключённой через шину PCI Express. «NVM» выступает в качестве инициализатора для энергонезависимой памяти, которая обычно является флэш-памятью в виде SSD. NVM Express, как интерфейс логического устройства, был спроектирован с нуля, чтобы максимизировать выгоду из низкой задержки и внутреннего параллелизма устройств хранения на основе флэш-памяти, отражая параллельность современных процессоров, платформ и приложений. Диски такого типа не поддерживают стандартные команды, но, поскольку, как говорилось ранее, проблема не нова, разработчики при проектировании таких накопителей учитывали это, поэтому все (или почти все) SSD обладают в своём арсенале команду на запуск алгоритмов Secure Erase.

К слову, последняя спецификация NVMe добавляет новые команды, которые могут очистить каждый нанометр диска (шинный кэш и т.д.). Единственной проблемой остаётся софт, который должен уметь работать с дисками данного типа.

Когда нужно стереть всё. Но как?

Спецификации, алгоритмы, сложные названия, это, конечно, очень интересно. Но мы хотим стереть свой диск! Что для этого нужно сделать?

Начнём с грустного. Грустного для пользователей Mac OS. Проблема заключается в том, что по большей части ни одна из утилит, выпускаемых производителями твердотельных накопителей, которые поддерживают Secure Erase Unit или Format NVM, не работает на Mac, поэтому для проведения данной процедуры придется подключить свой диск к системе под управлением Windows, Linux или DOS.

Все крупные производители SSD предоставляют утилиты для работы со своими решениями, а найти их можно на официальных сайтах. Также можно использовать бесплатные и платные решения, которые тоже подходят для удаления данных, но функционируют на основе упомянутых выше стандартов, так как никто кроме разработчиков SSD не знает аппаратную составляющую настолько, чтобы правильно с ней работать, а также создать универсальное средство для всех существующих SSD. Для примера мы возьмём накопители Kingston UV500 и А1000, обладающие интерфейсам SATA и NVMe, соответственно.

Сначала добавим, что выполнить очистку накопителя из функционирующей на нём операционной системы не выйдет. Собственно, логично и ничего удивительного. Но мало ли…

Для демонстрации процессов удаления и восстановления данных подготовим испытуемый A1000. Закинем на него набор фотографий, видео и разного софта как в архивах, так и в виде исполняемых файлов.

Что обычно делают пользователи, когда хотят «удалить» данные с диска? Например, перед его продажей. Правильно, форматируют его с настройками по умолчанию.

А что может сделать новый владелец накопителя? Снова верно – проверить своё приобретение на предмет всяческих интересностей. Как можно заметить, данные в отличном состоянии!

И на их восстановление потребовалось очень мало времени (если оба накопителя быстрые):

Теперь многие знают, что надо удалять данные правильно. Сделать это можно несколькими способами, но существуют некоторые ограничения. К примеру, в Windows 8 и новее твердотельные накопители работают в таком режиме, что выполнить Secure Erase просто так не выйдет. Если с 2.5” накопителями ещё можно бороться (для снятия «лока» надо при включённой системе с загруженной операционной системой отключить именно кабель питания от накопителя, а через несколько секунд подключить его), то с M.2 решениями так сделать не выйдет. Аналогично и с NVMe M.2 SSD. У Kingston есть программа SSD Manager, которая обладает всем необходимым функционалом для мониторинга состояния накопителей или их обслуживания, включая Secure Erase. Собственно, при использовании в ОС Windows 10, программа говорит нам что надо сделать, чтобы разблокировать накопитель и безвозвратно удалить хранящиеся на нём данные.

Можно воспользоваться системой с Windows 7 – в ней всё должно работать корректно, если, конечно, не используется непонятная «сборка» от народных умельцев с неизвестно насколько рабочими драйверами SATA контроллера материнской платы. Ещё один вариант, если функция Secure Erase в Kingston SSD Manager недоступна вне зависимости от ваших действий — использовать USB док-станцию для подключения вашего накопителя. Тогда сразу никаких проблем – функция доступна без каких-либо проблем. Накопитель виден в системе.

Здесь нам надо выбрать подключённый диск, нажать кнопку Secure Erase и ввести последние 4 символа серийного номера нашего накопителя.

Процесс не занимает много времени, поэтому вскоре можно начать пользоваться диском снова.

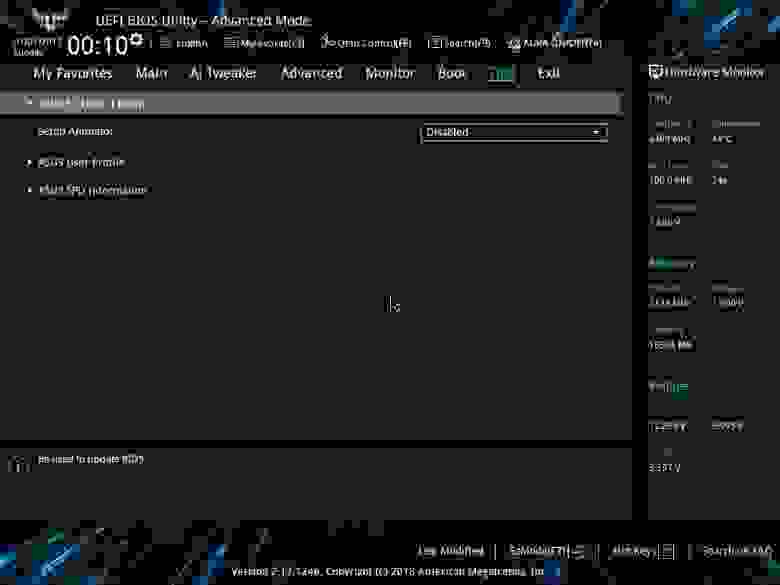

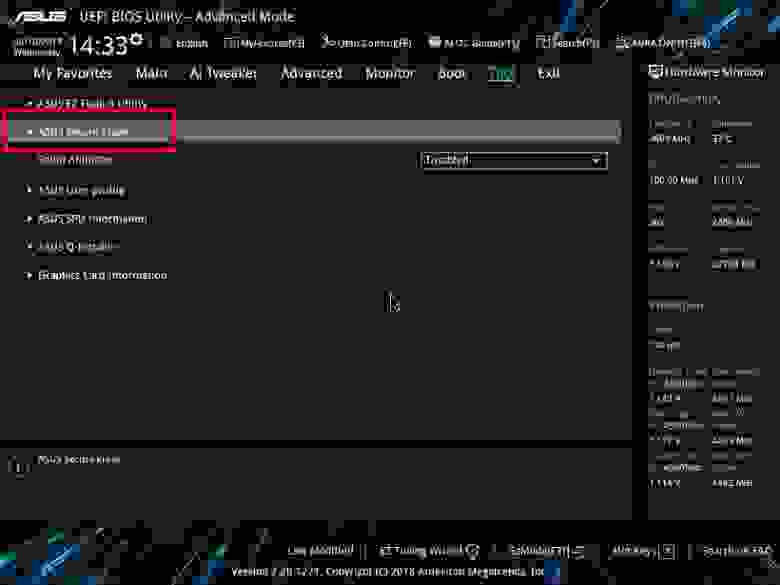

Ещё один вариант запуска Secure Erase – из BIOS материнских плат, если такой функционал реализован их производителем. Обычно, программа находится в соответствующем разделе. К примеру, некоторые модели плат не обладают подобной возможностью

Но в немалом количестве моделей программа готова прийти вам на помощь:

В ней мы видим список подключённых дисков и их статусы.

Чтобы получить статус Ready для SATA накопителей требуется отключить и подключить их питание без выключения общего питания системы, о чём мы сказали чуть ранее. Затем надо перезапустить утилиту SSD Secure Erase. Видим, что статус поменялся на Ready.

Для NVMe дисков перед выполнением очистки требуется выбрать размер сектора.

И потом нас спросят хотим ли мы очистить накопитель.

И ещё раз – а действительно ли? Ведь процесс необратимый.

Через некоторое время задача будет выполнена. Останется лишь выключить или перезагрузить систему, а накопитель будет в состоянии «как из магазина».

Теперь уже на накопителе найти ничего не получится.

Даже если использовать функцию углублённого анализа.

Теперь рассмотрим вариант, который можно использовать в случае, если под рукой нет системы с Windows 7 или материнской платы со встроенной программой зачистки. Обратимся к бесплатному программному обеспечению. Восстановить скорость накопителя таким способом не выйдет (или выйдет, но не так, как если бы это был «тот самый» Secure Erase), но данные ваши уже никто не восстановит.

Первая программа — Secure Eraser от компании ASCOMP Software. Её интерфейс максимально прост. Сначала добавляем файлы и папки в список на удаление.

Затем выбираем алгоритм удаления данных.

И запускаем процесс удаления. Остаётся только подождать некоторое время, которое зависит от количества удаляемых данных и выбранного алгоритма.

После завершения процесса удаления программа выводит отчёт о проделанной работе.

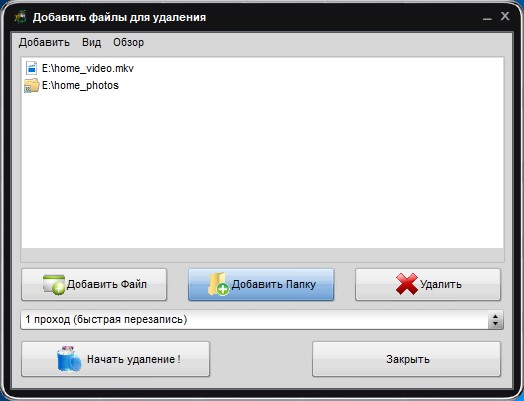

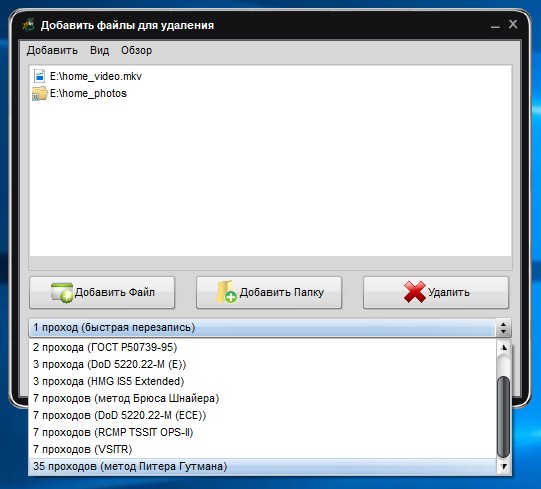

Ещё одна программа — Soft4Boost Secure Eraser. Это чрезвычайно простая в использовании программа, где от вас требуется минимум действий. Сначала выбираем файлы и папки, которые хотим уничтожить.

Затем алгоритм удаления данных

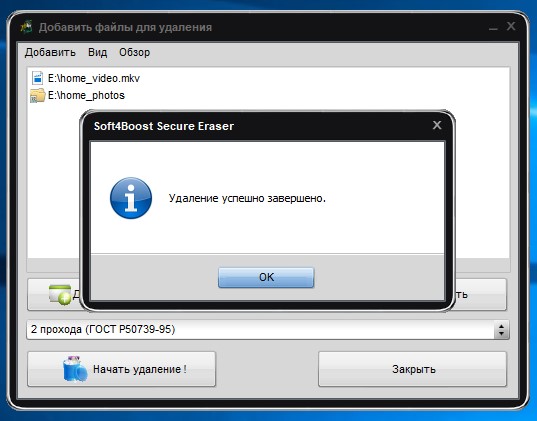

А останется только запустить процесс и дождаться его окончания.

И познакомимся с ещё одной программой – Eraser. Эта программа обладает достаточно богатым набором возможностей, таких как очистка разделов или дисков целиком, очистка незанятого пространства на диске, определённых файлов или папок, а также создания расписания для всего вышеперечисленного.

Для удаления тех или иных данных требуется создать задачу с определёнными параметрами.

Мы создали задачу по удалению данных со всего накопителя. К примеру, это актуально перед продажей SSD.

Скорость процесса очистки варьируется в зависимости от выбранного метода. Но быстрым не является ни один вариант. Но тут ничего не поделаешь – для полного уничтожения данных требуется время.

И, всё-таки, очень кратко ознакомимся с ещё одной программой, но функция Secure Erase доступна только в платной её версии. Речь идёт о AOMEI Partition Assistant. Программа обладает богатейшим функционалом по работе с накопителями, но нас интересует только функция очистки диска. Примечательно, что в Windows 10 (а также 8 или 8.1) данная функция недоступна, что подтверждается соответствующим всплывающим окном.

Программа также позволяет удалить данные в соответствии с выбранным алгоритмом, после чего восстановить их будет невозможно.

Что дальше?

Собственно, ничего. Теперь вы можете быть спокойны – ваши личные данные, которые хранились на накопителе, восстановить не получится. А ещё восстановятся скоростные показатели диска до практически заявленных (идеальными они никогда не будут, как ни крути). Возможное снижение производительности в будущем ожидаемо, если не решить проблему с TRIM/Deallocate. Поэтому, хоть Secure Erase и действенный способ, но он убирает лишь симптомы, а болезнь остаётся. Обязательно следует проверить наличие новых прошивок для накопителя, драйверов для материнской платы или же использовать «чистую» операционную систему, а не сборку от народных умельцев. Кроме того, рекомендуется использовать для работы с накопителем программное обеспечение, разработанное производителем, иначе снова будет шанс что-то «сломать», особенно если лезть в такие настройки, как включение или отключение сервисных функций типа TRIM, что позволяют некоторые «раскрученные» инструменты в сети.

А ещё сегодня мы убедились в нескольких моментах. Первый: самый безопасный и быстрый метод удаления данных – использование фирменного программного обеспечения от производителя. Всю малину портят Windows 8/8.1/10, в которых этот функционал недоступен или же доступен после плясок с бубном, но решение найти можно, о чём мы и поведали. Второй: использование встроенной в материнскую плату функции Secure Erase вполне имеет право на жизнь. Здесь всё проще простого – никаких ограничений, несколько кликов мышью или нажатий клавиш клавиатуры и диск девственно чист. И третий: использование стороннего программного обеспечения для удаления данных. Это не совсем то, в чём заключается суть функции Secure Erase на уровне контроллера/прошивки, но результат будет примерно идентичным. Правда, с заметно возросшим временем выполнения задачи, а именно — очистки. Данный способ не подходит для восстановления скорости накопителя вместо команды TRIM или первых двух способов, а лишь позволяет безвозвратно уничтожить информацию. Удаляйте свои личные данные правильно и спите спокойно!

Для получения дополнительной информации о продуктах HyperX и Kingston обращайтесь на сайты компаний.