что значит скомпрометирован учетные данные

Исследование IBM: компрометация учетных записей сотрудников привела к самым дорогостоящим утечкам данных за последний год

Удаленная работа и растущий масштаб бизнес-операций в облаке увеличивают риски при доступе к чувствительной информации. Данный отчет проливает свет на финансовые потери, с которыми могут столкнуться организации в случае компрометации этих данных. Отдельное исследование IBM показало, что более половины сотрудников, которым из-за пандемии пришлось осваивать работу из дома, не получали новых указаний по обращению с идентифицирующими персональными данными клиентов, несмотря на связанные с этим нововведением риски.

Исследование «2020 Cost of a Data Breach Report», проведенное Ponemon Institute при поддержке IBM Security, основано на глубинных интервью с более чем 3200 специалистами по информационной безопасности компаний, которые пострадали от утечек данных за последний год. Вот ключевые выводы исследования этого года:

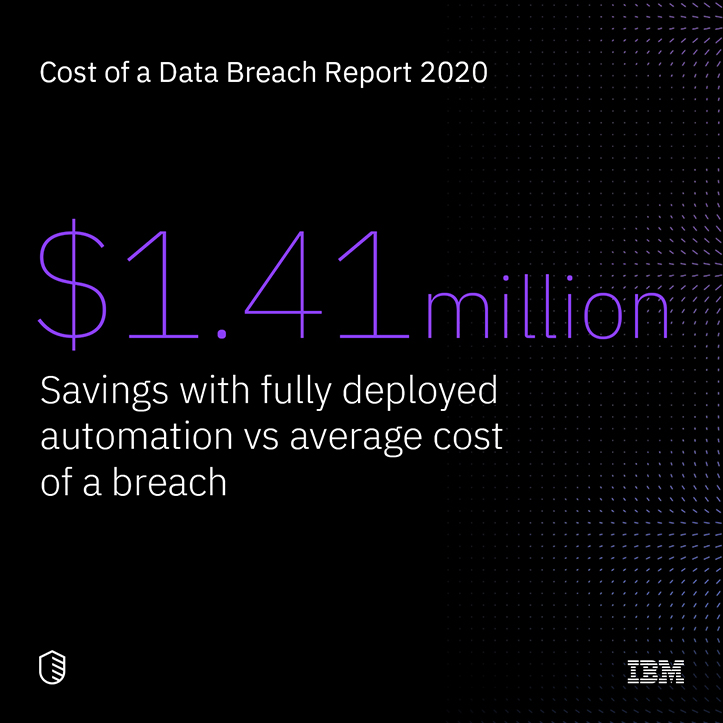

«Мы заметили, что компании, которые инвестировали в автоматизированные технологии, могут более эффективно нивелировать негативное влияние утечек данных, — заявила Венди Уитмор, вице-президент IBM X-Force Threat Intelligence. — Сейчас, когда компании расширяют свои цифровые возможности ускоренными темпами, а в сфере информационной безопасности сохраняется дефицит кадров, для защиты растущего количества устройств, систем и данных требуется все больше усилий. Автоматизация киберзащиты позволяет решить эту проблему. Она способствует не только более оперативному реагированию на утечки данных, но и значительному снижению сопутствующих расходов».

Учетные данные сотрудников и неправильно сконфигурированные облачные среды — уязвимые места, которые выбирают злоумышленники

Украденные или скомпрометированные учетные данные и неправильно настроенные облачные среды являются самыми распространенными причинами взломов. На них приходится около 40% всех случаев. В 2019 году целью злоумышленников стали более 8,5 млрд записей данных. В каждом пятом случае преступники использовали ранее взломанные электронные почты и пароли. Компании переосмысливают свои стратегии киберзащиты, применяя подход «нулевого доверия», и пересматривают порядок аутентификации пользователей, а также уровни предоставляемых им прав доступа.

Спонсируемые государством атаки наносят самый большой ущерб

Передовые технологии киберзащиты помогают бизнесу

Некоторые дополнительные выводы исследования этого года:

Информация об исследовании

Ежегодное исследование стоимости утечек данных «Cost of a Data Breach Report» основано на глубинном анализе информации о реальных утечках данных, произошедших в период с августа 2019 по апрель 2020 года. В исследовании учитываются сотни факторов, влияющих на расходы: правовые, нормативные и технические аспекты, а также ущерб от негативного влияния на имидж бренда, потери клиентов и снижения продуктивности сотрудников.

Если вы считаете, что ваш идентификатор Apple ID скомпрометирован

Вы беспокоитесь, что кто-то мог получить несанкционированный доступ к вашему идентификатору Apple ID? Выяснить, так ли это, и вернуть контроль над своей учетной записью помогут следующие действия.

Признаки компрометации идентификатора Apple ID

Идентификатор Apple ID может быть скомпрометирован, если вам приходит уведомление от Apple об изменении, которого вы не вносили, или если вы замечаете в учетной записи данные или изменения, которых не должно быть. Например:

Если вы получили электронное письмо, текстовое сообщение или телефонный звонок, в достоверности которого вы не уверены и которое, по вашему мнению, может быть фактом фишинга, ознакомьтесь с советами по определению легитимности сообщений и звонков.

Восстановите контроль над своим идентификатором Apple ID

Если вы полагаете, что ваш идентификатор Apple ID скомпрометирован, выполните следующие действия, чтобы восстановить полный контроль и проверить данные учетной записи.

Если вы выполнили перечисленные выше действия и считаете, что учетная запись по-прежнему может быть скомпрометирована, обратитесь в службу поддержки Apple.

Проверьте, с каким именно идентификатором Apple ID выполнен вход на вашем устройстве

Если на устройстве выполнен вход с идентификатором Apple ID, который вы не знаете, выполните следующие действия, чтобы выйти, а затем снова войти с другим идентификатором Apple ID. Чтобы убедиться, что на ваших устройствах выполнен вход в надежные идентификаторы Apple ID, которые контролируете только вы, проверьте следующие настройки на каждом устройстве.

iPhone, iPad или iPod touch:

Также следует проверить настройки iCloud для Windows, AirPort Time Capsule или другой AirPort Base Station и Apple TV (для службы Фотографий или Семейного доступа iCloud).

Убедитесь, что ваш идентификатор Apple ID защищен

Идентификатор Apple ID используется для большого количества продуктов и услуг Apple, поэтому следует обеспечить максимальную безопасность идентификатора Apple ID. Пароль к учетной записи должен быть только у вас, и только вы должны иметь доступ к идентификатору Apple ID. Если кто-то, кого вы не знаете или кому вы не доверяете, может выполнить вход, используя ваш идентификатор Apple ID, значит, его безопасность скомпрометирована.

Ваш идентификатор Apple ID может быть недостаточно защищен по следующим причинам:

Если любое из перечисленного выше верно, следует как можно скорее сбросить пароль и проверить данные учетной записи

Что такое риск?

Обнаружения рисков в защите идентификации Azure Active Directory включают все выявленные подозрительные действия, связанные с учетными записями пользователей в каталоге. Обнаружения рисков (связанных с пользователем и входом) влияют на общую оценку риска пользователя в отчете о пользователях, совершающих рискованные действия.

Защита идентификации предоставляет организациям доступ к мощным ресурсам для просмотра и быстрого реагирования на эти подозрительные действия.

Защита идентификации создает обнаружения рисков только при использовании правильных учетных данных. Если при входе в систему используются неверные учетные данные, это не представляет риск компрометации учетных данных.

Типы и обнаружение рисков

Существует два типа риска: Пользователь и Вход, а также два типа обнаружения или вычисления В реальном времени и Автономно.

Данные обнаружения в реальном времени могут не отображаться в отчетах в течение 5–10 минут. Данные обнаружения в автономном режиме могут не отображаться в отчетах в течение 48 часов.

Наша система может обнаружить, что событие риска, внесенное в оценку риска пользователя, совершающего рискованные действия, было ложноположительным результатом или что риск пользователя был устранен путем применения политики, например путем ответа на запрос MFA или защищенной смены пароля. В этих случаях система отменит состояние риска, к событию будет добавлена строка описания «AI confirmed sign-in safe» (ИИ подтвердил безопасный вход) и это событие больше не будет влиять на риск пользователя.

Обнаружения, связанные с пользователем

Обнаруженные рискованные действия могут быть связаны не с конкретным злонамеренным входом, а с самим пользователем. При таких обнаружениях риски вычисляются в автономном режиме с помощью внутренних и внешних источников Майкрософт для анализа угроз, включая исследователей безопасности, специалистов правоохранительных органов, группы безопасности Майкрософт и другие надежные источники.

Эти риски вычисляются в автономном режиме с помощью внутренних и внешних источников анализа угроз Майкрософт, включая исследователей безопасности, специалистов по принудительной защите, группы безопасности в корпорации Майкрософт и другие надежные источники.

| Обнаружение риска | Описание |

|---|---|

| Утечка учетных данных | Этот тип обнаружения риска означает, что произошла утечка допустимых учетных данных пользователя. Киберпреступники зачастую предоставляют общий доступ к украденным ими действительным учетным данным законных пользователей. Обычно их публикуют в теневом интернете или paste-сайтах либо продают на теневом рынке. Когда служба по украденным учетным данным Майкрософт получает учетные данные пользователя из теневого интернета, paste-сайтов или других источников, они сравниваются с текущими действительными учетными данными пользователей Azure AD, чтобы найти действительные совпадения. Дополнительные сведения об утечках учетных данных см. в разделе Часто задаваемые вопросы. |

| Аналитика угроз Azure AD | Этот тип обнаружения риска указывает на действия пользователя, необычные для этого пользователя или соответствующие известным шаблонам атак на основе внутренних и внешних источников аналитики угроз в Майкрософт. |

Риск при входе

Риск при входе представляет вероятность того, что данный запрос проверки подлинности отправлен не владельцем удостоверения.

Эти риски вычисляются в автономном режиме или в режиме реального времени с помощью внутренних и внешних источников анализа угроз Майкрософт, включая исследователей безопасности, специалистов по принудительной защите, группы безопасности в корпорации Майкрософт и другие надежные источники.

| Обнаружение риска | Тип обнаружения | Описание |

|---|---|---|

| Анонимный IP-адрес | В режиме реального времени | Этот тип обнаружения риска указывает на вход с анонимного IP-адреса (например, браузер Tor, анонимайзеры VPN). Эти IP-адреса обычно используются субъектами, которые хотят скрыть свои данные телеметрии входа (IP-адрес, местоположение, устройство и т. д.) для потенциально преступных намерений. |

| Необычный переход | Автономная миграция | Обнаружения риска этого типа возникают, когда выполнено две попытки входа из географически отдаленных расположений, из которых по крайней мере одно расположение нетипично для пользователя с учетом его поведения в прошлом. Помимо других факторов, этот алгоритм машинного обучения учитывает промежуток времени между двумя входами, и время перехода пользователя из одного расположения в другое. Это значит, что другой пользователь использует те же учетные данные. Этот алгоритм игнорирует очевидные ложные срабатывания, такие как VPN и расположения, которые постоянно используют другие пользователи в организации, и позволяет получить результаты, соответствующие невозможным условиям перемещения. В системе предусмотрен первоначальный период обучения — 14 дней или 10 входов в систему, в течение которых она изучает поведение нового пользователя при входе. |

| Аномальный маркер | Автономная миграция | Это обнаружение указывает на наличие аномальных характеристик маркера, таких как необычное время существования или воспроизведение из незнакомого расположения. Это обнаружение охватывает маркеры сеансов и маркеры обновления. |

| Аномалия поставщика маркера | Автономная миграция | Это обнаружение риска указывает на то, что издатель токена SAML для связанного маркера SAML потенциально скомпрометирован. Утверждения, содержащиеся в маркере, являются необычными или соответствуют известным шаблонам злоумышленников. |

| IP-адрес, который помечен как вредоносный | Автономная миграция | Этот тип обнаружения риска указывает на входы с IP-адресов, которые инфицированы вредоносными программами и активно взаимодействуют с сервером бота. Это определение осуществляется путем сопоставления IP-адресов устройства пользователя с IP-адресами, которые использовались для связи с таким сервером, когда он был включен. Мы также запускаем это обнаружение для базовой аутентификации (или устаревших протоколов). Так как эти протоколы не имеют современных свойств, например идентификатора клиента, существует ограниченная телеметрия для сокращения количества ложноположительных результатов. Мы рекомендуем нашим клиентам перейти на современные способы проверки подлинности. Необычные свойства входа можно обнаружить как при интерактивных, так и при неинтерактивных входах. При обнаружении таких свойств для неинтерактивных входов стоит повысить точность проверки из-за риска атак с помощью воспроизведения маркеров. |

| Подтвержденная администратором компрометация пользователя | Автономная миграция | Это обнаружение означает, что администратор выбрал параметр «Подтвердить компрометацию пользователя» в пользовательском интерфейсе пользователей, совершающих рискованные действия, или с помощью API-интерфейса riskyUsers. Чтобы узнать, кто из администраторов подтвердил, что этот пользователь скомпрометирован, посмотрите журнал рисков пользователя (через пользовательский интерфейс или API). |

| Вредоносный IP-адрес | Автономная миграция | Это обнаружение означает вход с вредоносного IP-адреса. IP-адрес считается вредоносным на основании высокой частоты сбоев из-за недопустимых учетных данных, полученных от IP-адреса, или других источников репутации IP-адресов. |

| Подозрительные правила для папки «Входящие» | Автономная миграция | Это обнаружение выполняется брокером Microsoft Cloud App Security (MCAS). Эта политика профилирует среду и активирует оповещения при обнаружении подозрительных правил, которые удаляют или перемещают сообщения либо папки в папке «Входящие» пользователя. Это обнаружение может означать, что учетная запись пользователя скомпрометирована, что сообщения намеренно скрыты и что почтовый ящик используется для распространения нежелательных сообщений или вредоносных программ в организации. |

| Распыление пароля | Автономная миграция | Чтобы получить несанкционированный доступ, в качестве средства взлома паролей могут использоваться несколько имен пользователей, использующих обычные пароли. Это обнаружение риска активируется при выполнении атаки путем распыления пароля. |

| невозможное перемещение. | Автономная миграция | Это обнаружение выполняется брокером Microsoft Cloud App Security (MCAS). Это обнаружение идентифицирует два действия пользователя (в одном или нескольких сеансах), выполняемых в географически отдаленных расположениях в течение периода времени, недостаточного для того, чтобы переместиться из первого расположения во второе. Оно указывает на то, что другой пользователь использует те же учетные данные. |

| Новая страна | Автономная миграция | Это обнаружение выполняется брокером Microsoft Cloud App Security (MCAS). Это обнаружение изучает расположения, где выполнялись предыдущие действия, чтобы определить новые редко упоминаемые расположения. Механизм обнаружения аномалий хранит информацию о предыдущих расположениях, используемых пользователями в организации. |

| Действия, выполняемые с анонимных IP-адресов | Автономная миграция | Это обнаружение выполняется брокером Microsoft Cloud App Security (MCAS). Эта функция обнаруживает, что пользователи использовали IP-адрес, который был идентифицирован как анонимный IP-адрес прокси-сервера. |

| Подозрительная пересылка входящих сообщений | Автономная миграция | Это обнаружение выполняется брокером Microsoft Cloud App Security (MCAS). Эта функция определяет подозрительные правила переадресации сообщений электронной почты, например, если пользователь создал правило для папки «Входящие», которое отправляет копию всех сообщений электронной почты на внешний адрес. |

| Аналитика угроз Azure AD | Автономная миграция | Этот тип обнаружения риска указывает на действия входа, необычные для этого пользователя или соответствующие известным шаблонам атак на основе внутренних и внешних источников аналитики угроз в Майкрософт. |

Прочие обнаружения рисков

| Обнаружение риска | Тип обнаружения | Описание |

|---|---|---|

| Обнаружен дополнительный риск | В режиме реального времени или в автономном режиме | Это обнаружение означает, что обнаружено одно из приведенных выше обновлений уровня «Премиум». Так как обнаружения уровня «Премиум» видны только клиентам Azure AD Premium P2, они называются «обнаруженными дополнительными рисками» для клиентов, не имеющих лицензий Azure AD Premium P2. |

Часто задаваемые вопросы

Уровни риска

Защита идентификации разделяет риски на три уровня: низкий, средний и высокий. При конфигурации настраиваемых политик защиты идентификации можно также настроить ее для активации на уровне Без риска. Отсутствие риска означает отсутствие активного свидетельства о том, что пользователь с таким идентификатором был скомпрометирован.

Хотя корпорация Майкрософт не предоставляет конкретные сведения о том, как вычисляется риск, мы будем считать, что каждый уровень обуславливает большую уверенность в том, что пользователь или вход скомпрометированы. Например, один экземпляр незнакомых свойств входа пользователя может не нести такую же угрозу, как утечка учетных данных другого пользователя.

Синхронизация хэша паролей

Для обнаружения рисков, таких как утечки учетных данных, требуется наличие хэшей паролей. Для получения дополнительной информации о синхронизации хэша паролей изучите статью Реализация синхронизации хэшированных паролей в службе синхронизации Azure AD Connect.

Почему существуют обнаружения рисков, созданные для отключенных учетных записей пользователей?

Отключенные учетные записи пользователей можно снова включить. Если учетные данные отключенной учетной записи были скомпрометированы и учетная запись снова включена, злоумышленники смогут использовать эти учетные данные для получения доступа. Поэтому Защита идентификации создает обнаружения рисков для подозрительных действий с отключенными учетными записями пользователей, чтобы предупреждать клиентов о потенциальной компрометации учетных записей. Если учетная запись больше не используется и не будет снова включена, клиентам следует удалить ее, чтобы предотвратить нарушение безопасности. Для удаленных учетных записей обнаружения рисков не создаются.

Утечка учетных данных

Где Майкрософт находит утечки учетных данных?

Майкрософт находит утечки учетных данных в различных местах, в том числе:

Почему я не вижу утечки учетных данных?

Утечки учетных данных обрабатываются всякий раз, когда корпорация Майкрософт находит новый пакет в общественном доступе. Поскольку эти сведения конфиденциальны, утерянные учетные данные удаляются вскоре после обработки. Для вашего клиента будут обрабатываться только новые утечки учетных данных, обнаруженные после включения синхронизации хэша паролей (PHS). Проверка по ранее найденным парам учетных данных не выполняется.

Уже некоторое время я не видел событий риска утечки учетных данных.

Если вы еще не видели события риска утечки учетных данных, это вызвано следующими причинами.

Как часто корпорация Майкрософт обрабатывает новые учетные данные?

Учетные данные обрабатываются сразу же после их обнаружения, обычно в нескольких пакетах в день.

Расположения

Расположение при обнаружении риска определяется с помощью поиска по IP-адресу.

Как определить, была ли Office 365 учетная запись скомпрометирована

Office 365 ProPlus переименован в Майкрософт 365 корпоративные приложения. Для получения дополнительной информации об этом изменении прочитайте этот блог.

Проблема

При попытке войти в Microsoft Office 365 могут возникнуть проблемы. Или вы заметите, что в вашей учетной записи возникает подозрительная активность, например большое количество нежелательной почты, которая возникает из вашей учетной записи.

Кроме того, может возникнуть одна или несколько следующих проблем:

Решение

Даже если вы вновь получили доступ к своей учетной записи, возможно, злоумышленник встроил в нее лазейки, которые позволят ему вновь перехватить управление учетной записью.

Чтобы устранить эти проблемы, необходимо выполнить все следующие действия в течение пяти минут после восстановления доступа к учетной записи, чтобы угонщик не возобновил управление учетной записью. Эти действия помогут вам удалить все лазейки, которые взломщик мог встроить в вашу учетную запись. После выполнения этих действий рекомендуется проверку на вирусы, чтобы убедиться в том, что компьютер не заражен.

Шаг 1. Убедитесь, что компьютер не скомпрометирован

Шаг 2. Убедитесь, что злоумышленник не может войти в Office 365 учетную запись

Шаг 3. Убедитесь, что злоумышленник не может возобновить доступ к вашей учетной записи

Убедитесь, что Exchange учетная запись не имеет автоматических адресов. Дополнительные сведения перейдите на следующую веб-страницу:

Убедитесь, что Exchange сервер не отправляет автоотписи.

Убедитесь, что ваши контактные данные, таких как телефонные номера и адреса, указаны правильно.

Шаг 4. Дополнительные меры предосторожности

Дополнительные сведения

Эти проблемы могут возникать, когда Office 365 была нарушена подписка. В этом случае скомпрометированная учетная запись может быть заблокирована, чтобы защитить вас и ваших контактов и помочь восстановить учетную запись.

Дополнительные сведения о фишинговых атаках и мошеннических сообщениях электронной почты перейдите на следующие веб-сайты:

Требуется дополнительная помощь? Зайдите на сайт сообщества Майкрософт.

Эксперт Волгина напомнила о правилах защиты персональных данных в интернете

Иконки социальных сетей на экране смартфона.

Эксперт назвал причину большинства утечек данных

«Самым «опасным» местом в контексте так называемого «слива» данных, конечно же, являются социальные сети. Злоумышленники, занимающиеся сбором информации, в первую очередь, нацелены на площадки массового использования. Нельзя выделить более или менее безопасную соцсеть. Если информация находится в публичном пространстве, она в любом случае уязвима», – отметила эксперт.

«Есть различные варианты «слива». Во-первых, набирает популярность сбор открытой информации из доступных источников в интернете. Это могут быть данные, указанные на публичных страницах в соцсетях, такие как имя, фамилия, адрес электронной почты, дата рождения, номер телефона и т.д. Но злоумышленники также используют и особенности архитектуры различных платформ (возможности API), благодаря которым возможен сбор непубличной информации, способной вместе с открытыми данными представлять ощутимую угрозу для пользователей», – уточнила Волгина.

«Во-вторых, «слив» также может произойти в результате целенаправленной атаки на один из сервисов, где зарегистрировался человек. В таком случае злоумышленникам будет доступна вся информация, которую пользователь указал о себе в процессе регистрации, включая пароли», — добавляет она.

Для защиты своих данных, напомнила аналитик, в первую очередь, нужно внимательно относиться к паролям, выбираемым при регистрации. Не стоит использовать простые пароли, которые легко вычислить обычным методом перебора. Также не рекомендуется использование одного пароля для нескольких аккаунтов, так как при компрометации одной учетной записи под угрозой окажутся и остальные.

Эксперт призвала к бдительности.

Названы признаки взлома смартфона

По словам специалиста, понять, что чувствительная информация попала в общий доступ, можно по нескольким признакам. Многие площадки присылают пользователям уведомления в случаях, когда вход под их учетными записями происходит из необычных мест. Стоит обращать внимание на новостное пространство, в котором часто возникают сообщения о крупных утечках пользовательских данных. Также существуют специальные сервисы, которые позволяют узнать, была ли учетная запись пользователя скомпрометирована.

«Если случилось так, что скомпрометированные данные все же были использованы мошенниками, например, для оформления микрозайма, следует обратиться в правоохранительные органы», – констатировала Волгина.