что значит url заблокирован фильтром контента

Контентная фильтрация: зачем и как это делать

Привет, Хабр! Сегодня мы поговорим о фильтрации интернет-контента. Три года назад вступил в силу федеральный закон 139-ФЗ, дополнивший уже принятый 436-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию». В соответствии с российским законодательством, доступ в интернет в школах возможен лишь «при условии применения административных и организационных мер, технических, программно-аппаратных средств защиты детей от информации, причиняющей вред их здоровью и (или) развитию». Другими словами, закон требует обязательной фильтрации интернет-контента. Добро пожаловать под кат.

Возможно, кто-то считает, что это исключительно российская новация. Вовсе нет. Практика фильтрации контента давно есть во многих странах, делается это по-разному. Например, во Франции министерство народного образования запустило автоматизированную и централизованную фильтрацию контента в школах на основании двух «чёрных списков»: в первом списке – порнографические ресурсы, во втором – расистские и антисемитские сайты. Он составлен в соответствии с общеевропейским проектом по развитию безопасного интернета (Safer Internet Action Plan).

В США «Акт о защите детей от интернета» был принят еще в 2001 году. Для фильтрации используются коммерческие фильтрующие программные пакеты, а в некоторых штатах — блокирование IP-адресов на уровне провайдера.

В Канаде в рамках проекта «Чистая связь» с 2006 года провайдеры, добровольно участвующие в программе, блокирует переход по ссылкам из «черного списка», который формируется аналитиками Канадского центра по защите детей (Canadian Centre for Child Protection). Провайдеры сами решают, как блокировать контент — по IP-адресу или доменному имени, а Sasktel BellCanada и Telus принципиально блокируют только ссылки, чтобы избежать случайного блокирования ресурсов, не содержащих запрещенного контента.

Большинство поисковых систем в Германии — Google, Lycos Europe, MSN Deutschland, AOL Deutschland, Yahoo!, T-Online и T-info — присоединились к соглашению «Добровольный самоконтроль для мультимедийных сервис-провайдеров». Они фильтруют интернет-сайты на основе списка, который определяется Федеральным департаментом по медиаресурсам, вредным для молодежи.

Контентная и url-фильтрация необходима не только в библиотеках, школах и университетах, где делать это нужно обязательно.

Уже давно большинство компаний старается закрыть доступ к развлекательным ресурсам и социальным сетям для своих сотрудников. Нет нужды объяснять — почему. С другой стороны, делать это необходимо с умом. Ведь доступ к Facebook и LinkedIn для HR, PR и сотрудникам отдела продаж нужен для повседневной работы. Да, полностью закрыть доступ к ресурсам, которые в компании считаются нежелательными для посещения, нельзя. Можно обойти эти запреты, выходя в интернет со смартфона или планшета. Но хотя бы не через корпоративную сеть.

Для простоты рассмотрим настройки фильтрации контента на примере обычной школы. Настройка модуля NetPolice и правил пользователей по типу, группе и категории для любой другой организации происходит аналогично.

Что нам нужно сделать? Запретить для всех доступ к сайтам из списка Росреестра, настроить школьникам доступ только по разрешенным категориям, а учителям — доступ по всем категориям, кроме запрещенных.

1. Начинаем с создания групп пользователей. В нашем случае это группы «Учителя» и «Школьники». Разумеется, в компании необходимо будет создать больше групп: «Руководители», «Сотрудники», «PR», «HR» и так далее. Принцип создания групп пользователей тот же, что и в нашем примере.

Для создания группы пользователей переходим в раздел консоли управления «Пользователи и группы». В блоке «Пользователи и группы» во вкладке «Действия» нажимаем на ссылку «Добавить группу»:

2. Сначала создаём группу «Учителя»:

3. Теперь создаём правила для пользователей при помощи модуля NetPolice. В консоли управления переходим в раздел «Модули расширения – NetPolice – Правила» и добавляем его:

4. Называем правило «Запрет по категориям (учителя)» и выбираем категории запрета:

5. создаём пользовательское правило и выбираем тип правила «Запретить доступ»:

6. В настройке правила выбираем группу «Учителя». На этом настройка для этой группы завершена:

7. Теперь переходим к созданию правил для группы «Школьники». Сначала (пусть это не покажется странным) нам необходимо запретить доступ ко всем ресурсам:

7. Добавляем правило, разрешающее пользователям работу с DNS (53 порт), чтобы выход в интернет был возможен. Для этого создаём правило «DNS-клиент», выбираем протоколы TCP/UDP и изменяем диапазон портов назначения на 53 порт:

8. Теперь добавляем пользовательское правило, разрешающее ученикам просмотр сайтов:

9. В отличие от группы «Учителя», которой разрешено посещать любые ресурсы, кроме запрещенных, пользователи из группы «Школьники» могут попасть только на определенные интернет-ресурсы:

10. Создаём новую категорию и подтверждаем автоматическое создание нового правила на разрешение:

11. И, наконец, настраиваем правило для работы с группой «Школьники».

12. Возвращаемся к настройкам групп пользователей, ведь нам еще необходимо, чтобы весь трафик проходил через прокси-сервер и блокировался при запросах мимо прокси.

13. Первыми в списке должны идти правила на разрешения. Для группы «Учителя» правило «Запрет по категориям (учителя)» добавляется автоматически:

Нам осталось только внести пользователей в определенные группы и проверить правильность настроек, перейдя по ссылке www.smart-soft.ru/ru/solutions/check-federal-law/.

Этим возможности Traffic Inspector не ограничиваются. Кроме контентной фильтрации мы можем, создав так называемый «черный» список, запретить доступ к определенным сайтам, которые могут не быть включены в уже запрещенные категории. Например, таким образом в компании можно запретить для определенных категорий сотрудников доступ к социальным сетям и развлекательным сервисам.

Подробнее о настройках «черного» списка здесь.

Если наши читатели знают другие интересные решения этой проблемы, как всегда, приглашаем к обсуждению.

Как работает блокировка доступа к страницам, распространяющим запрещенный контент (теперь РКН проверяет и поисковики)

Прежде чем перейти к описанию системы, которая отвечает за фильтрацию доступа операторами связи, отметим, что теперь Роскомнадзор займется и контролем над работой поисковых систем.

В начале года утвержден порядок контроля и перечень мероприятий по соблюдению операторами поисковых систем требований прекратить выдачу сведений об интернет-ресурсах, доступ к которым ограничен на территории Российской Федерации.

Соответствующий приказ Роскомнадзора от 7 ноября 2017 года № 229 зарегистрирован в Министерстве юстиции России.

Приказ принят в рамках реализации положений статьи 15.8 Федерального закона от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации», которая определяет обязанности для владельцев VPN-сервисов, «анонимайзеров» и операторов поисковых систем по ограничению доступа к информации, распространение которой в России запрещено.

Мероприятия по контролю проводятся по месту нахождения органа по контролю без взаимодействия с операторами поисковых систем.

Под информационной системой понимается ФГИС информационных ресурсов информационно-телекоммуникационных сетей, доступ к которым ограничен.

По итогам мероприятия составляется акт, в котором указывается, в частности, информация о ПО, используемом для установления этих фактов, а также сведения, подтверждающие, что конкретная страница (страницы) сайта на момент контроля находилась в информационной системе более суток.

Акт направляется оператору поисковых систем посредством информационной системы. В случае несогласия с актом оператор в течение трёх рабочих дней вправе представить свои возражения в Роскомнадзор, который рассматривает возражения также в течение трёх рабочих дней. По результатам рассмотрения возражений оператора руководитель органа по контролю или его заместитель принимают решение о возбуждении дела об административном правонарушении.

Как сейчас устроена система фильтрации доступа для операторов связи

В России действует ряд законов, обязующих операторов связи фильтровать доступ к страницам распространяющим запрещенный контент:

Со своей же стороны, для проверки операторов связи Роскомнадзор стал выдавать клиента АС «Ревизор». Ниже немного о функционале агента.

Алгоритм осуществления проверки доступности каждого URL Агентом. При проверке Агент должен:

В общем виде структура выглядит так:

Программные и программно-аппаратные решения для фильтрации интернет-трафика (DPI-решения) позволяют операторам блокировать трафик от пользователей к сайтам из списка РКН. Блокируют их или нет, это проверяет клиент АС Ревизор. Он по списку от РКН в автоматическом режиме проверяет доступность сайта.

Пример протокола мониторинга доступен по ссылке.

В прошлом году Роскомнадзор начал тестировать решения для блокировки, который может применять оператор для реализации данной схемы оператором. Приведу цитату по результатам такого тестирования:

«Положительные заключения Роскомнадзора получили специализированные программные решения «UBIC», «EcoFilter», «СКАТ DPI», «Тиксен-Блокировка», «SkyDNS Zapret ISP» и «Carbon Reductor DPI».

Также получено заключение Роскомнадзора, подтверждающее возможность использования операторами связи программного обеспечения «ZapretService» в качестве средства ограничения доступа к запрещенным ресурсам в интернете. Результаты тестирования показали, что при установке по рекомендованной производителем схеме подключения «в разрыв» и правильной настройке сети оператора связи, количество выявленных нарушений по Единому реестру запрещенной информации не превышает 0,02%.

Таким образом, операторам связи предоставлена возможность выбора наиболее подходящего для них решения по ограничению доступа к запрещенным ресурсам, в том числе из перечня программных продуктов, получивших положительное заключение Роскомнадзора.

Вместе с тем в ходе тестирования программного продукта IdecoSelecta ISP из-за длительной процедуры его развертывания и настройки некоторые операторы не смогли приступить к тестам в установленные сроки. У более чем половины операторов связи, участвующих в тестировании, срок тестовой эксплуатации Ideco Selecta ISP не превышал недели. Учитывая малый объем полученных статистических данных и небольшое число участников тестирования, Роскомнадзор в официальном заключении указал на невозможность получения однозначных выводов об эффективности продукта «Ideco Selecta ISP» как средства ограничения доступа к запрещенным ресурсам в интернете.»

Дополню, что в тестировании каждого программного продукта принимали участие до 27 операторов связи с различной численностью абонентов из разных федеральных округов Российской Федерации.

С официальными заключениями по результатам тестирования можно ознакомиться здесь. В этих заключениях практически ноль технической информации. Про продукт «Ideco Selecta ISP» можно почитать, чтобы знать, как не нужно делать.

В этом году тестирование продолжится и на данный момент, судя по новостям Роскомнадзора, взят уже один продукт и еще 2 в ближайших планах.

Что если блокировка произошла по ошибке?

В завершение, хотелось бы напомнить, что Роскомнадзор «не ошибается», что подтверждает Конституционный суд.

Постановление, фактически снимающее ответственность с Роскомнадзора за ошибочную блокировку сайтов, было принято в рамках рассмотрения жалобы в КС директора ассоциации интернет-издателей Владимира Харитонова. В ней говорилось, что в декабре 2012 года Роскомнадзор по ошибке заблокировал его интернет-библиотеку digital-books.ru. Как пояснял господин Харитонов, его ресурс располагался на том же IP-адресе, что и портал rastamantales(.)ru (сейчас rastamantales(.)com), который и был изначальным объектом блокировки. Владимир Харитонов попробовал в судебном порядке опротестовать решение Роскомнадзора, однако в июне 2013 года Таганский райсуд признал блокировку законной, а в сентябре 2013-го это решение оставил в силе Мосгорсуд.

В Роскомнадзоре «Ъ» заявили, что решением КС удовлетворены. «Конституционный суд подтвердил, что Роскомнадзор исполняет закон. Если у оператора нет технической возможности для ограничения доступа к отдельной странице сайта, а не к его сетевому адресу, то это ответственность оператора»,— сказал «Ъ» пресс-секретарь ведомства.

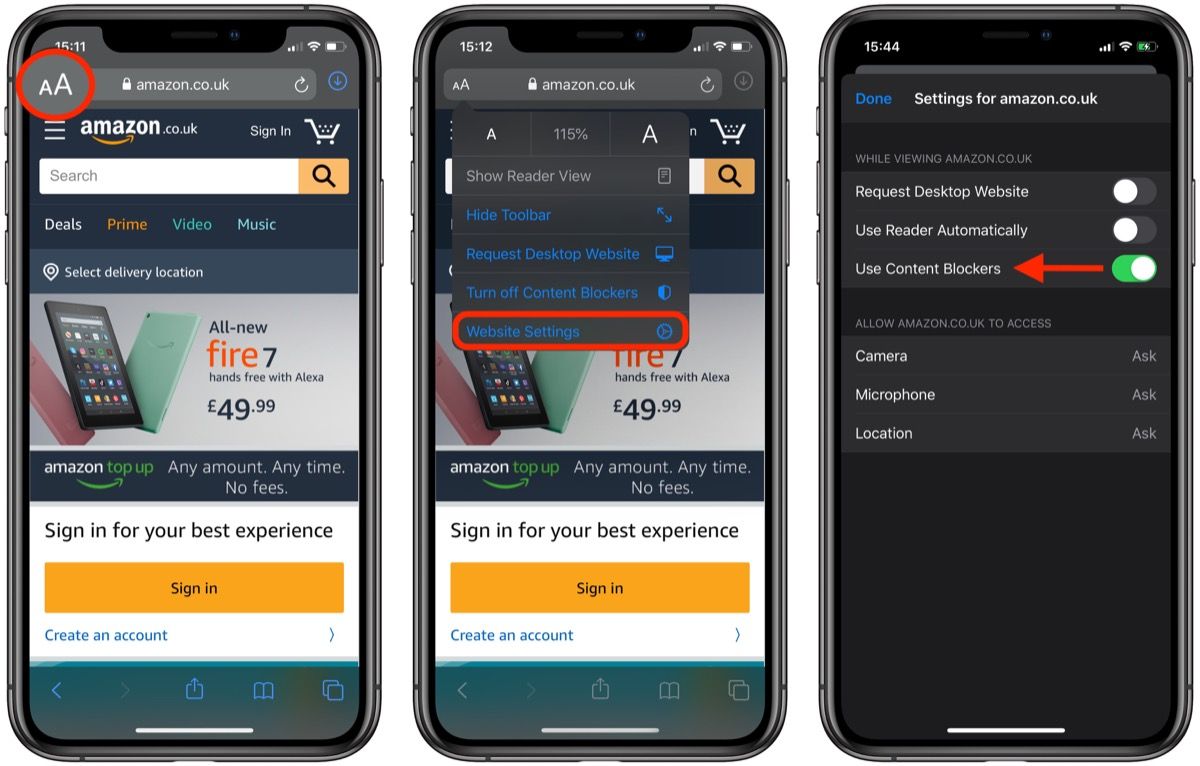

Как отключить блокировку контента для определенного веб-сайта в Safari для iOS

Блокировщики контента предотвращают загрузку рекламы, например всплывающих окон и баннеров, на посещаемых вами веб-сайтах, а также могут отключать файлы cookie, маяки и тому подобное, чтобы предотвратить отслеживание в Интернете и защитить вашу конфиденциальность. Однако иногда они могут настойчиво блокировать законный элемент страницы, к которому вам нужен доступ на определенной веб-странице, которую вы регулярно посещаете.

Если вы подозреваете, что установленный вами блокировщик контента отключает полезный элемент веб-страницы или вы просто хотите отключить все блокировки для этого конкретного веб-сайта, вот как это отключить.

Кроме того, если вы хотите временно отключить блокировщики контента для всех веб-сайтов, просто нажмите Отключить блокировщики контента в меню просмотра веб-сайта.

Связанные обзоры: iOS 13, iPadOS

Тег: Сафари

Как обойти контент-фильтр?

Госорганизация. Провели кабель Ростелеком. Работает какой-то контент-фильтр, который вываливает на заблокированных сайтах страницу со списком законов о запрете доступа к ресурсу и черной кошкой.

Компы имеют настройку подключения:

IP: 10.64.[скрыл].6

mask: 255.255.255.128

шлюз: 10.64.[скрыл].1

В настройках параметров локальной сети стоит прокси-сервер для локальных подключений 10.0.64.52:3128

Пробовал уже все. Даже GoodbyeDPI. Ничего не помогает. При подключении VPN или TOR не открывает страницы вообще.

Команды ping и tracert так же никуда не ведут.

Простой 6 комментариев

Не зная «конкретики» трудно предложить конкретное решение. Вот база знаний хабра на тему обхода блокировок РКН:

Программа-определитель типа блокировки сайтов у пр. 2014 г.

* Знание типа блокировки помогает найти оптимальное решение её обхода.

Спасибо за подборку.

А какая «конкретика» нужна?

БлокЧек прогонял: не смог он определить блокировку.

Версию про ВПН полностью поддерживаю, т.к. например Тимвьювер работает без проблем. Буду значит подбирать подходящий ВПН.

2. блокирование по IP-адресу из реестра запрещённых

3. блокирование с использованием DPI, но только на определённых IP и 80 порту

4. блокирование с использованием DPI на всех IP и всех портах (самый тяжёлый случай)

Там уже понятнее будет в каком направлении двигаться дальше.

granty, премного благодарен. Буду экспериментировать конечно, т.к. самому интересно решить задачку. О процессе буду отписываться.

Конечно надеялся на прецендентное решение проблемы, поэтому указал как признак, что в момент блокировки выдает страницу с перечнем законов и «выглядывающей» снизу черной кошкой. Может кто уже сталкивался с подобным. Отмечу еще, что это фильтр для образовательных учреждений (школ). Знаю, что к нему устанавливали какие-то сертификаты, а основной кабель выходит из установленного ящика с большим свичем и прочими бесперебойниками.

P.S. Сама выдаваемая страница имеет адрес то-ли nullref.com, то-ли refnull.com. Как-то так.

Резать VPN по номерам портов и типу пакетов они не должны

Отмечу еще, что это фильтр для образовательных учреждений (школ). Знаю, что к нему устанавливали какие-то сертификаты, а основной кабель выходит из установленного ящика с большим свичем и прочими бесперебойниками.

так это не блокировка РКН (это я тут тупанул), а контент-фильтр Ростелекома. В 2015 году он работал на базе WebFilter Entensys.

А свои сертификаты они ставят, чтобы мониторить https-трафик через MItM-атаку с подменой ssl-сертификатов.

Поэтому фильтр WebFilter Entensys имеет возможность:

«Инжектировать скрипт», позволяющая вставить необходимый код во все веб-страницы, просматриваемые пользователем перед тегом

даже на «зашифрованные» по https.

Для общеобразовательных учреждений они имеют право резать и VPN и всё, что угодно. И ещё это плохо тем, что у них всё логгируется, и факт обхода фильтра рано или поздно будет зафиксирован, что может иметь неприятные последствия в виде нарушения законов 139-ФЗ и 436-ФЗ.

Может, проще использовать интернет MTS/Tele2/Beeline через свою точку доступа смартфоне?

В интернетах пишут, что в образовательные учреждения периодически приходят «тетёньки» из прокуратуры и вводят в поиск всякие запрещённые слова для проверки этого контент-фильтра. Смотрят историю браузера, и тп.

По результатам выписывают протоколы и предписания.

Если вы не вмешивались в работу «чёрной коробочки», претензии будут не к вам, а к Ростелекому.

Это гарантирует, что вы не исчезнете из нашего сообщества на 5-6 лет. И будет вдвойне неприятно осознавать, что мы своими «советами» косвенно могли поспособствовать этому.

granty, конечно все сказанное Вами приму к сведению и лишних движений постараюсь не делать.

В ящике не ковырялся еще. Интересно конечно, но или потом или никогда. )

Решаем проблему блокировок. Защищаемся от попадания в реестр запрещенных сайтов

Заранее прошу прощения за ошибки (в личку).

Я техник, пишу, как умею. Cтрелять в пианиста.

Преамбула

Фабула

Типичные способы фильтрации запрещённых сайтов:

1. Блокировка по IP. Самый дешёвый способ.

1.1 На маршрутизаторе провайдера ip адрес с маской /32 (сеть состоящая из одного адреса) роутиться в null. При попытке зайти на любой сайт, находящийся на данном ip, вы получаете недоступность сайта по таймауту.

1.2 Отправка маршрутизатором провайдера сообщения «unreachable» в ответ на попытку открыть сайт по данному ip. В этом случае сообщение о недоступности сайта будет отображено вашем браузером без задержки.

1.3 Вместо роута в null провайдер может добавить запись в маршрутизатор с роутом на специальный сервер, который вместо контента сайта выведет сообщение о том, что ресурс заблокирован.

1.4 Блокировка по доменному имени. ДНС провайдера выдаёт при запросе заблокированного имени вместо ip адреса искомого сайта свой адрес сайта, на котором уже сообщает о блокировке.

2. Блокировка по URL

2.1. Это самый дорогой способ. Весь трафик проходит через DPI (анализатор пакетов, по простому — навороченный программно-аппаратный прокси-сервер). Крупные и средние провайдеры нередко используют их для нарезки ширины канала, приоретизации трафика, защиты от атак, спам контроля, родительского контроля и т.д т.п. В данном случае клиенту в ответ на запрашиваемый URL адрес выдаётся редирект на страницу, где сообщается о том, что данный конкретный URL заблокирован.

Напомню, что в списке на блокировку есть записи только с ip, блокировка происходит по ip.

На данный момент есть неоднозначность с трактовкой требований по блокировке. В том случае, если в записи на блокировку указан ip и URL, блокировать ли по жёсткому соответствию IP — URL, или при пропускании всего трафика у провайдера через DPI блокировать по URL (при блокировке только по URL смена ip адреса у заблокированного домена не поможет).

На текущий момент провайдеры, блокирующие с помощью DPI, используют жёсткую связку, и, если блокируемый сайт меняет ip, то он снова становится доступным, несмотря на блокировку по URL.

2.2. В данном случае всё как в пункте 1.3., только сервер или аппаратная железка редеректят на страницу блокировки только при запросе заблокированного URL, в противном случае просто блокируют трафик.

При данном подходе нет возможности блокировать URL, если сайт сменил ip (хотя пока этого никто и не требует).

Обход блокировки по IP (на текущий момент решает и проблему блокировки по URL):

2. Использование CDN, а также сервисов защищающих от DDoS. CDN, как и сервисы защиты от DDoS, (своего рода обратные прокси-сервера) выдают на запрос вашего сайта ip из своего пула. Как правило, при этом используется целый блок адресов для группы сайтов. Блокировка одного ip из пула приведёт к лишь частичной недоступности Вашего ресурса. К тому же не только вашего, но и остальных, находящихся в пуле. Кроме этого, CDN использует сервера в разных странах, а это означает, что пользователи не из России проблем испытывать не будут.

Если надзорные органы не одумаются, и не откажутся от блокировке по ip, то можно ждать развития рынка DDoS-услуг новыми опциямия. Например, «завалю все сайты на Bitrix-е использующие CDN, недорого».

Когда сайты из CDN начнут попадать в реестр, все провайдеры будут вынуждены перейти на блокировку по URL.

3. Это должны сделать все. Создаем на сайте ссылку, которая не будет доступна в индексе сайта (кроме вас и тех, кому вы её передадите, никто не должен на неё попасть, даже робот). Контент на ней должен быть не запрещённым, можно вообще сделать её пустой страницей. Отправляем ссылку на www.zapret-info.gov.ru, затем смотрим лог и получаем профит в виде ip адреса. Cмотрим подсети провайдера, блокируем на фаэрволе (сетью можно поделится, чтобы всем не делать ненужную работу).

4. Уменьшаем зло от блокировки. Привожу общие сведения для линукса (пошаговой документации не даю, google или средний админ в помощь). Вместо одного ip для вашего сайта покупаете столько, сколько сможете. Вешаете их на алиасы интерфейса сетевой карты. Поднимаете и настраиваете ДНС сервер (речь, как вы понимаете, идёт не про шаред хостинга, а хотя бы VPS). Используя ip route и ip rules настраиваете, чтобы при запросе на один из ваших адресов ответ уходил с него же. ДНС сервер повесьте на отдельный ip, чтобы при блокировке по ip он был доступен.

Далее для Bind. Создаёте acl по количеству купленных ip, в них добавляете сети российских операторов (где взять будет дальше) и ещё один acl с сетью 0.0.0.0/0. Создаём для этих acl view с таким же количеством. В общем делаем по аналогии примера:

view «view_operators_pool1» <

match-clients < operators_pool1; >;

zone «youdomain.com» <

type master;

notify yes;

file «master/ru/operators_pool1_youdomain.com»;

>;

>;

view «view_operators_pool2» <

match-clients < operators_pool2; >;

zone «youdomain.com» <

type master;

notify yes;

file «master/ru/operators_pool2_youdomain.com»;

>;

>;

Создаёте файлы зон, где в разных файлах будут разные ip Вашего домена. Таким образом, при попадании ip в реестр, будет заблокирован доступ лишь от части операторов, среди которых будет тот, на котором сидит служащий, отправивший Ваш домен на блокировку. Дальше можно будет сменить этот ип, а для большинства пользователь недоступность останется незамеченной.

А когда наконец-то будет внедрён ipv6, можно будет вешать по одному ip на каждого российского оператора.

Парсим файл inetnum, берём из него подсети «inetnum». Там, где «country» RU. Cобираем их в пулы по «mnt-by», берём для наглядности из aut-num на основании наших «mnt-by» «descr».

У нас получилась база провайдеров России с их блоками ip адресов. Читаем descr, ищем госорганизации, и в блокировку на фаэрволе их. Остальных делим в равных пропорциях и добавляем в acl.

Обход блокировки по URL:

1. Не уверен в его работоспособности, и точно уверен, что поможет ненадолго. Используем SPDY (http://habrahabr.ru/post/145918/). Если я не ошибаюсь, DPI на данный момент не умеют его разбирать. Соответственно, блокировать по URL у провайдеров не получится (ещё раз уточню, что я могу ошибаться, жду опровержение в комментариях). К тому же SPDY подразумевает возможность использовать SSL.

2. Использование https. В данном случае лучше использовать не само-подписанный сертификат, чтобы пользователь видел, что его провайдер подслушивает его. Недостаток способа в увеличении нагрузки на сервер, поскольку трафик шифруется.

Крупные провайдеры используют готовые решения, и не будут городить «линукс-анализаторы https с подменой сертификатов». А мелкие не двинутся, пока крупные не сделают свой шаг. Поэтому, до появления готовых железок с разбором https провайдеры смогут блокировать только по ip.

Если существующие железки это позволяют, сообщите, пожалуйста, в комментариях.

3. Способ лучше, чем использование https, даст 100%-ю защиту от блокировки по URL (но тоже имеет свои сложности в реализации и увеличивает нагрузку). Я думаю, все слышали о реферальных ссылках. Они предназначены для определения по ссылке с какого реферала пользователь зашёл на сайт.

Методика заключается в использовании данной технологии с небольшими изменениями.

Берём ссылку rutracker.org/forum/viewforum.php?f=1379 и превращаем её в

rutracker.org/forum/viewforum.php?f=1379&ip=XXX.XXX.XXX.XXX, где XXX.XXX.XXX.XXX — ip пользователя, зашедшего на сайт (за исключением случаев, когда пользователь зашёл по ссылке, полученной от другого пользователя. В этом случае ip того пользователя необходимо сохранить).

Для сайтов с авторизацией можно ещё добавить имя пользователя, для дальнейшей идентификации.

Теперь мы можем видеть, от какого пользователя получена ссылка. А также ссылка будет уникальна для каждого пользователя, но это будет видно всем и возможность блокировки по части ссылки останется.

Поэтому следующую часть 1379&ip=XXX.XXX.XXX.XXX необходимо зашифровать на сервере (алгоритм выбираете сами, речь идет о шифрации, а не о хешировании, тоесть процесс обратимый)

В результате ссылки превратятся во что-нибудь вида

rutracker.org/forum/viewforum.php?f=MTM3OSZpcD1YWFguWFhYLlhYWC5YWFgK и для каждого ip будут уникальны. На сервере вы их расшифруете, и выдадите нужный контент, а заодно узнаете, от кого пришла ссылка (если добавлять имя авторизованных пользователей, можно узнавать, кто из них вас сдал).

Теперь все ссылки на нашем сайте уникальны для каждого пользователя и/или ip (если добавили имя авторизованного пользователя). Соответственно, при попадании в реестр, ссылка будет заблокирована для конкретного ip и/или пользователя, а также мы сможем по логам узнать ip всех, кто проверял данную ссылку, и добавить их в чёрный список на фаэрволе.

Данную технологию можно применить и для СЕО ссылок

Например, kremlin.ru/news превращаем в kremlin.ru/ХХХ.ХХХ.ХХХ.ХХХ/news и применяем шифрацию kremlin.ru/0KXQpdClLtCl0KXQpS7QpdCl0KUu0KXQpdClL25ld3MK. После реврайтов она все равно будет передана на какой-нибудь index.php, где мы её и расшифруем.

Для поисковиков ссылки надо отдавать в обычном виде, все равно их соответствие с зашифрованными будет сложно (хотя не очень) определить (если они не слышали про ipv6 и кеш гугла то уж точно). В крайнем случае потеряете переход на данную страницу их поисковика.

Ресурсы маршрутизаторов и DPI не бесконечны и крайне дороги (к примеру, cisco SCE имеет ограничение в 100K правил для блокировки).

Поможем операторам заполнить их таблички, и, возможно, тогда они начнут лоббировать интересы своих пользователей.

1. Ищем в поисковике к примеру: «цифровые наркотики» (только википедию не блочьте, пожалуйста), «ширево», «наркота», «спайс», «Spice», «спиды», «легальные наркотики», «Курительные смеси», «курительные миксы», «легальные порошки», «новый спай», «гашиш круглосуточно», «гашик», «JWH» и т.д. и т.п.

Используем закон во благо (хотя это не к чему не приведёт, в свете лёгкого обхода блокировок). Бороться с розничной наркотой надо контрольными закупками и отслеживанием закладок. Камер-то везде понатыкали, чего сложного-то. Вот где надо казакам да разным хоругвеносцам себя проявлять. Cделали контрольную закупку — отвели в одел курьера. Даже если формула ещё не в реестре, так быстрее там появится.

2. Размещаем шуточные статьи (можно взять то, что было заблокировано на абсурдотерапии, материал проверенный) про что угодно, из запрещённого. К примеру, на сайтах онлайн-магазинов в отзывах о товарах (если не модерируется), на форумах поддержки производителей различных товаров. На большинстве из них администрация очень редко заглядывает. Не забываем, что интернет — штука глобальная и многоязычная, так что китайцев с арабами не забываем. Они нас не поймут, и текст вряд ли удалят (а в реестре ссылка, а можно и сотню ссылок на один сайт. Чем больше урлов — тем лучше). К тому же, иностранные сайты даже пытаться не будут удалятся из нашего реестра, и наш реестр превратится в среднестатистического американца.

3. Если помните, «Невинность мусульман» была на английском языке. Значит, надо проверять их лингвистические познания. Что делать — я думаю, понятно.

4. Они создали реестр запрещённых сайтов. Нам надо создать реестр блоков ip адресов госорганов и блокировать их на всех популярных ресурсах. Посмотрим, как они без «вконтактика» в думе (хотя Дуров как-то помалкивает).